управление инцидентами

В предверии SOC Forum хочу вернуться к теме, которую я уже не раз поднимал и важность которой становится все острее и острее. Речь идет о стандартизации обмена информацией об угрозах, инцидентах и индикаторах компрометации между ГосСОПКОЙ и сегментами/центрами ГосСОПКИ. Сейчас уже существует временная форма карточки инцидента, разработанная 8-м Центром

В последнее время наши регуляторы в лице ФСТЭК, ФСБ и Банка России выпустили целый ряд нормативных документов, которые вводят обязанность для попадающих под их действие организаций, заниматься мониторингом ИБ, реагированием на инциденты и управлением событиями безопасности. Это и 17/21/31-й приказы ФСТЭК, и новый ГОСТа ЦБ по базовому уровню защищенности

SecOps

Выступал на Russian Internet Week с рассказом про угрозы со стороны DNS и использование DNS как инструмента для проведения расследований инцидентов, защиты бренда, поиска сайтов-клонов и т.п. задач. Выкладываю презентацию: DNS как улика from Aleksey Lukatskiy Скачать ее можно с Dropbox. Кроме того, сегодня вышла и одноименная статья, которая по сути

Разное

Известный подрядчик американского МинОбороны, АНБ и других спецслужб, компания Booz Allen Hamilton (Сноуден на нее работал в процессе кражи данных АНБ), объявил 20-го октября о приобретении малоизвестной компании Morphick, одного из участников обзора Gartner по рынку MDR, а также одной из нескольких компаний, аккредитованных АНБ, на проведение

На почти любых мероприятиях по SOC, и небольших, как круглый стол, который я модерировал на InfoSecurity Russia, и крупных, как SOC Forum, всегда возникают вопросы по тем или иным количественным характеристикам SOC. Сколько людей нужно в SOC? Сколько стоит строительство SOC? Сколько событий безопасности обрабатывает SOC? Сколько инцидентов ИБ попадает в SOC? И т.п. Надо […

Посмотрите это видео: Оно демонстрирует так называемую слепоту невнимания (inattentional blindness), которая подразумевает неспособность наблюдать какой-либо объект, появляющийся внезапно. То есть объект присутствует в поле зрения (как горилла на видео), но глаз его не видит. Я когда смотрел видео гориллу-то увидел сразу (как и смену цвета штор), а

В своей презентации по анатомии атаки я описывал различные методы, которые используют злоумышленники во время подготовки к атаке на свои жертвы. Среди прочего я упоминал и такие инструменты как FOCA или анализаторы графического формата EXIF, которые позволяют вы тягивать метаданные из различных источников и анализировать их для составления профиля атакуемой стороны.

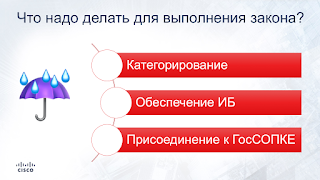

Иногда в разговорах с коллегами я слышу мысль, что вот выпустит Правительство постановление по процедуре категорирования объектов КИИ и можно будет осознанно выйти из под действия закона о БКИИ, прокатегорировав себя так, чтобы не иметь значимых объектов КИИ. Логичное предположение и я допускаю, что многие захотят занизить категорию своих объектов

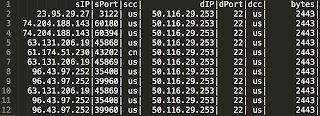

Не секрет, что от того, насколько оперативно при расследовании инцидентов будут идентифицированы причины происходящего, точка входа инцидента, пострадавшие/задетые узлы и пользователи, зависит размер ущерб и возможности нивелировать негативные последствия от ИБ-инцидента. Понятно, что решением данной задачи является анализ произошедших ранее событий

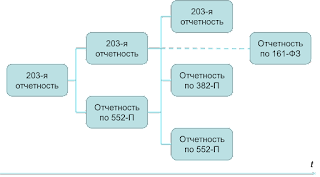

ЦБ выложил у себя на сайте проект указания Банка России «О внесении изменений в Указание Банка России от 9 июня 2012 года № 2831-У «Об отчетности по обеспечению защиты информации при осуществлении переводов денежных средств операторов платежных систем, операторов услуг платежной инфраструктуры, операторов по переводу денежных средств», который меняет