Оно демонстрирует так называемую слепоту невнимания (inattentional blindness), которая подразумевает неспособность наблюдать какой-либо объект, появляющийся внезапно. То есть объект присутствует в поле зрения (как горилла на видео), но глаз его не видит. Я когда смотрел видео гориллу-то увидел сразу (как и смену цвета штор), а вот исчезновение девушки в черном — нет. Впервые этот опыт был проведен в 1975-м году и он показал, что около 50% (!) людей не видят гориллу. Половина людей имеет эту не физиологическую, а психологическую проблему зрения, связанную с тем, что люди слишком концентрируются на основной задаче, упуская второстепенные. Эта особенность активно применяется ворами и иллюзионистами, отвлекающими внимание в своих «фокусах». СМИ тоже активно отвлекают внимание от какого-то важного события различными вбросами.

Но слепота невнимания имеет отношение и к деятельности центров мониторинга ИБ и расследования инцидентов. Я думаю вы уже поняли куда я клоню. Речь идет о threat hunting и анализе логов, когда приходится в течении длительного времени изучать тысячи и десятки тысяч строк журналов регистрации, среди которых могут «затесаться» события, которые будут пропущены аналитиком из-за излишней фокусировке на анализе привычных/известных индикаторов компрометации или применении апробированных методов, «заточенных» под какие-то конкретные аномалии или атаки.

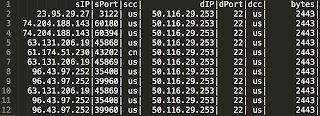

Посмотрите на этот фрагмент лога. Вы видите аномалию в этих 11-ти строках?

Да, вы правы. Одна строчка (6-я) выбивается из общей картины — IP-адрес источника находится в Китае. А представьте, что у вас лог содержит тысячи строк кода и только одна адресуется Китаю? Ваш глаз ее увидит (средства корреляции и визуализации событий мы пока оставим в стороне)? По этой причине у меня всегда вызывает отторжение чтение 382-П — каждый абзац начинается с практически одинаковой фразы «оператор по переводу денежных средств, оператор услуг платежной инфраструктуры, оператор платежной системы должен…», а потом вдруг раз и один из участников НПС исчезает из перечисления или, наоборот, добавляется «платежный банковский агент (субагент)».

Но вернемся к этому пакету из Китая. Какая ваша первая реакция? Китайские хакеры из PLA? Или ложное срабатывание? Все зависит от исходной гипотезы, которая высказывается аналитиком и которой ищется подтверждение или доказательство ее неверности. Излишняя фокусировка может привести к тому, что вы потратите слишком много времени на анализ ложного срабатывания и пропустите действительно что-то важное. А можете посчитать, что вы неинтересны китайцам и пропустить реальное проникновение.

Использование средств автоматизации лишь частично снижает описанную проблему. А все потому, что сегодня полная автоматизация в расследовании инцидентов невозможна и именно человек принимает конечное решение (если отбросить базовые атаки, закрываемые простыми сигнатурами IDS или антивируса). И именно человек высказывает гипотезу, которую надо доказать или опровергнуть. И если его настигает слепота невнимания, то никакое средство корреляции событий уже не поможет (по крайней мере на текущем этапе развития технологий). Бороться с этим помогает так называемый альтернативный анализ, разработанный в ФБР и повышающий качество аналитики. Он предполагает использование различных методов:

- Независимые группы аналитиков, использующих одинаковый массив данных, но независимо друг от друга делающих выводы относительно первоначальной гипотезы

- «Красная ячейка». Метод получивший название по имени команды ВМС, осуществляющей спецоперации и пытающихся проанализировать уязвимости военно-морских объектов. По сути речь идет о Red Team, которая анализирует события с точки зрения атакующего в попытке понять его цели.

- Метод «Что если» позволяет сфокусироваться на действиях, которые в реальности могут и не произойти, но могли бы.

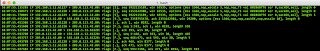

А вот еще пример:

Я когда эту картинку увидел первый раз, я по привычке стал смотреть на заголовки пакетов, порты, флаги (может это DoS). И так поступит большинство аналитиков, которые находятся в плену своей предубежденности. Будут анализироваться номера портов, необычные флаги, странные последовательности пакетов. Но в данном случае все самое интересное скрывается в 3-й строке, завершающей процесс установления TCP-соединения. В ней размер указан отличный от 0. Именно эти 5 байт и используются для взаимодействия с командным сервером вредоносной программы, заразившей один из узлов. Обратили бы мы на них внимание или фокусировались бы на стандартном анализе заголовка TCP-пакета?

Конечно с опытом мы начинаем более внимательно относиться к таким отклонениям и замечать их. Согласно многим исследованиям опытные аналитики гораздо лучше справляются со слепотой невнимания, чем начинающиеся специалисты. Поэтому так важно при построении SOC не бросать новичка на амбразуру, а приставить к нему опытного ментора если он есть. А если нет, то отправить на обучение и проводить регулярные встречи команды аналитиков (не один же он у вас) для обмена опытом. У каждого человека свои тараканы и свои психологические особенности — один аналитик может пропускать то, что легко обнаруживает второй. Две/три пары глаз лучше, чем одна. И не забывайте обновлять правила работы средств анализа по результатам своих проб и ошибок.

ЗЫ. Напоследок еще одна задачка вам. Что вы видите на картинке? А что упускаете?

ЗЗЫ. При написании заметки использовал сайт Криса Сандерса, который много пишет про психологию в информационной безопасности и, в частности, в мониторинге ИБ.