наука

На новогодних праздниках читал интересную книжку «Почему мы ошибаемся» Джозефа Халлинана, в которой автор рассматривает различные ловушки мышления в реальной жизни. Одной из таких ловушек является так называемый ретроспективный детерминизм или ретроспективное искажение, заключающееся в том, что на восприятие и запоминание человеком прошедших

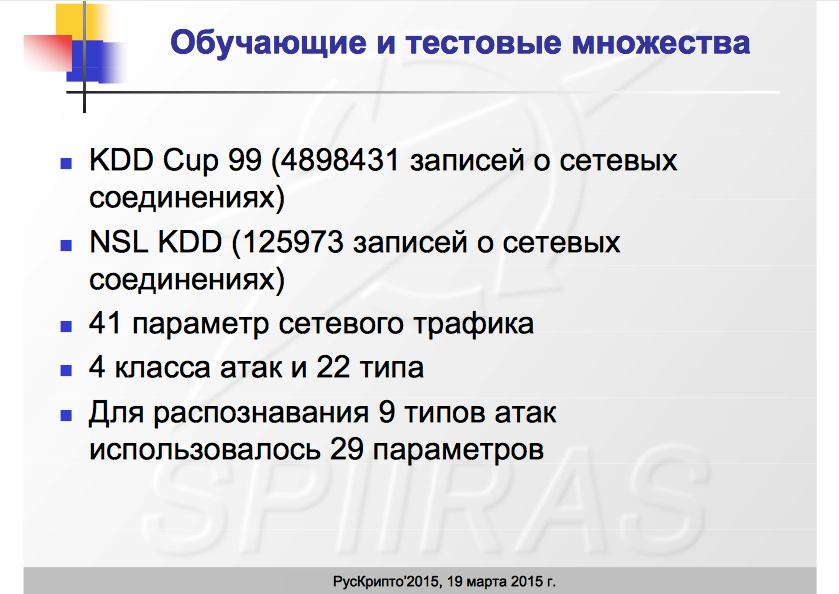

Много лет назад, в 2000-м году, я написал свою первую книжку «Обнаружение атак». Да и вообще в те годы я достаточно активно занимался этой тематикой. С тех пор я регулярно отслеживаю последние веяния в этой области. И вот вчера, проглядывая материалы РусКрипто 2015 я наткнулся на СПИИРАНовской доклад «

Бизнес

На казанском IT & Security Forum читал вот такую презентацию. Она продолжила тему альтернативного курса по ИБ, которую я начал в своей утренней презентации и которую выложил вчера. Не могу сказать, что тема раскрыта даже на 25%. Это скорее некоторое направление для размышлений и дальнейшей работы. Из презентации полностью исключена тема собственного

Тенденции

Нашел тут старую презентацию 2010-го года, которую я читал на заседании УМО вузов по информационной безопасности. Она рассказывает о ключевых направлениях развития исследований в области ИБ в России и в США. Так как нередко мне задают вопрос или я вижу на тематических форумах вопросы: «Какую тему выбрать для диплома по ИБ?»

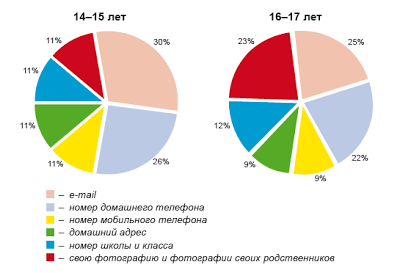

В прошлый четверг я писал об американском исследовании поведения молодежи в Интернет с точки зрения информационной безопасности. Было бы неправильно не рассказать и об отечественных исследованиях по данной тематике. В 2011-м году Факультет психологии МГУ, Федеральный институт развития образования и Фонд развития Интернет опубликовали большое исследование «

Выражение «поколение Next» или «поколение Пепси» стало известным в 90-х — начале 2000-х годов и оно отражало совершенное новое поколение молодых людей, выросших в условиях полного отсутствия советской идеологии, в условиях перестройки, рыночных отношений и т.д. Сегодня появляется новый термин, отражающий очередную смену поколений. Это термин «

Разное

Все специалисты по безопасности знают классическую триаду «конфиденциальность, целостность и доступность» (КЦД) или «confidentiality, integrity, availability» (CIA). Ее применяют к месту и не очень, но мало кто знает, откуда она вообще появилась? Этому в ВУЗах не учат, а стоило бы. Тогда стало бы понятно, что эта концепция уже немного устарела и не является догмой.

Одним из самых известных, даже кухаркам и домохозяйкам, понятий информационной безопасности является пароль, от стойкости которого зачастую зависит защищенность всех преград — домашних, банковских, корпоративных и иных. Из курса теоретической ИБ давно известно, что стойкость пароля зависит от информационной энтропии.

Разное

Продолжу тему критических инфраструктур. Брюс Шнайер дал ссылку на интересную статью «Critical infrastructure protection: The vulnerability conundrum», в которой два автора (Алан Мюррей и Тони Грубесик) попробовали обосновать немного отличную от принятой модели защиты критичных инфраструктур (АСУ ТП). Как рассуждали авторы?

Угрозы

Прошлая неделя прошла под знаком травли маководов. Эксперты обнаружили ботнет на 500 с лишним тысяч ПК с ОС MacOS. И началось… Особо преуспели фанаты Windows, которые наконец-то смогли оторваться на владельцах якобы невзламываемой ОС. Мне это напоминает известный конфликт виндусятников и линуксоидов, который не продолжается уже десятилетия и с