наука

В 2016-м году я уже писал про интересный проект корпорации MITRE, известной по своим инициативам в области ИБ, самой популярной из которых является проект CVE, а также стандарты STIX и TAXII. Так вот матрица ATT&CK (Adversarial Tactics, Techniques and Common Knowledge) по сути является базой знаний и моделью для оценки поведения злоумышленников

Про искусственный интеллект в ИБ я уже писал год назад, а сейчас мне бы хотелось обратиться к другой стороне медали — использованию искусственного интеллекта в деятельности киберпреступников. Эта тема мало поднимается в открытой прессе и мало кто из специалистов пока задумывается о ней, предпочитая изучать, как ИИ может помочь делу ИБ. На прошедшем в мае […

Между майскими праздниками тихо и без помпы прошло одно из тех редких в Москве мероприятий, которые стоят того, чтобы утверждать, что рынок ИБ-мероприятий еще не до конца потерян и у него есть перспектива; разумеется при соблюдении ряда условий, одним из которых является правильный контент и докладчик. В Москве прошла непубличное мероприятие Gartner, на котором Антон […

Стратегия

3 месяца назад я написал заметку про «Окно Джохари» и применение этой концепции в области информационной безопасности. Спустя месяц была презентация на эту тему, а в предваряющей ее заметку я написал, что мы планировали в Cisco провести мероприятие, посвященное этой теме, более полно раскрывающей вопросы обнаружения как простых и известных атак, так и сложных и […

Во вчерашней заметке особо пытливые читатели могли заметить, что в неизвестной зоне окна Джохари для ИБ я упомянул термин «Черный лебедь«. Так называются события из теории, предложенной Нассимом Николасом Талебом в книге «Черный лебедь. Под знаком непредсказуемости». Это редкие и труднопрогнозируемые, но имеющие значительные последствия, события.

В 1955-м году два американских психолога Джозеф Лифт и Харингтон Инхам разработали технику, которая позволяет людям лучше понять взаимосвязь между своими личными качествами и тем, как их воспринимают окружающие. В соответствии с методикой, названной «Окном Джохари», у каждого человека имеются четыре зоны: Открытая, Слепая, Спрятанная и Неизвестная

Угрозы

Хочу продолжить начатую вчера тему про управление уязвимостями, но посмотреть на нее теперь с точки зрения производителя. Готовя вчерашний материал, я наткнулся на интересное исследование «An Empirical Analysis of Software Vendors’ Patching Behavior: Impact of Vulnerability Disclosure«, которое базируется на изучении данных и статистики CERT/CC и SecurityFocus по уязвимостям.

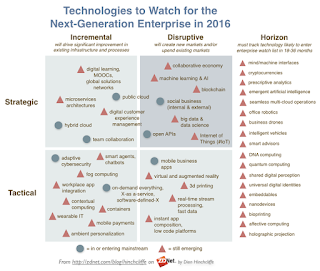

Тенденции

Продолжу позавчерашнюю заметку про машинное обучение, искусственный интеллект, нейросети в области информационной безопасности. Сегодня поговорим о некоторых, более конкретных применения этих технологий. Я позволил себе выделить несколько ИБ-стартапов, которые заявили о себе, как об использующих различные технологии искусственного интеллекта для целей

В 2000-м году, когда я писал свою первую книгу «Обнаружение атак», я посвятил много времени изучению не только традиционных подходов по обнаружению вторжений по сигнатурам или аномалиям, но и многим другим методам, среди которых были и нейросети, призванные автоматизировать процесс принятия решения по событиям безопасности, подаваемым на вход нейросети.

Психология

Продолжая применять результаты исследований Халлинана к ИБ хотелось бы вернуться к процессу принятия решения. Я полтора года назад уже писал о том, неопределенность в принятии решения останавливает многих чиновников сказать «да» тому или иному проекту или нормативному акту. И вот новое подтверждение этого явления, но немного с другой стороны.