Например, можно исходить из жизненного цикла атаки и набрать средств защиты, которые позволяют бороться с угрозами «ДО», «ВО ВРЕМЯ» и «ПОСЛЕ» их появления на защищаемом объекте. При этом реализованы эти средства защиты могут как на уровне сети, виртуальной среды или облака, так и на уровне стационарных или мобильных устройств.

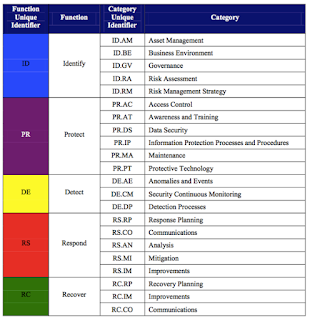

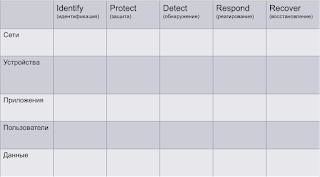

Второй вариант — воспользоваться NIST CuberSecurity Framework (CSF), которая становится стандартом де-факто в США и на базе которой строят свои системы защиты многие американские предприятия. Все защитные мероприятия делятся на 5 направлений — идентификация активов, защита, обнаружение угроз, реагирование и восстановление.

При этом эти пять направлений могут быть наложены на объекты защиты — сеть, устройства, приложения, пользователей и данные.

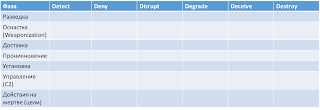

Схожую модель можно построить исходя из шести направлений, предложенных Министерством Обороны США, и наложенных на этапы реализации атаки (kill chain). Я специально не стал переводить на русский язык 6 направлений — в англоязычном варианте они очень красиво смотрятся (этакая модель 6D).

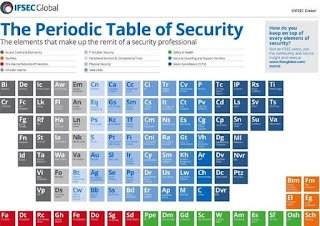

Наиболее же полно выглядит периодическая таблица кибербезопасности 🙂

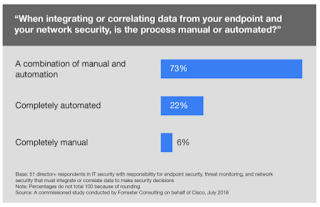

Шутки шутками, но на самом деле такая визуализация действительно помогает понять, чего нам не хватает с точки зрения обеспечения ИБ и на что стоит обратить внимание. Обычно же мы концентрируемая на предотвращении угроз, отдавая ему предпочтение в 80% случаев — оставшиеся 15% и 5% соответственно делятся между обнаружением и реагирование на угрозы. Однако такой перекос в предотвращение угроз (борьбу с ними «ДО» их появления на объекте защиты) плохо помогает в современном мире, когда мы не можем предотвратить все. Необходимо смотреть чуть шире и быть готовым к тому, что нас все-таки взломают и надо будет оперативно локализовывать скомпрометированный узел и восстанавливать его в предатакованное состояние. И упомянутые выше модели позволяет сделать это.

Спасибо, Алексей! Как раз нужная подборка таблиц!