архитектура

Ещё недавно постоянное подключение к интернету — мобильному или фиксированному — казалось бизнесу аксиомой. И кибербезопасность рассматривала наличие Интернета как нечто незыблемое. Обновление индикаторов компрометации и прошивок ПО, мониторинг удаленных площадок, MDR-сервисы, работа VPN и т.п.; список можно продолжать долго.

Вообще, сейчас не модно ссылаться на американские источники (еще и приравняют это к деятельности, направленной против традиционных духовно-нравственных ценностей, а это по мнению министра юстиции является поводом к признанию нарушителя иноагентом), но я все-таки рискну и приведу 9 ключевых тенденций, которые по ушедшей из России Gartner, будут занимать

Читая методику оценки угроз ФСТЭК, собственно как и матрицу MITRE ATT&CK, понимаешь, что делается это все не просто так, а для какой-то цели (вот новость-то). И целью этой является выработка защитных мер, которые позволят нам противодейстовать выбранным нами как актуальными техникам и тактикам нарушителей. Еще во время появления первых документов

Стратегия

На прошлой неделе мне посчастливилось поучаствовать в конференции GIS Days 2020, которая проходила целиком онлайн, но по уже становящейся традиции спикеров пригласили выступать в специально оборудованный павильон. Сейчас уже немодно читать из дома или из офиса — организаторы понимают, что слушатели устали от бесконечных вебинаров и онлайн-конференции

Стратегия

На прошедшей неделе в Москве прошла Cisco Connect, где мне довелось не только провести интеллектуальную игру по сетевой безопасности, но и трижды выступить про КИИ, SecOps и то, как устроена безопасность внутри Cisco. Так как первые две упомянутые презентации касаются решений Cisco, а я стараюсь в блоге не писать про решения работодателя, то выложу только […

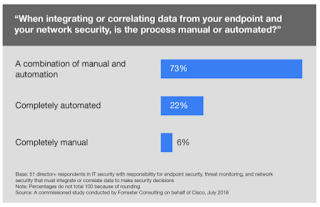

Возвращаюсь к давно забытому формату, когда блогер не согласен с блогером и начинает с ним заочно спорить (правило двух блогеров от Сергея Борисова). Вот и я сегодня хочу поспорить с Сергеем Солдатовым, который позавчера написал заметку, в которой зачем-то противопоставил сетевые и хостовые средства защиты и стал доказывать, что хостовые лучше/эффективнее сетевых.

Если вспомнить дебаты в 2013-м году относительно 17-го, да и 21-го, приказа ФСТЭК, то основной претензией к нему была сложность документа, которая станет/стала препятствием для внедрения новых требований ФСТЭК в государственных и муниципальных структурах. Решить эту проблему можно было бы уменьшением числа защитных мероприятий и упрощением алгоритма

Когда ты долго занимаешься каким-то делом и оно тебе нравится, ты начинаешь в обычных на первый взгляд вещах видеть предмет своего обожания. Например, в туалете аэропорта Внуково над писсуаром висит вот такая реклама средства для улучшения мужской потенции. А в бизнес-классе авиакомпании Аэрофлот, куда меня иногда пересаживают, в винной карте я недавно

Начну немного с юмора. Иногда, отдельные коллеги, делятся по секрету сказочными историями о заказчиках, которые «уже купили все» и теперь не знают, куда девать свои оставшиеся немалые бюджеты. Они ходят по рынку в поиске чего-то нового, чего у них еще нет, но что могло бы пригодиться в деле отражения киберугроз. Я решил составить набор моделей, […

Если вернуться к заметке про неспособность цикла PDCA эффективно отражать мир информационной безопасности, то возникает закономерный вопрос, а что тогда делать? Есть ли какая-либо концепция, которая может помочь описать реальность, но не слишком глубоко; учесть изменчивость окружающего мира и конкурентную среду, в которой действую современные кибербезопасники?