архитектура

В области информационной безопасности, как и во многих других, существует две большие проблемы — фактор времени и нежелание критически рассуждать о якобы аксиомах или догмах безопасности, которые с течением времени претерпевают изменения, в том числе и очень серьезные. Одна из священных коров — ISO 27001, а точнее цикл PDCA, на идеологии которого ISO 27001 и […

Разное

Через неделю с небольшим в Казани начнет работу восьмой IT & Security Forum, организуемый ICL КПО ВС. Я про него уже писал неоднократно — отличное мероприятие с отличной организацией, с отличной культурной программой, с интересной программой. Правда, программа пока не опубликована, — находится в стадии формирования. Вообще это бич многих мероприятий по ИБ —

Стратегия

Про эволюцию угроз сказано уже немало и разными компаниями. Почти каждый конец года знаменуется различными апокалиптическими прогнозами о будущем киберпространства и киберугроз. Чуть меньшее количество компаний связывает различные угрозы с разными классами защитных средств, доказывая и показывая, что серебряной пули не бывает и каждое защитное средство

Стратегия

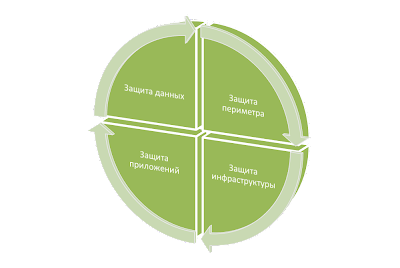

Современные службы информационной безопасности (да и регуляторы заодно) сегодня стоят перед непростым выбором — как строить систему корпоративной (или ведомственной) защиты? Еще несколько лет назад такого выбора и в помине не было. Парадигма была проста — внутри злоумышленника быть не могло и поэтому защищаться надо было на периметре (и

Все достаточно просто (ну или почти просто). Если окинуть взглядом то, что реально защищает большинство и чем изобилует большинство конференций, то мы увидим, что приоритет №1 для всех — защита периметра. Межсетевые экраны, системы предотвращения вторжения, защищенные маршрутизаторы, anti-DDoS, VPN, внешние пентесты, сегментация сетей, контролируемая зона и т.

Многие пользуются социальными сетями (читая эту заметку, вы уже ими пользуетесь). Кто-то в формате «read-only», кто-то активно участвуя в дискуссиях; кто-то трепется с бывшими одноклассниками в «Одноклассниках», а кто-то активно обменивается опытом с коллегами в Facebook; кто-то является членом публичных «

Обращали ли вы внимание на интересную тенденцию, которая тихой сапой приходит на рынок информационной безопасности. Но не на рынок производителей средств защиты или поставщиков услуг (хотя к ним это тоже имеет отношение), а в деятельность корпоративных служб ИБ. Речь идет о стирании границы между двумя ранее независимыми направлениями —

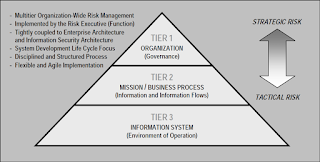

Идеология защиты государственных информационных систем строится достаточно очевидным, но не очень простым в реализации образом. Начинаем мы с анализа рисков, причем рисков различных — не только традиционных для ИБ. Мы должны определить как стратегические, так и тактические. Это нечасто описываемый в деталях этап, но он самый важный, т.

Разное

В среду меня неожиданно, в связи с отказом одного из докладчиков, коллеги из ФСТЭК попросили выступить на PHDays на их секции с интригующим названием «Почему госсекреты появляются в Интернете». Пришлось придумывать про что рассказывать и срочно ваять презентацию. Выбрал тему СТР-К, т.к. делиться деталями или недостатками СТР для публичной

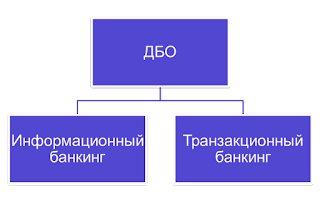

Достаточно много эксперты говорят про безопасность систем ДБО (дистанционного банковского обслуживания). Предлагаются различные решения — токены с неизвлекаемыми ключами, LiveCD, Trusted Screen и т.п. Но… говоря о ДБО, какой тип ДБО мы имеем ввиду? Ведь их достаточно много. А внедряя в банке систему ДБО мы защищаем все ее компоненты или только Интернет-составляющую?