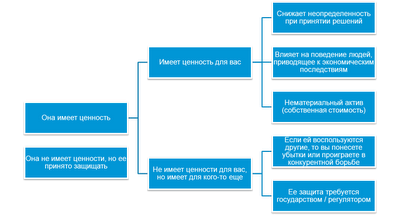

Она позволяет взглянуть на информацию с точки зрения ее защиты. Далеко не всегда мы защищаем то, что имеет ценность. А часто мы защищаем то, что вообще является ценностью только в наших собственных глазах. И вот на днях я наткнулся на похожие размышления у Бейтлича, который придумал модель эффективности ИБ (Security Effectiveness Model).

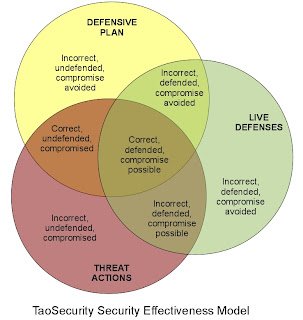

Он тоже пишет, что при обеспечении безопасности можно выделить 3 следующих крупных области:

- То, что необходимо защитить по мнению защищающейся стороны, независимо от того, представляет ли это «что-то» ценность для нарушителя безопасности и защищено ли оно на самом деле — т.е. «План защиты»;

- То, что представляет реальную ценность для нарушителя безопасности и на самом деле должно защищаться (хотя, возможно, оно не защищено) — т.е. «Цели угроз»;

- То, что на самом деле защищено в корпоративной ИТ-инфраструктуре независимо от точек зрения защищающихся и нарушителей, т.е. «Реальная система защиты».

Дальше у себя в блоге Бейтлич рассуждает об этой модели, представленной в виде диаграммы Венна, которая хорошо иллюстрирует связь этих областей (множеств). Например, план защиты правильный, когда он совпадает с действиями нарушителя. Это означает правильное моделирование угроз (включу к себе в курс). И он неправильный, когда реальная защита не пересекается ни с интересами службы ИБ, ни с интересами злоумышленников. Дальше идут промежуточные состояния — «защищено», «скомпрометировано», «возможна компрометация», «уход от компрометации».

Самое интересное Ричард описывает дальше — как раз на стыке разных пересечений. Например, область «Incorrect, defended, compromise possible» (неверный план защиты, защищено, компрометация возможна». Она означает, что по непонятной причине у вас включена защита того, что вы не рассматривали в качестве мишени для злоумышленников. Может быть это было включено «потому что так у всех». А может просто это настройки «по умолчанию». Но в любом случае вам повезло — ни о какой планомерной защите в таком сценарии говорить не приходится.

Область «Correct, undefended, compromised» (верный план защиты, незащищено, компрометация) означает, что вы верно пресказали направление удара противника, но не защитились от него. Причин тоже может быть немало, например, банальная нехватка ресурсов.

Ваше попадание в центральную область «Correct, defended, compromise possible» может считаться идеалом, но только на первый взгляд. Да, вы правильно предсказали направление приложения сил злоумышленника и сосредоточили там свою защиту, но… дальше все зависит от тех ресурсов, которые бросит злоумышленник на взлом или обход вашей защиты. Вот тут уже важно подключать верхнюю картинку, которая подскажет, сколько тратить на безопасность.

Самая большая часть плана защиты (Incorrect, undefended, compromise avoided) включает очень распространненную ситуацию: вы не знаете от чего защищаться, мероприятия по защите не реализованы, но и вы никому не интересны 😉 Чуть лучше (хотя вы тоже никому не нужны) ситуация в сегменте «Incorrect, defended, compromise avoided». Это как говорится «на всякий случай».

Вот такая интересная модель. Позволяет немного по новому (как и любая визуализация) взглянуть на то, что делают службы ИБ на своих предприятиях и сконцентрироваться на упущенных областях. И, кстати, обратите внимание, что в этой модели отсутствует сегмент «Correct, defended, compromise avoided». И это правильно. Если вы (или часть вас) никому не нужны, то зачем тратить ресурсы на защиту? Даже если это и общепринято защищать…

Вы с Бейтличем почему-то не учитываете, что избыточная защита дешевле достаточной.

Проще ведь ставить на охрану сам кабинет, например, чем стол и шкаф ставить, а кресло и чашку не ставить.

Ученые — такие ученые ))

Ригель: +1, и более того — есть ведь и громадные косвенные затраты для того, чтобы определить, что именно стол и шкаф ставить надо. Да и злоумышленник, не получив доступ к столу и шкафу, может нагадить в чашку ))

Этот комментарий был удален автором.

Ригелю.

Ричард Бейлич, вообще-то о другом пишет.

Мне кажется, вы путаете объект защиты (стол, шкаф, чашка…) и конфигурацию системы (комната, коридор…).

Этот комментарий был удален автором.

Baevsky: Речь идет об объекте защиты. Пост начинается объектом защиты и им же заканчивается. И разве комната или коридор не могут быть объектом, являющимся надмножеством других объектов?

Алексею Волкову.

Конечно могут.

Бейлич приводит модель. Можно спорить с его моделью.

Мы же обсуждаем утверждение, что "избыточная защита дешевле достаточной" — это как?

Откуда такое обобщение? Может -"да", а может — "нет". 🙂

Baevsky: правило "избыточная защита дешевле достаточной" вытекает из практики для подавляющего большинства случаев. Теоретики же никогда не учитывают такого важного фактора, как стоимость реализации. Да вы и сами посмотрите. Вот нужен мне, скажем, антивирус. ТОЛЬКО он. Стоит он 100 рублей. А у другой фирмы антивирус с файрволлом и антифишингом и антиспамом стоит столько же. Что я буду покупать? :))

Алексей, вы сейчас описали объединение функционала разных средств в одном. Это не имеет отношения к правилу "избыточная дешевле достаточной". Защита таже, но покупая три в одном… и т.д. Это оптимизация средств и софта в рамках некоторой модели защиты.

Избыточная может быть дороже, например, за счет затрат на управление всеми избыточными функциями.

Так это будет дороже. А избыточный функционал тебе может и не понадобится. Это как с MS Office, в котором ты 95% не используешь, но тебе не хочется переходить на OpenOffice

Я для себя вынес одну простую мысль из поста Бейтлича. Есть то, что думают и делают безопасники. Есть то, что думают и делают ИТшники. И есть то, что думают и делают хакеры. И далеко не всегда эти три множества пересекаются между собой, а зачастую могут вообще не пересекаться за исключением небольшого кусочка.

Может я не оч удачный пример привел. Вернемся к началу. В прадигме коридора, комнаты, стола, шкафа и чашки как объекта защиты — защитить комнату дешевле, чем отдельно стол и отдельно шкаф. Здесь комната выступает с одной стороны как объект, а с другой стороны как система с определенной конфигурацией, в которой есть как важные объекты, так и объекты, не представляющие определенной ценности. Вот о чем речь.

2 Алексей

В твоей табличке вероятно стоит добавить

— защищаемая информация по иным случаям — например информация партнеров, алгоритмы, культурные мативы а так же не стоит забывать ЗИ появляющаяся при создании самих СЗИ ну и любимая тема о которой мельком с тобой говорили — информация не связанная с защитой… Плюс информация защищаемая с целью замещения технологий не связанных с защитой — облака…

Возможно ты отнес это к схеме, но я озвучу…

Ну в мою схему это все ложится, как я понимаю.

>>Самая большая часть плана защиты (Incorrect, undefended, compromise avoided) включает очень распространненную ситуацию: вы не знаете от чего защищаться, мероприятия по защите не реализованы, но и вы никому не интересны 😉

Алексей, а как по вашему определить интересны вы (организация)кому то или нет? )

Ну если коротко, то с помощью анализа рисков 😉