Красиво, ничего не скажешь. Multitenancy, изоляция потребителей, контроль доступа… Все правильно. Но почему-то мы забываем, что в безопасности облаков то, как защищается инфраструктура самого облака — вопрос хоть важный, но все равно не единственный. Ведь помимо облака у нас есть еще его пользователи — корпоративные или частные.

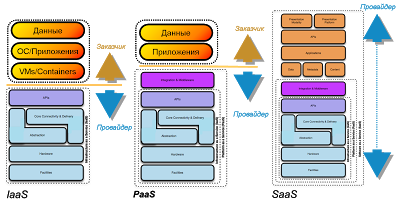

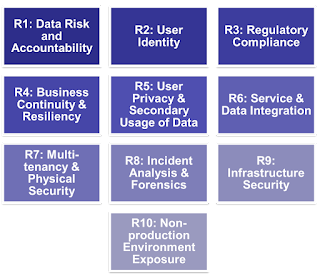

Но это тоже не все. В Cisco есть такая штука, которая называется Cisco Cloud Risk Assessment Framework. Вот ее фрагмент, включающий 10 ключевых областей, которые мы изучаем, прежде чем принять решение о переходе на облачные вычисления. К слову сказать, Cisco использует свыше 400 облачных и аутсорсинговых провайдеров по всему миру и поэтому для нас защита при переходе на облака — это не просто маркетинг, а реальная и ежедневная бизнес-задача.

Итак Cisco Cloud Risk Assessment Framework. Обратите внимание, что безопасность инфраструктуры, о которой в-основном только и говорят — это всего один из вопросов. И находится он далеко не на первом месте. Давайте обратимся к третьему домену — регулятивному. Это то, что касается облачных провайдеров во всем мире, но имеет особую специфику в России. В частности, вспомним позицию ФСТЭК по лицензированию деятельности по ТЗКИ. Что она означает? А то, что облачному провайдеру нужна (по мнению регулятора) лицензия ФСТЭК на ТЗКИ. Да и лицензия ФСБ по ПП-313 тоже не помешает. А они есть? Увы. Является ли это проблемой для потребителя? Нет?! А может да? Но пойдем дальше.

Посмотрим на пресловутый ФЗ-152. Персональные данные… Тема, ставшая

притчей воязыцех, но по-прежнему актуальная. Но не в контексте 21-го

приказа. С ним-то как раз все ясно. А что у нас с выполнением статей 6 и 9 закона, предусматривающих наличие согласия на обработку персональных данных. Ну, допустим, мы можем получить согласие не только у корпоративного потребителя, но и у частного (хотят тут и есть сложности с электронной формой согласия). Но что делать с трансграничной передачей в страны, необеспечивающие адекватную защиту прав субъектов ПДн? Например, США не относятся к адекватным странам. И как быть, если у облачного провайдера площадка в США (например, у Amazon)? Статья 12 подразумевает получение письменного согласия. А облачный SaaS-провайдер, который может сам арендовать мощности у провайдеров IaaS или PaaS, знает, в каких странах находятся площадки, где будут храниться и обрабатываться ПДн? А если знает, то берет ли он согласие на трансграничку во все эти страны? С каждого субъекта? А облачный провайдер — это одно юрлицо или множество (в каждой стране свое)? А не имеют ли доступ к ПДн третьи лица, обслуживающие инфраструктуру ЦОДа? А согласие на передачу ПДн этим третьим лицам есть?

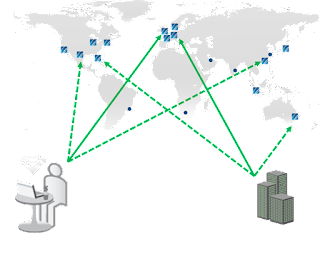

А ведь есть еще 351-й Указ Президента. Депутат Железняк 19-го июня предложил законодательно запретить хранить за границей персональные данные россиян и информацию госорганов. Фиг с ними с персданными. Ну не смогут патриоты Госдумы пользоваться Visa и MasterCard и летать к своим детям и недвижимости заграницу (SABRE-то хранит все не в России). Ну и ладно! А вот идея с запретом хранения данных госорганов за рубежом могла бы быть новацией, если бы не 351-й Указ Президента, датированный 2008-м годом и не определяющий того же. Его, правда, писали люди грамотные. Они ничего не запрещали, а регламентировали обработку информации госорганов в Интернет, в т.ч. и за пределами РФ. И одним из условий такой обработки было использование сертифицированных средств защиты информации. В случае с облаками их надо использовать везде, где могут оказаться данные органов государственной власти РФ. А оказаться они могут везде. Достаточно вспомнить, как могут перемещаться виртуальные машины между физическими серверами и даже отдельными площадками в рамках облачной инфраструктуры (вы, кстати, не задумывались — а информация при перемещении внутри облака шифруется?).

А ведь еще и вопрос аттестации может возникнуть, если провайдер планирует обрабатывать данные из государственных или муниципальных информационных систем. По 17-му приказу ФСТЭК аттестация должна быть проведена обязательна. А как ее провести аттестационной лаборатории, если данные хранятся не у обладателя информации, а у облачного провайдера? А если у него несколько площадок и есть зарубежные, то ситуация становится вообще патовой. Это, кстати, причина, почему Банк России не очень любит облака в банковской деятельности. Дело даже не в том, что остается открытым вопрос передачи банковской тайны организации, которая не имеет права с ней работать. Дело в другом — банковский надзор любит «руками щупать» то, что проверяет. А что он может пощупать в облаке, принадлещаем не проверяемому банку? Ничего. И выводы по результатам проверок он может сделать не те, на которые рассчитывают апологеты облаков. Тут, кстати, совет — пишите письма в ЦБ, чтобы финансовый регулятор сформулировал свою позицию по облакам в банковской деятельности.

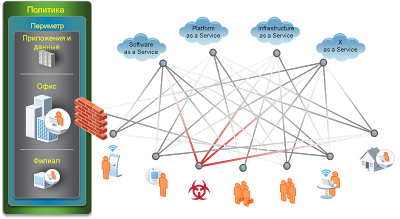

Резюмируя, хочу отметить, что облака (особенно при доступе в облако мобильных сотрудников с личными устройствами минуя корпоративный периметр) — это не просто новая тема в области информационной безопасности. Это совершенно новая парадигма. Революция, если хотите. И относиться к ней надо не как к технической задаче, как это пытаются преподносить некоторые игроки этого сегмента рынка. Это клубок сложнопереплетенных взаимоотношений, участников, технологий, законодательств. И подходить к нему надо с осторожностью.

ЗЫ. Сейчас запущен ряд инициатив по адаптации российского законодательства к облачным вычислениям. ФСТЭК также готовит ГОСТ по безопасности облаков. А вот у ФСБ пока никаких изменений — они стабильно требуют лицензирования и сертифицированной криптографии.

Да простое решение, то на самом деле, Алексей — хочется компании быть инновационной, на гребне облачной волны и при этом не нарушать ФЗ-152, да не вопрос, просто нужно облака российские использовать (они уже появились, поищите сами, а то в рекламе обвините). Как проверять там — надо договор грамотно заключать, чтобы проверять можно было (и сканирование тоже не вопрос). Про криптографию российскую — нет проблем, всеми доступными решениями на рынке и вывозить никуда ничего не нужно. Аттестация — есть уже пример (опять же, без рекламы). Прсто для выполнения российского законодательства нужно использовать российские облака!

А если меня российские не устраивают по качеству предоставляемых услуг?

Алексей!

Надо больше на профильных мероприятиях бывать по линии ФСБ России — уже идет работа над реализуемыми требованиями в части облаков (виртуализации) как в части мер по защите (угрозы, нарушители), так и реализация защитных мер.

В следующем году будет выпущен нормативный документ.

Тогда организуйте свое российское облако (понятно, Алексей, что речь не о личном облаке, а о корпоративном, потому пишу про Cisco) — постройце ЦОД в Ярославле или еще где-то на просторах нашей Родины (чтоб не все в Мск и обеспечить живучесть), наймите россиян (организуйте раб.места), купите российские поделки криптографии (можете даже любимый NME RVPN S-Terra + МАРШ, еще и отношения укрепите, а если что не так — так и поругаете их)сертифицируйте все Cisco ASA с модулями IPS 9с лабораториями наладите отношения, заодно новые версии сертюпрошивок почаще будут появляться), купите антивирусы наши, родные (опять же скидок наполучаете), получите лицензии (ведь офис Cisco в РФ что-нибудь из ООО,ЗАО, ОАО…, наверняка), и работайте в российском Cisco-облаке. Ах да, еще аттестуйте его (чтоб по-взрослому) и никогда не подключайте к общей сети Cisco. ))))Шутка, но с долей правды!)

Соглашение со штрафами за невыполнение пунктов введите, слышал, что Билайн успешно своих привлеченных интеграторов штрафует, например.

думаю, что дело не в качестве услуг, а в конфиденциальности информации для наших фед.органов, так как наедут из… на облачника и тот как миленький все и выложит, Вас ведь это страшит, верно Алексей? Тут один вариант — свое делайте. Все равно 100% гарантии даже за 1 млрд$ штрафов никто не даст (используют схему закрытия конторы, с которой ничего не сделаете). Вы ведь транслируете пример Azure на Cisco, так разница в том, что Cisco в Azure показать ничего не сможет, а Cisco в Cisco сможет.

Разделите системы — с ПДн клиентов храните у росссийского облачника (и какая там супер разница, что не будет 30 мин. доступности — установите штраф 100 000$ или другой, который пороет неудобство), с конф.информацией в своей и никто Вам ничего не сделает, даже без гостовой криптографии. Слишком драмматично выглядит картина с облаками в сегодняшнем посте.

Драматично будет, когда руководство такой вот западной компании выслушает безопасника с подобными идеями относительно создания облака в России, только чтобы "удовлетворить" местные органы…

Евгений,

в такой вот западной компании слушать с таким выступлением должны не безопасника, а рисковика, который представит отчет по рискам и предложения, так как это регуляторный риск в чистом виде. Что с ним будет делать руководство — в каждой компании решат сами, но это не нерешаемая задача и варианты ее решения есть, даже не один! Если наблюдается такой пессимизм в посте, то автор либо не следит за рынком облаков в РФ (в чем есть большие сомнения), либо пытается продать свою идею (например, как в СССР был плакат: "Требуйте повсюду сосиски", так и тут "требуйте по всюду западную криптографию"). Смахивает на DDOS ФСБ…, такой завуалированный, аккуратный. Поддерживаю в плане коммерческих организаций.

Дмитрий, я знаком с этим трудом. Ничего общего к реалиям и проблемам облаков он не имеет. Не говоря уже о том, что Контора лезет туда, где не имеет компетенций

Tomas, если бы можно было ограничиться только одним ЦОДом, то не вопрос. Но облачные провайдеры хотят экспансии. Что, в каждой стране ЦОД строить?

Tomas, посмотрите на наш framework — регулятивеык риски трлько одна из проблем. Одна из 10-ти. Отсутствие нормальных каналов связи и сертифицированных ЦОДов — другая. Ну и далее по списку.

Никогда не думали, почему российские SaaS-провайдеры любят западные площадки?..

Алексей, думал — потому что дешевле 🙂

Отсутствие нормальных каналов связи — как-будьто это проблема только если ЦОД в РФ. Если ЦОД в Литве, а Вы в Саранске с 3G модемом, то каналы связи так же проблемны (утрирую). Проблема сертифицированных ЦОДов — сертифицированых на что?(TiER — опять же, есть уже ЦОДы, которые и по нему, на правах "без рекламы").

Алексей, давайте разграничивать то, что хотят облачные провайдеры и то что хотят облачные потребители! Не надо в каждой стране строить, но в самой большой по территории стране, самой большой по населению и т.д. большой — стоит! Можно по силе регулирования ИТ/ИБ-вопросов строить ЦОДы. На примере фармацевтов — им тоже нужно было строить в РФ заводы, нет конечно, но строят же…

у Cisco ЦОД в Китае есть или Индии? а во Франции (которая размером с Вологодскую область)? а в Германии или Англии (где людей вместе меньше, чем в Китае)? в Австралии (до них же каналы связи длинее :))? чем руководствовались когда выбирали страну (чтоб странам с развивающейся экономикой не достались их секреты)?

Коммерческие секреты пусть хранятся в облаках любых (тут риски безопасности), но информацию о гражданах России и другую, важную для нашей страны (указом Президента определено) можно уж и в РФ хранить, обрабатывать…

Tomas, SABRE, Visa и MasterCard должны в России ЦОДы открыть и за пределы ничего не передавать. Так?

Алексей, Вы же прекрасно знаете об НПС. Visa и прочие загоняются в такое положение, что если хотите работать в РФ, то выполняя даже все, это не означает, что к вам нет претензий (это просто удобно для силовиков).

Думаю, что желание ФСТЭК по аттестации (т.е. никуда ничего не передавать) со временем сменится на тотальный контроль (передавать можно, но под присмотром), т.е. появятся РД по DLP, SIEM и т.д. И тогда можно будет все, но пока только про IPS узнали… Нет сейчас у регулятора базы для того, чтобы разрешить всем зарубеж все "лить", вот и локализуются.