На прошедшем «Код ИБ. Профи» еще одной активно обсуждаемой темой стали фреймворки, — о них рассказывал Илья Борисов, делавший обзор существующих распространенных фреймворков, и Андрей Прозоров, посвятивший свое выступление ISO 27001. Я решил тоже не отставать от коллег и поделиться своим взглядом на эту тему.

Я бы выделил три набора фреймворков, различающихся по своим задачам и цели применения — контрольные (от английского control, которое по-русски звучи длиннее — «мера защиты»), программные и рисковые. Большинство знакомо с первой категорией, которые представлены не только иностранными примерами — NIST SP800-53, горячая двадцатка CIS (бывший SANS Top20), а также отечественные документы ФСТЭК (приказы 17/21/31/239) и Банка России (ГОСТ 57580.1).

Эти фреймворки нужны для решения важных «технических» задач по ИБ:

- определение базового набора защитных мер, подходящих конкретной организации

- оценка текущего состояния уровня технической защиты информации

- приоритезации защитных мероприятий и составления дорожной карты развития.

Отличительной особенностью хорошего фреймворка являются группирование (тут почти все упомянутые выше примеры на высоте) и приоритезация защитных мер. А вот с последним пунктом в документах ЦБ и ФСТЭК есть сложности. Каталоги защитных мер обширны и насчитывают около двух сотен наименований, но как из них выбрать те, что дают максимальный эффект, особенно в условиях нехватки ресурсов на внедрение, непонятно. У уже не раз мной описанных

австралийских требований по ИБ, например, есть такая приоритезация. Есть Топ4, Топ8 и Топ35 защитных мер, которые позволяют достичь 80%, 90% и 98% результата. Аналогичная функция есть и у NIST SP800-53 — против каждой защитной меры в поле «Приоритет» стоит значение от 0 до 3, означающих важность реализуемого мероприятия.

«Программные» фреймворки предназначены для:

- оценки текущего состояния программы ИБ на предприятии

- построения всесторонней (хотя это все-таки не совсем так) программы ИБ

- измерения зрелости программы ИБ и обеспечения возможности бенчмаркинга (сравнения себя с другими по отрасли).

Самым известным в Евразии и популярным фреймворком является ISO 27001, а в Северной Америке — NIST CSF. Первый интересен тем, что у него множество расширений под различные задачи. Например, есть ISO 27019 для энергетики, 27011 для телекома или ISO 27701 (совсем свежий стандарт) для персональных данных. В отличие от технических мер защиты, в ISO 27001 или NIST CSF меры носят более высокоуровневый характер — взаимоотношение с поставщиками, выбор средств защиты, управление активами, работа с персоналом, повышение осведомленности, управление инцидентами и т.п.

Часть этих мероприятий есть и в приказах ФСТЭК, но они все-таки ориентированы именно на техническую составляющую, чем на выстраивание программы. С ними можно построить и некоторое подобие программы, но для этого надо иметь достаточно большой опыт работы с документами ФСТЭК, — новичку это не удастся — многие пункты понятным далеко не всем. Да и процесс оценки текущего состояния или измерения зрелости программы ИБ по нормативным актам ФСТЭК невозможен. Я уже

писал о возможных вариантах решения этой задачи, но они должны исходить от регулятора. ЦБ эту задачу решает лучше — у них скоро должен появиться еще один стандарт как раз по управлению ИБ на предприятию, который позволит и текущее состояние программы ИБ оценивать, и ее зрелость.

Если первые два типа фреймворков хорошо дополняют друг друга, то третий имеет смысл применять только в очень зрелых компаниях, которые действительно понимают, что такое риски ИБ и знают как считать вероятность и ущерб (а это то еще приключение). В целом данный тип фреймворка, ярким представителем которого является FAIR или серия NIST, позволяет:

- идентифицировать и измерять риски ИБ

- приоритезировать защитные мероприятия

- определить ключевые этапы управления рисками

- структурировать программу управления рисками.

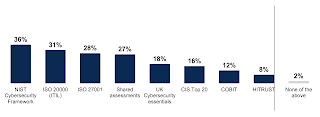

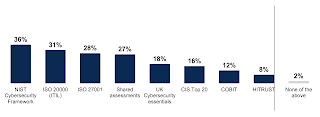

Резюмируя, хорошие фреймворки, опираясь на опыт уже множества внедрений и набитых шишек, позволяют сэкономить вам время и нервы, следуя описанному в фреймворке алгоритмы построения системы ИБ. Но не стоит думать, что вам нужен именно один из перечисленных выше фреймворков. По статистике Gartner 20% компаний разрабатывают собственный фреймворк, еще 16% дорабатывают существующие, а 20% — комбинируют компоненты из разных фреймворков. Еще 21% вообще их не используют вовсе, а 23% используют стандартные фреймворки (NIST CSF, ITIL и ISO 27001 входят в тройку самых популярных по версии NIST).

Поэтому выбирайте то, что лучше подходит именно вам и именно под ваши задачи. Если вы государственный орган, то выбор у вас не богат — документы ФСТЭК и, возможно, ГОСТ Р ИСО/МЭК 27001 (сейчас как раз через ТК 362 проходит новая версия этого стандарта). Для финансовых организаций обойти ГОСТ 57580.1 (и последующие ГОСТы от ТК122) будет непросто. Остальные же имеют свободу выбора и я бы (если бы я выбирал), остановился бы на NIST CSF и NIST SP800-53. А если бы передо мной стояла задача выбора только контрольного фреймворка, то CIS Top20 у меня был бы на первом месте (или австралийский перечень).

ЗЫ. Практические аспекты по этим фреймворкам можно посмотреть в докладах с «Кода ИБ. Профи», которые скоро будут доступны на сайте (по подписке).