За последнее время в американской ИБ проявилась и активно муссируется тема, которая пока непривычно звучит для российских CISO, — риск сесть в тюрьму! Список уголовных преследований уже не ограничивается только CISO Uber и SolarWinds, о которых все слышали. Я напомню список топ-менеджеров, пострадавших за инциденты ИБ или иные связанные нарушения в своих компаниях:

- Тимоти Браун, CISO SolarWinds — обвинен Комиссией по ценным бумагам за сокрытие от инвесторов факта о низкой защищенности компании

- Джо Салливан, CSO Uber — осужден за сокрытие факта утечки ПДн с последующей выплатой 100 тысяч долларов хакерам «за молчание» и неуведомление клиентов и регуляторов об этом

- Амит Бхардвадж, CISO Lumentum Holdings — обвинен Комиссией по ценным бумагам за незаконную торговлю акциями перед объявлением о двух сделках по поглощению и слиянию

- Цзюнь Ин, CIO Equifax U.S. Information Solutions — посажен в тюрьму на 4 месяца и оштрафован на 55 тысяч долларов за инсайдерскую торговлю перед объявлением об инциденте с утечкой персданных 140+ миллионов клиентов.

- Сюзан Молдин, CSO Equifax, и Дэвид Уэбб, CIO Equifax — покинули компанию после взлома

- Бэт Джэкоб, CIO Target — покинула компанию после взлома и утечки платежных данных 40 миллионов своих клиентов

- Эми Паскаль, CEO Sony — уволена из компании Sony Pictures после ее взлома. Правда, причиной увольнения стали ее расистские письма, которые и стали достоянием гласности в результате инцидента

- Вальтер Стефан, CEO FACC AG — уволен после фишинга от имени гендиректора, приведшего к краже 50 миллионов евро (роль Стефана до конца неясна, но в официальном заявлении говорится о явных нарушениях, которые он допустил и которые стали причиной потери денег)

- Миньон Хоффман, CISO Университета штата Сан-Франциско — уволена за сокрытие утечки персданных студентов, произошедшей из-за неустраненной уязвимости в Oracle (отсутствие патча объяснялось заморозкой бюджета и нежеланием ИТ-директора заниматься «ерундой»)

- Эми Богач, CISO Clorox — уволена за инцидент ИБ в 2023-м году, в результате которого компания потеряла в стоимости около 3 миллиардов долларов и недосчиталась 500 миллионов выручки.

- Джеймс Кори Реллас, CEO алкогольного маркетплейса Drizly — бал наказан Федеральной торговой комиссией, которая потребовала от него выполнять обязательные меры ИБ во всех будущих компаниях, в которых Реллас будет руководителем или владельцем.

- Игорь Ройтман и Александр Кальчук, вице-президенты «Сирена-Трэвел» — против них возбуждены уголовные дела по статье 274.1 за утечку персональных данных пассажиров.

Список немаленький и явно на этом он не закончится. Есть в нем и российские имена. Поэтому возникает вопрос, а что, если эта практика и в России начнет активно внедряться? Тем более, что руководителей ИБ российских банков ЦБ хотел дисквалифицировать за утечки персданных клиентов.

Что же советуют зарубежные CISO, чтобы избежать такой неприятной участи? Местами советы очень неконкретные или высокоуровневые, что связано с не очень большим опытом разруливания таких кейсов или отсутствием в публичной плоскости такой информации (все-таки у американцев популярно досудебное урегулирование многих вопросов и детали таких соглашений обычно конфиденциальные; знаю по своему опыту увольнения из Cisco). Итак, что включается в рекомендации:

- Конфликты интересов. CISO должны избегать конфликтов интересов, своевременно раскрывать их и не допускать их развития. Важно иметь независимую проверку всех решений о закупках на предмет таких конфликтов. CISO могут присоединяться к консультативным советам клиентов только с разрешения компании.

- Этика и прозрачность. CISO должны соблюдать NDA, кодекс этики и трудовой договор. Важно раскрывать любые формы вознаграждений, включая консультационные соглашения и выплаты супругам, которые могут быть триггером конфликта интересов, который сыграет против CISO в случае расследования.

- Планирование и документация. Создайте план реагирования на инциденты до их возникновения, чтобы вас не обвинили в халатности и преступном бездействии. Все продукты и услуги поставщиков должны оцениваться по их эффективности и их выбор должен документироваться.

- Поддержка со стороны руководства. Эффективная кибербезопасность требует поддержки всего исполнительного руководства (главный юрист, CIO, директор по маркетингу и т.п.). CISO необходимо место за столом «больших мальчиков» для принятия решений, чтобы кибербезопасность воспринималась как критический бизнес-вопрос, а не только техническая проблема. Это помогает обеспечить необходимые ресурсы и способствует формированию культуры общей ответственности за инциденты кибербезопасности.

- Страхование личной ответственности. CISO должны требовать страхования своей ответственности (есть у американцев так называемая Directors and Officers (D&O) liability insurance). Эти меры обеспечивают финансовую защиту в случае реализации действий, связанной с профессиональными действиями CISO.

Это, пожалуй, одно из новых требований CISO, которые раньше такого не требовали от своих работодателей. В России это тоже называется страхованием ответственности директоров и должностных лиц и предлагается некоторыми страховыми компаниями!

- Прозрачность и информирование. Для снижения личной ответственности CISO должны обеспечить прозрачные практики регулярной отчетности, в рамках которых раскрывается информация о состоянии кибербезопасности компании, текущих проблемах и возможностях своевременного реагирования на выявленные проблемы с ИБ (уязвимости, некачественные процедуры, неправильное поведение и т.п.). Фокус Комиссии по ценным бумагам США (SEC) на внутренних коммуникациях и отчетности о серьезных инцидентах подчеркивает необходимость прозрачности в деятельности CISO.

- Внедрение Zero Trust. Внедрение модели безопасности Zero Trust и комплексной стратегии управления рисками может значительно повысить кибербезопасность организации. Этот подход обеспечивает постоянную верификацию доступа пользователей и надежную защиту конфиденциальных данных, что важно для минимизации рисков утечек и… личной ответственности CISO.

Как по мне, так последний совет, встречающийся у американских CISO, просто говорит, что надо внедрять современные подходы к ИБ, что снизить вероятность инцидентов и, как следствие, риск ответственности для CISO. Капитан Очевидность, прям.

Если честно, то слушая советы иностранных CISO, ничего нового я не услышал, — ни в статьях в профессиональной прессе, ни в выступлениях на RSA Conference. Все советы крутятся вокруг старой как мир темы — делайте свою работу хорошо, чаще коммуницируйте с бизнесом, заручитесь поддержкой топ-менеджмента. Но это и так было понятно. Из нового я узнал только про персональную страховку руководителя.

Одно дело теоретизировать о том, что ты сделал бы, и совсем другое знать, что ты сделал в такой ситуации!

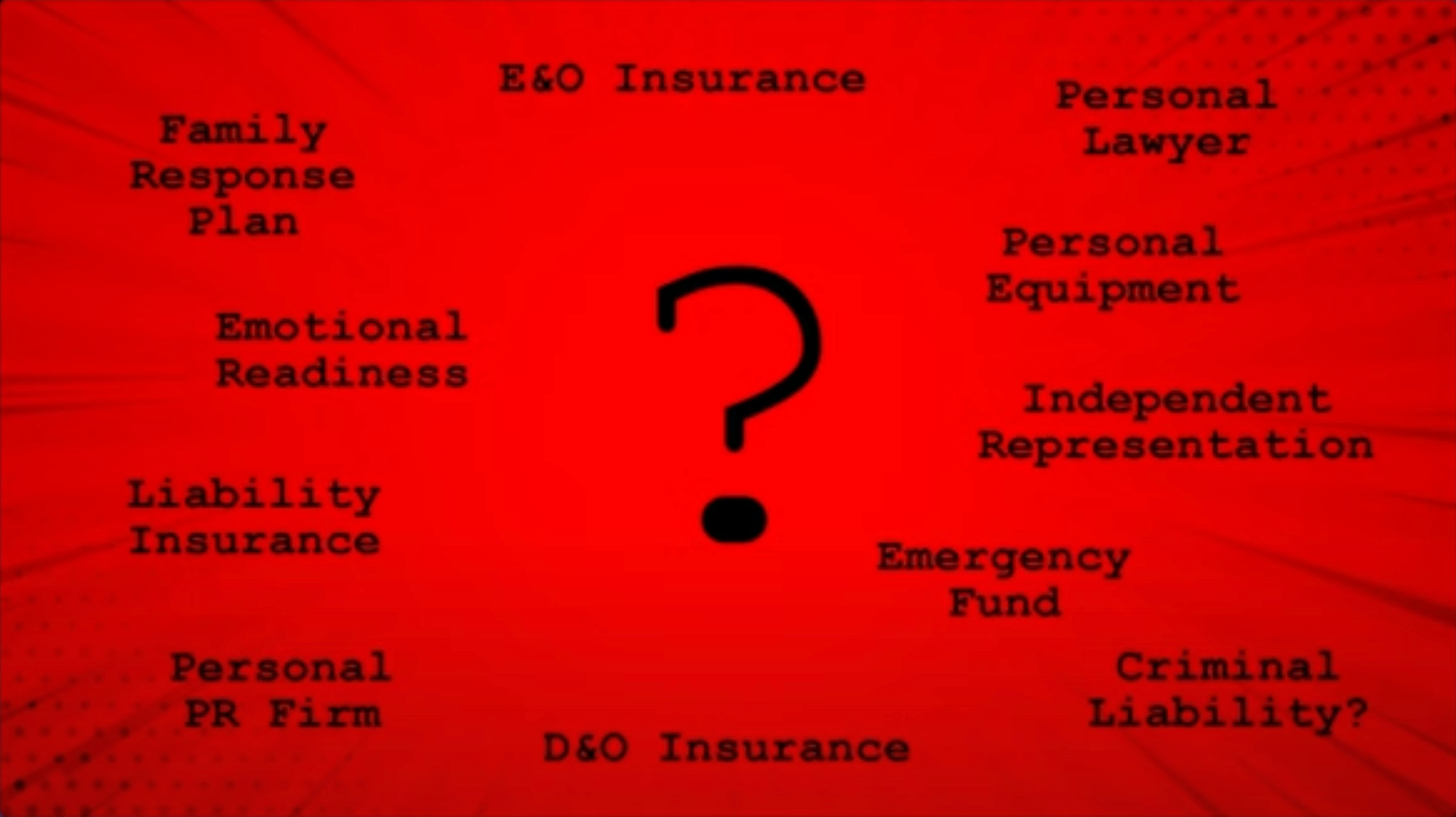

Достаточно интересным по этому вопросу выступил только Джо Салливан, бывший CSO Uber, Cloudflare (после Uber) и Facebook (до Uber), который сейчас является гендиректором компании «Друзья Украины» (Ukraine Friends). В своем выступлении на BlackHat Europe 2023 он перечислил ключевые пункты персонального плана реагирования на инциденты, связанные с тем, что ваша деятельность на благо компании может быть повернута против вас. В его план, а он один из немногих, кто столкнулся с судебным преследованием и готов про это рассказывать, включены следующие пункты:

- Персональный юрист, чтобы помогать вам решать юридические вопросы и отстаивать ваши интересы

- Персональное оборудование

- Независимое представительство (не от работодателя), которое позволит защищать вас, а не того, кто от вас может отказаться и дистанцироваться (в кейсе Uber против CSO выступил CEO, которого суд тоже посчитал частично виновным в произошедшем)

- «Финансовая подушка» на то время, пока вы будете лишены работы

- Страхование ответственности директоров и должностных лиц (D&O)

- Страхование профессиональной ответственности (E&O)

- Фирма, занимающаяся личным PR, если вы сами не обладаете (а это скорее всего) такими навыками

- Эмоциональная готовность к тому, что ваше имя будут полоскать в публичной плоскости

- План помощи для семьи и в семье.

Закончил свое выступление Салливан советом «Чаще улыбайтесь!«, чего я и вам советую. А также желаю, чтобы описанный персональный план реагирования был вами подготовлен, но никогда не использован!