Получается, что одby и тот же набор фактов может трактоваться совершенно по-разному; местами даже диаметрально противоположно. А это означает, что представленные «доказательства» не могут служить для целей атрибуции, как бы того не хотелось американским официальным лицам. Вон уже и украинский след пытаются найти в Гризлигейте…

Поэтому, попробую, дистанцируясь от текущего скандала, сформулировать некие мысли о том, какой должна быть атрибуция киберугроз в современном мире. Что вообще из себя представляет атрибуция; по-крупному? Это обвинение некоего лица в совершении преступления (кибератаки во многих странах мира признаны таковыми). А раз речь идет об обвинении (к счастью, международное право для киберпространства пока вызывает множество вопросов и поэтому не работает, а то бы мы за каждый ping получали повестки в Международный трибунал), то стоит смотреть на атрибуцию именно с точки зрения уголовного права.

Сегодня атрибуция атак отличается от сбора доказательств в уголовном деле, в котором требуется точность. Неверный вывод на основе собранных доказательств и подозреваемый становится обвиняемым и может сесть в тюрьму, а то и лишиться жизни (в тех странах, где смертная казнь не отменена). Следователь, подтасовавший доказательства, может быть наказан за свои действия. В атрибуции киберугроз такого нет — никто не отвечает за свои слова, хотя обвинения звучат достаточно серьезные, а на их основе принимаются серьезные решения, например, санкции в отношении юридических или физических лиц.

О чем же нам говорит уголовное право применительно к понятию «доказательство», на котором и строится обвинение (или защита)? Во-первых, бывают (по УПК) разные виды доказательств, из которых в атрибуции кибератак могли бы найти свое применение следующие:

- показания подозреваемого, обвиняемого, потерпевшего и свидетелей

- заключения и показания экспертов и специалистов

- вещественные доказательства

- иные документы.

С допустимостью доказательств требованиям процессуального законодательства пока я вижу сложности ввиду отсутствия единства у юристов-международников относительно применения норм права к киберпространству. Да и с такими понятиями как «надлежащий источник», «правомочный субъект», «законность способа получения доказательств» и «соблюдение правил фиксации доказательств» могут быть сложности. Особенно в тех случаях, когда не хочется раскрывать свои источники и методы сбора информации, используемой в качестве доказательств. Разумеется, это все в том случае, если мы говорим о придании некой юридической значимости проведенной атрибуции для, например, дальнейшей передачи материалов в международные суды или проведения дипломатических переговоров. Если такой цели, то вопрос допустимости доказательств, конечно, не снимается, но их можно и не афишировать.

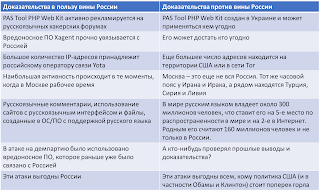

Если посмотреть на представленные в рамках Гризлигейта доказательства, то мы увидим, что с ними в рамках рассматриваемой заметки существует множество проблем. И представленные доказательства слишком относительны и их связь с предметом доказывания неочевидна. С допустимостью доказательств вообще полная беда ввиду отсутствия этих самых доказательств (исключая косвенные). Достоверность доказательств DHS и американской разведки тоже вызывает много вопросов. Прямых доказательств лично я не увидел — только косвенные, но их количество не позволяет перейти им в качество и сделать вывод о виновности России.

Получается, что сегодня никто не может доказать правдивость аналитика, проводящего атрибуцию кибератак, исключая три ситуации:

- «Хакера» поймали за руку в момент совершения кибератаки.

- «Хакер» сам признался (хотя тут тоже есть свою нюансы, когда кто-то берет на себя всю вину).

- Произошла утечка информации (если это не направленная дезинформация).

К сожалению, это говорит о том, что сегодня нормальную атрибуцию провести очень и очень непросто. Я видел не так уж и много отчетов, в которых проводилась неплохая атрибуция. Среди них анализ Лаборатории Касперского по Equation Group или анализ Airbus по Pitty Tiger Group. Очень достойные отчеты с кучей фактов и доказательств. Но даже там не сказано конкретно, кто стоит за той или иной группой. Дальше идут уже предположения. Например, что Equation Group работает на американское правительство, а Pitty Tiger Group — это не государственная группировка, но базирующая, вероятно, в Азии.

Какой же тогда должна быть атрибуция кибератак? Я бы не мудрствовал, а предложил бы применять к ней те же принципы, что и к сбору доказательств в уголовном процессе с поправкой на киберпространство. Тем более, что лучшие практики в этой области уже стали появляться. Тут можно назвать и недавно выпущенный стандарт Банка России, и материалы CERT/CC, и свободные ресурсы Интернет. Единственное, что я бы отметил особо, так это то, что проведение атрибуции, имеющей международные последствия, должно проводиться государством, а не частными компаниями, а используемые доказательства должны быть поддающимися проверке, а не голословными утверждениями или непонятно откуда взятыми данными. Если доказательства относятся к охраняемой законом тайне, то тут ситуация сложнее, что мы и видим (если рассматривать версию, что американские спецслужбы действительно что-то накопали, но не могут раскрывать своих источников) в Гризлигейте.