Угрозы

Угрозы

NIST вновь порадовал интересным документом «Security Risk Analysis of Enterprise Networks Using Probabilistic Attack Graphs«, посвященном использованию вероятностных графов атак в анализе рисков (я этот метод рассматриваю в курсе по моделированию угроз). Интересно, что этот метод даже автоматизирован в ряде программных продуктов SIEM-класса (в России, правда, неизвестных).

Угрозы

На днях мне пришло предложение от RU-CENTER зарегистрировать какой-нибудь домен в зоне .xxx. Идея заполучить домен security.xxx меня не очень прельстила, но зато эта новость навела меня на другие размышления. Вообще Интернет и порнография вещи неотделимые друг от друга. И если не брать в расчет детскую порнографию, с которой и борются правоохранительные органы всех стран, […

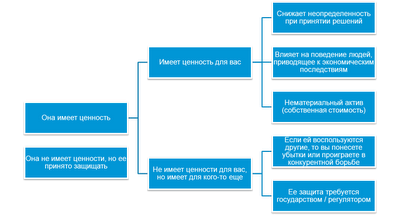

Для одной из своих презентаций по финансовой оценке ИБ по я подготовил такую картинку: Она позволяет взглянуть на информацию с точки зрения ее защиты. Далеко не всегда мы защищаем то, что имеет ценность. А часто мы защищаем то, что вообще является ценностью только в наших собственных глазах. И вот на днях я наткнулся на похожие […]

Тенденции

Делал тут краткую презентацию по тенденциям в мире угроз. решил выложить ее и сюда заодно. New security threats View more presentations from Alexey Lukatsky.

Угрозы

На Positive Hack Days, в секции по кибервойнам, выступал Сергей Гриняев, который в своем выступлении подкинул мне интересную идею в части многоуровневости мотивации в реализации угроз. Допустим, фиксируем мы DDoS-атаку на сайт компании. Какие выводы мы можем сделать из этого факта? На поверхности лежит первый вывод —

Угрозы

Моя вторая презентация с Positive Hack Days. Посвящена примерам проявления кибервойн. Cyberwarfare examples View more presentations from Alexey Lukatsky.

Криптография

На фоне попыток России сделать наш ГОСТ 28147-89 международным стандартом шифрования и потеснить с пальмы первенства AES, эти действия сопровождаются различными инсинуациями закулисных врагов России. Очередной виток началася на прошлой неделе, когда известный криптоаналитик Николя Куртуа заявил о том, что ему удалось взломать ГОСТ 28147-89.

Угрозы

Очередной отчет… на этот раз от McAfee — «In the Dark: Crucial Industries Confront Cyberattacks» — посвящен не очень публичной теме — атакам на АСУ ТП (SCADA). Согласно опросу 200 руководителей критически важных объектов (энергетика, нефтянка, газо- и водоснабжение) в 14 странах мира 80% из них сталкивались с масштабными

Тенденции

Компания Verizon, вслед за Veracode, тоже порадовала своим новым отчетом по угрозам — «2011 Data Breach Investigation Report«. Делала она его совместно с Секретной Службой США и датским управлением по преступлениям в сфере высоких технологий. Из интересных тенденций Verizon, пользуясь своей фирменной методологией анализа, отметила следующие

Угрозы

Уж сколько раз твердили миру… что SDLC придуман не просто так и при написании ПО надо учитывать не только классические принципы программирования, но и учитывать вопросы безопасности. Причем с самого начала проекта, чтобы не латать дыры постфактум. На днях компания Veracode опубликовала свой очередной, уже третий отчет «