Самые распространенные они потому, что с ними проще всего работать и проще всего получать. Достаточно подписаться на бесплатные фиды и регулярно получать их подгружая в свои SOCи и системы анализа. Можно воспользоваться и коммерческими, более навороченными ресурсами, которые будут отдавать нам также информацию о различных артефактах — сетевых и хостовых. Однако обычно, три верхних уровня пирамиды — это то, что создается самим потребителем; извне такие данные поступают редко. Я в прошлом году, на SOC Forum рассказывал как раз о таких ресурсах, выборе фидов, платформах Threat Intelligence. Но этого тоже мало. Как хорошо показано в презентации Дэвида Бьянко из Mandiant для поноценного расследования инцидентов и обнаружения целевых атак необходимо понимать TTP — абрревиатуру, о которой я писал вчера.

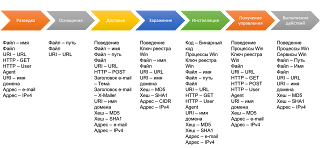

Если же наложить известные нам индикаторы компрометации на этапы Kill Chain (картинку тоже стащил у Бьянко), то мы увидим, какие IoC нам могут понадобиться. Это знание полезно с двух точек зрения. С одой, если у нас уже есть некие фиды с IoC, то мы можем понять, насколько полно мы покрываем ими все 7 фаз убийственной цепочки и чего нам не хватает. С другой, если мы только строим свой SOC и хотим выбрать нужный источники Threat Intelligence, то эта картинка подскажет, на что обращать внимание при выборе TIP-платформы.

ЗЫ. Уже опубликована программа SOC Forum 2.0 и я думаю нам удастся обсудить эту тему в рамках одной из шести сессий.

Скорее всего ты это видел, но на всякий случай: http://blogs.gartner.com/anton-chuvakin/2016/10/28/soc-webinar-questions-answered/

кстати запись вебинара по моему без регистрации раздается…

Ага, спасибо. Я уже посмотрел 🙂