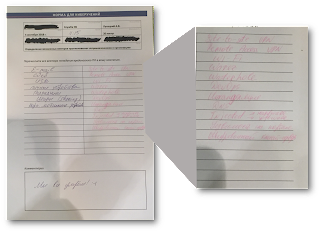

Давал я тут в рамках одних киберучений простое упражнение для участников из одной организации. Надо было за 20 минут набросать возможные вектора атак на свою организацию. Задание оказалось занятным. Одно дело считать, что знаешь все способы проникновения внутрь своей сети, и другое дело — попробовать их реально перечислить на бумаге. Кстати, вы знаете, почему так важно для детей младших классов заниматься прописями, а для старших — черчением? Эти занятия, при всей кажущейся бестолковости и ненужности, влияют на особые мозговые доли, которые раскрывают определенные навыки, например, пространственное мышление, языковые способности, внимание, память, оттачивается мелкая моторика рук. В любом случае, когда что-то записываешь своими руками, мозг работает совсем по-другому, чем когда думаешь о той же проблеме или проговариваешь ее. Вот поэтому во время мозговых штурмов или вот таких киберучений так важно записывать все, что приходит в голову или озвучивается членами команды (при командной игре).

В итоге достаточно легкого на первый взгляд задания большинство участников составило следущий перечень векторов атак:

- Web

- USB

- Личные устройства (например, руководства)

- Подрядчики

- Общие ресурсы (shared resources)

- Корпоративные мобильные устройства.

После окончания этого задания мы стали обсуждать полученные ответы и в процессе дискуссии удалось набрать еще в два раза больше векторов, о которых все знали, но в голову сразу они не пришли. Можно предположить, что и в реальной жизни какие-то из этих векторов/каналов оказались тоже бесконтрольны 🙁 Итак, что же мы еще нашли в процессе киберучений? Список такой:

- Site-to-Site VPN (то есть проникновение из удаленных филиалов и допофисов по доверенному каналу)

- Remote Access VPN (то есть проникновение от домашних и мобильных работников, которые могли что-то подцепить за пределами компании)

- Wi-Fi

- Warez (сайты с пиратским ПО, откуда нередко скачиваются обновления, если заканчивается договор с производителем)

- Waterhole (заражение сайта производителя ПО, как доверенного источника, и получение вредоноса с него)

- DevOps (сопряжение тестовой сети и рабочей)

- Инкапсуляция (проникновение через разрешенный на МСЭ протокол). Вроде бы и E-mail с Web сюда же ложатся, — ведь внутри них может быть все, что угодно. Но это ловушка сознания — с Web и E-mail мы постоянно имеем дело, а вот про другие протоколы, в которые можно что-то инкапсулировать, забываем.

- DNS (частный случай предыдущего варианта), но учитывая как часто его использует вредоносное ПО, стоило выделить отдельно.

- Внедренный на этапе поставки вредоносный код в ПО или «железо». О, это замечательный вектор, о котором вообще мало кто думает и о котором я уже писал.

- Уязвимости на портале, через которые проникает злоумышленник внутрь (как в кейсе с Equifax)

- Шифрованный клиент-сервер (представьте, что клиент, за пределами периметра, отправил вам зараженный файл через шифрованный канал, предоставленный клиент-серверным приложением типа ДБО или госуслуг).

Вот такое упражнение, которое можно провести в любом месте и в любое время. И никакого фасилитатора не надо — достаточно просто собрать отдел по ИБ и ИТ вместе и дать им такое задание. А потом просто все записывать на листок бумаги или флипчарт. Кстати, интересное наблюдение. Во время учений, которые я проводил, почти никто из безопасников не использует флипчарт (если он есть на площадке) — нет привычки.

🙂

А инсайдера куда запишем?

А физический доступ, тех же уборщиков или обслуживание инфраструктуры? Или это к подрядчикам отнесем?

Тимур: это другое задание. Относится к модели нарушителя.

Евгений: да, это подрядчики