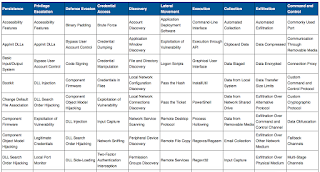

В последней версии, вышедшей в июля 2016-го года, три последних стадии атаки делятся на 10 тактик, используемых злоумышленниками:

- живучесть

- повышение привилегий

- обход защитных мер

- доступ к учетным записям

- обнаружение

- lateral movement (не знаю как перевести нормально на русский)

- исполнение

- сбор

- утечка

- управление и контроль.

Технике в матрице очень разные и требуют очень разной квалификации для своей реализации. Где-то достаточно обычного перебора паролей, где-то описывается буткит, а где-то говорится об использовании самописного алгоритма шифрования для скрытия активности злоумышленника.

Предназначение матрицы — помочь специалистам по безопасности понять все многообразие методов, которые могут использоваться злоумышленииками. О чем-то специалисты знают, о чем-то имеют представление, а о чем-то даже и не слышали. Задача матрицы взглянуть на то, как злоумышленник могут атаковать информационные системы, по новому. Вкупе с пониманием убийственной цепочки эта задача существенно облегчается.

lateral movement = 360* analysis = рыскание, круговой осмотр

Спасибо