В своей книге «Обнаружение атак» еще в 2000-м году я писал про эти атаки, приводя пример получения и последующей рассылки фальшивого пресс-релиза новостным агентством. В этом пресс-релизе говорилось об увольнении генерального директора одной компании, от имени которой и рассылался пресс-релиз. Новостное агентство разослало эту «новость», не проверив ее, и рынок быстро отреагировал на это событие, обвалив акции компании-жертвы. Во вчерашнем примере с сообщением о взрывах в Белом Доме и ранении Обамы ситуация была аналогичная. Ни Белый Дом, ни Dow Jones никак не могли повлиять на данную атаку. Схематично она выглядти так:

Тут врядли могли бы как-то помочь специалисты по ИБ компании, попавшей в мишень злоумышленников. А вот пример более понятный и более привычный — создание фишингового сайта.

Бороться с таким примером атаки третьего поколения можно только путем постоянного мониторинга Интернет в поисках фальшивых сайтов, а также своевременная отработка сообщения от пользователей, которые нередко сообщают о появлении в сети фишинговых атак.

Но что делать, когда злоумышленники не просто создают фальшивый сайт, а атакуют инфраструктуру оператора связи, внося изменения в таблицу маршрутизации трафика и перенаправляя весь трафик на подставной сайт или просто блокируя доступ к ресурсам жертвы.

А можно попробовать атаковать и DNS-сервера, таким образом «перехватив» трафик к ресурсам жертвы на себя.

Никакие межсетевые экраны или системы предотвращения вторжений, установленные на периметре сети или на мобильных устройствах пользователей, не помогут. Не помогут и DLP-решения, и VPN-шлюзы, и сканеры безопасности. Ведь атака осуществляется на инфраструктуру третьего лица, которого с жертвой могут вообще не связывать никакие правоотношения и требовать от него выполнения каких бы то ни было защитных мер невозможно.

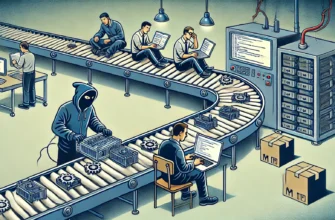

Что делать? Во-первых, понимать, что такие атаки существуют и они могут быть реализованы в любой момент. Более того, по мере нарастания защитного потенциала в корпоративной среде, злоумышленники будут все чаще обращаться именно к такому виду атак. Во-вторых, необходимо лищний раз проверить договора с операторами связи на предмет учета в них вопросов информационной безопасности поддерживающей вас инфраструктуры. не зря Банк России и Минкомсвязь сейчас вновь подняли вопрос о базовом уровне защищенности операторов связи. В-третьих, необходим регулярный мониторинг фишинговых сайтов (Банк России не зря прописал это требование в 382-). В-четвертых, очень важно иметь выстроенный процесс управления инцидентами. Как говорится, если вас взломали, это еще не значит, что вам нельзя помочь.Своевременное реагирование позволяет быстро оправиться от последствий инцидента и даже полностью их устранить. Ну и наконец, необходимо выработать процедуру общения с внешним миром в случае реализации описанных атак третьего поколения, которая может быть как частью процесса управления инцидентами, так и самостоятельным процессом, находящимся под управлением службы PR, а может быть и службы безопасности предприятия.

Отдельно взятая организация, конечно справиться не сможет. Необходимо или объединяться или возлагать на кого то эти функции. На уровне государства или на уровне бизнеса(как услуги) должна вестись борьба? С привлечением потребителя? Но что делать, если даже государства не могут справляться с подобными атаками!? Думаю примеры приводить не нужно.

Как уже упоминалось, вопрос конфиденциальности в современном Интернет ушел на 3 план за достоверностью и целостностью.

Насколько бизнес заинтересован и насколько потребители заинтересованы получать достоверную информацию?!

Культура ИБ нужна!

Внедряем двойное подтверждение публикации поста для Twitter и других критичных СМИ ?! Чем не бизнес ?!

Серьезные новостные агенства для сохранения аудитории и доверия могли бы озаботиться…

Этот комментарий был удален автором.

2 Владимир на ""Внедряем двойное подтверждение публикации поста" — а, что это даст? Ведь пост фейковый"

А то и даст, что взломать пароль не достаточно, нужно дополнительное подтверждение которого не будет…

Этот комментарий был удален автором.

Этот комментарий был удален автором.

Этот комментарий был удален автором.

Ужас какой… следы битвы и трупы троллей…

Алексей, а в чьей компетенции должны быть такие вещи? Все-таки мы привыкли что ИБ больше техническая или тактическая дисциплина.

Вспоминается зам. генерального одной конторы, под которым была и экономическая безопасность, и информационная, и физическая — а так же юристы, экономисты и много кто еще.

Я так понимаю, стратегия должна идти от него. А "классической" ИБ будет отведен отдельный сектор обстрела.

Универсального ответа нет. Это может быть ИБ или локальный CERT или СБ или еще кто.

Женя, а клиенту-то как быть? Как проверить достоверность твита?

Алексей, конечно все входит в указанную тобой культуру ИБ. Клиент должен критически оценивать достоверность информации. Это уже не просто информационная гигиена, это вопрос выживания в информационной и не только среде…

Twitter сегодня 22.05.2013 официально презентовала возможность двухфакторной аутентификации…