Итак, откуда растут ноги у «теневого Интернет»? Все просто. Это обычный wireless mesh (например, у нас есть аналогичные технологии). Правда в данном случае в качестве устройств, передающих информацию, применяются не контролеры или точки доступа, а лэптопы, смартфоны и другие устройства, имеющие Wi-Fi. Некий Wi-Fi-пиринг без участия центрального узла управления, который может быть под контролем спецслужб, имеющих возможность отключить его в час «Х».

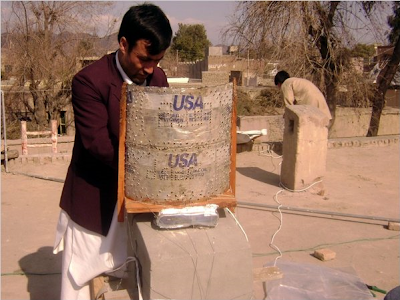

Впервые аналогичная технология обмена информацией в обход стандартных средств коммуникаций, получившая была опробована в Афганистане. Она получила название FabFi.

Никаких навороченных устройств для FabFi применять не надо — можно использовать даже канистру от бензина в качестве антенны 😉

Но это не единственный пример. Есть в США такая организация, как New Foundation America, образованная в 1999 году. Кстати, председателем совета директоров NFA является Эрик Шмидт из Гугла. Так вот именно для борьбы с ненавистными режимами, которые душат демократию, NFA запустил проект Commotion, который и предназначен для решения поставленной задачи – организации взаимодействия диссидентами между собой в условиях контроля государством всех коммуникаций. Недавно проект выделился в отдельный сайт, на котором выложено свободно распространяемое ПО, документация и даны все необходимые пояснения.

А чемодан, о котором часто говорится в отечественной и ностранной прессе, выглядит так:

Теперь поразмышляем, как противостоять этой технологии технологически (оперативные методы не рассматриваем). Сходу вижу пока один вариант. В крупных городах (в которых и возможны волнения) массово внедрить «глушилки». Опыт подавления иностранных радиостанций в Советском Союзе есть. Хотя стоимость такого проекта может влететь в копеечку. Второй вариант «подавления» более интересен. Например, у нас есть Wireless IPS, которая не только обнаруживает беспроводные атаки, но и умеет подавлять «чужие» точки доступа и беспроводные клиенты. Отличие от предыдущего варианта в том, что такая WIPS может быть составной частью беспроводного контроллера, на который можно возложить функцию организацию беспроводного доступа. Т.е. организовать беспроводной доступ в рамках города и взимать за это плату, а параллельно иметь возможность блокировать беспроводные устройства в нужный момент.

Правда, на сайте Commotion говорится о возможности объединять и обмениваться анонимными звонками и SMS на базе обычных, немодифицированных мобильников. Вот тут остается только обычная глушилка. Хотя… вспоминая про подверженность отдельных моделей мобильных телефонов выходить из строя, получив специально подготовленную SMS/MMS…

В целом, интересная тема для размышлений 😉

Возвращаемся в советское прошлое, начинаем массово глушить вражеские радиостанции (в данном случае — средства "теневого интернета").

Разрешенная связь ведется по проводам, и на частоте 30..75 МГц

Борьба переходит на 1-2 уровни модели OSI

Серебряной пули не отлить.

Придётся искать (или скупать) уязвимости в пиринговом ПО.