Threat Intelligence

SecOps

На Коде ИБ в Нижнем Новгороде помимо пленарной части я также проводил мастер-класс на тему обнаружения необнаруживаемого, то есть threat hunting. Разумеется, за один час это сделать было непросто, и поэтому своей основной задачей я ставил дать обзор того, что можно и нужно делать помимо банального использования различных продуктов по ИБ. Какие данные нам помогают […

SecOps

Год назад я поднимал вопрос о том, можно ли бороться с угрозами без собственного исследовательского центра, который бы мог самостоятельно писать сигнатуры/решающие правила/фиды/шаблоны аномалий для средств защиты, а также для SOC? Это тема схожа с той, к которой я обращался еще в 2003-м году, высказав предположение, что в России невозможно создать собственную

Threat Hunting — это процесс проактивного поиска и обнаружения угроз, которые не обнаруживаются традиционными защитными мерами, такими как МСЭ, IDS, SIEM. В противовес традиционным автоматизированным решениям Threat Hunting — это преимущественно ручной процесс с элементами автоматизации, в рамках которого аналитик, опираясь на свои знания

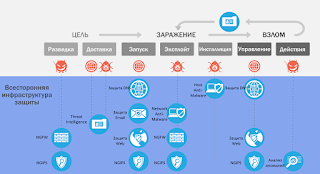

В пятницу я упомянул, что концепция Kill Chain интересна не только сама по себе, но и возможностью ее обвязки разной полезной информацией, включая и привязку к каждому этапу убийственной цепочки соответствующих индикаторов компрометации. Вообще таких индикаторов, используемых для обнаружения вредоносной активности, известно немало, самых распространенных

Угрозы

Цель безопасника не предотвратить все, что может плохого произойти в его владениях, но помешать хакеру быть успешным. 8 с половиной лет назад я подхватил на свой компьютер троянца и это несмотря на наличие у меня постоянно обновляемого антивируса. Только установленный у меня Cisco Security Agent смог зафиксировать и заблокировать непонятное сетевое соединение с компа с […

Концепция Kill Chain интересна не только и не столько сама по себе, сколько возникающей вокруг нее обвязкой. Это и возможность использовать семь этапов реализации атаки для оценки эффективности SOC, и возможность связать каждый этап цепочки с мерами защиты. Это ровно то, что в свое время постоянно спрашивали применительно к методике моделирования

Продолжая начатую вчера тему убийственной цепочки, хотел бы привести пример еще одной интересной классификации, которая имеет более практическое применение и может быть использована при моделировании угроз, при котором так важна систематизация имеющейся информации о методах, используемых злоумышленниками. Речь идет о матрице ATT&

Вчерашняя заметка, как справедливо отметили коллеги в комментариях, ориентирована на внешнего нарушителя и не очень хорошо подходит для описания нарушителя внутреннего. Это и так и не так одновременно. Все зависит от того, о каком нарушителе мы ведем речь. Если это обычный сотрудник, который решил поживиться ценной информацией перед своим увольнением

Участвуя в различных мероприятиях и рассказывая о том, почему абсолютное большинство организаций ломают и какова тактика современных киберпреступников, постоянно приходится видеть, что многие специалисты по ИБ рассматривают многие атаки или заражения своих компьютеров, как нечто точечное, возникшее как будто бы из ниоткуда.

Давно хотел написать эту заметку, но все как-то руки не доходили. Но после почти месяца пребывания в США тема всплыла вновь и теперь я уже не могу про нее не написать. Но сначала я задам риторический вопрос: «Кто стоит за уязвимостью Heartbleed?» Отдельные чудаки, как это часто бывает, безапелляционно скажут, что это АНБ внедрило уязвимость, […