проблемы ИБ-компаний

Разное

Спустя месяц после назначения в Juniper нового главного безопасника (Security CTO), этот производитель объявил об обнаружении в коде своей операционной системы ScreenOS неавторизованного фрагмента, который позволял злоумышленнику получать административный доступ к средствам сетевой безопасности NetScreen, а также расшифровывать VPN-трафик.

Угрозы

На прошедшем в Казани «Коде информационной безопасности», когда я рассказывал про тренды угроз ИБ, возникла дискуссия с участием представителей Microsoft и Dr.Web о борьбе с криптолокерами в частности, и с угрозами вообще. В том числе прозвучала фраза о том, что антивирусные компании обновляют свои средства защиты 2-3 раза в день. Меня удивила такая «

Так удачно сложилось, что сегодня у меня на курсе по промышленной ИБ как раз идет тема по реагированию на инциденты, где инструктор рассказывает в чем отличие между этим процессом в обычной ИБ и в промышленной. Ну и по ходу приводит различные кейсы и примеры из жизни. Если коротко, то его идея заключается в следующем — […]

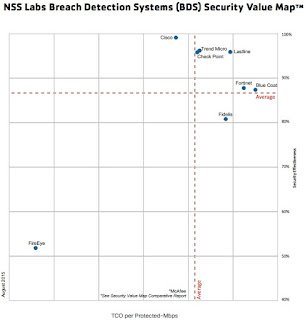

На компанию FireEye в августе-сентябре просто свалились какие-то напасти… Начну с того, что FireEye является очень раскрученным в США брендом в области борьбы с целенаправленными угрозами. Обратите внимание — я написал «раскрученным брендом». Потому что качество обнаружения неизвестных угроз в продуктах FireEye находится на уровне гораздо ниже среднего.

Произошедшие недавно события вновь подняли вопрос об этике компаний, занимающихся пентестами и исследованиями в области информационной безопасности. И родился у меня некоторый список вопросов, который если и не требует ответов, то задуматься о них стоит. Этично ли промолчать о найденной случайно у заказчика проблеме вне скоупа оговоренных работ?

Угрозы

Навеяло тут после одной из встреч. Информационную безопасность, если не сильно вдаваться в детализацию, двигает три силы — страх, compliance или экономика. Они могут детализироваться. Например, страх может быть поделен на страшилки из СМИ и реально произошедшие инциденты, а compliance — на требования регуляторов и требования аудита. Но сейчас это не так важно —

Законодательство

В конце октября прошлого года Евросоюз принял новые правила ограничения распространения продуктов и технологий для обхода средств защиты. В новых правилах этих продукты и технологии получили название «intrusion software», которое расшифровывалось как: «ПО, специально разработанное или модифицированное с целью избежания его обнаружения

Возвращался я в пятницу из законного отпуска и сидел в зале ожидания аэропорта города Сочи (так сказать привыкаю к отдыху в России; возможно скоро всем предстоит только в России и отдыхать). И обратил внимание на интересную особенность — стены зала ожидания были увешаны фотографиями самолетов гражданской и военной авиации США разных времен. А вот явно […

Прочел вчера статью про 5 случаев, когда случайная публикация конфиденциальной информации в СМИ послужила причиной последующих проблем. Решил взять оттуда то, что представляет интерес (фотографии документов с ПДн — это не так интересно и тем более не редко 🙂 и добавить то, что туда не попало. Итак, первый пример известен. Во время очередной фотосессии принца […

Рефлексия

В пятницу в одном из постов на Facebook я упомянул теорию исторических циклов Шпенглера о том, что история развивается не последовательно, а циклами. К сожалению, предыдущие циклы мало чему учат новые поколения и они вновь наступают на те же грабли, что и их предшественники. Упомянув про Шпенглера, вспомнилось мне, что и в области информационной безопасности […