моделирование угроз

Многие коллеги уже высказались по поводу проекта новой методики ФСТЭК по моделированию угроз (тут, тут, тут, тут и тут) и мне бы не хотелось повторять за ними. Я поступил проще — я взял в качестве примера систему удаленного доступа, которую многие реализуют сейчас для своих работников, и попробовал реализовать пошаговую процедуру, предусмотренную проектом методики.

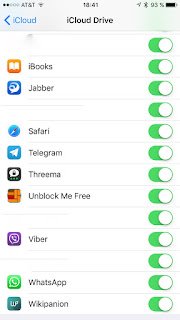

Сегодня совпало три события, которые и повлекли за собой написание этой заметки. Во-первых, я читал сегодня вебинар по концепции Zero Trust (если вдруг интересно, то вот ссылки на материалы и видео). Во-вторых, а сейчас изучаю проект новой методики ФСТЭК по моделированию угроз, которая должна быть утверждена до конца года. Наконец, среди интересного проскочила новость, что […

На сочинском «Код ИБ. Профи» я буду проводить практический мастер-класс по моделированию угроз. Но до него еще почти 10 дней и поэтому мне сейчас хотелось бы немного коснуться тех изменений и тенденций, которые происходят в этом вопросе. Так уж сложилось, что мы часто рассматриваем моделирование угроз как нечто незыблемое и редкое, что уже давно не […

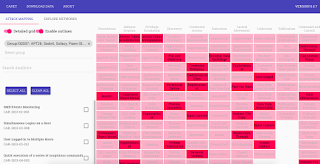

Продолжу пятничную заметку про базу знаний ATT&CK. Ее идея появилась не на пустом месте. Если посмотреть на методы, которыми сегодня пользуется большинство безопасников, то несмотря на все новомодные технологии типа Threat Intelligence, SOC, SIEM и иже с ними, все они базируются на знании прошлого. Те же индикаторы компрометации (IoC) даже в своем названии «

Есть такое Постановление Правительства под номером 676 от 6 июля 2015 года. Устанавливает оно требования к порядку создания, развития, ввода в эксплуатацию, эксплуатации и вывода из эксплуатации государственных информационных систем и дальнейшего хранения содержащейся в их базах данных информации. И до недавнего времени это Постановление никоим образом

Угрозы

Вчера на AntiFraud Russia мне довелось выступать с темой про модель угроз биометрическим системам. Выкладываю презентацию. Особо комментировать ее не буду — там и так все понятно. Модель угроз биометрических систем from Aleksey Lukatskiy А само мероприятие мне понравилось — я похоже там вообще был первый раз. Сколько раз меня звали, но все разы у […

Недавно я писал, что за прошедших 9 месяцев в банке данных угроз ФСТЭК появилось всего 4 новых угрозы против обещанных 140. Поэтому, ожидая выхода методики моделирования угроз от ФСТЭК, я все-таки регулярно посматриваю по сторонам и смотрю, не появилось ли еще какого-нибудь интересного каталога или таксономии угроз. И вот, помимо уже описанной матрицы ATT&

Наткнулся я тут в Интернете на интересную картинку, которая очень удачно легла на истерию последних недель, которая разгорается в США по поводу «русских хакеров в погонах» и в России по поводу «угрозы АНБ». Но рассмотреть я ее хотел не в контексте атрибуции, о которой я уже написал. Речь пойдет о моей личной модели нарушителя. В […

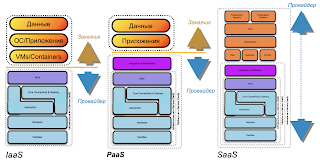

Во все еще неопубликованной методике моделирования угроз ФСТЭК есть такой пункт, как необходимость включить в модель угроз описание информационной системы, что позволит правильно очертить границы защищаемого объекта и учесть все угрозы, связанные с ним, в том числе и неявные (вот тут я про это более подробно рассказывал). И вот, находясь в командировке с последующим отпуском […

Как и обещал публикую заметку с обзором средств моделирования угроз. Сразу надо сказать, что все эти решения врядли имеют свою, вполне конкретную сферу применения. Какие-то применяются в процессе разработки ПО и для других задач неприменимы, какие-то являются внутренними решениями, какие-то ориентированы на отдельные отрасли или вертикали.