ФСТЭК

Законодательство

В январе выступал на конференции Oracle Security Day с рассказом об актуальных на тот момент требованиях регуляторов к средствам защиты информации. Оказывается видео этого выступления было официально выложено на Youtube: ЗЫ. Понятно, что с января много воды утекло, но многие аспекты остаются пока еще актуальными.

Законодательство

При переводе иностранных текстов существует правило, которое гласит — «используй глоссарий для всех терминов, используемых в тексте». Такие глоссарии позволяют единообразно переводить тексты различным переводчикам, работающим в одном агентстве, или даже разным агентствам, работающим с одним заказчиком. В этом случае термин «

Позавчера был опубликован принятый ФСТЭК еще в феврале приказ (видимо, на передержке держали) о внесении изменений в 239-й приказ с требованиями по обеспечению безопасности значимых объектов КИИ. Этим приказом регулятор, качество документов которого в последнее время скатилось ниже плинтуса, в очередной раз подтвердил, что думать о потребителях, то

Законодательство

По приглашению выступал на GDPR Day, собравшем около тысячи человек онлайн (очень хороший результат), и на котором я рассказывал о том, как технически защищать персональные данные в соответствие с ФЗ-152 и GDPR. Выкладываю презентацию: Техническая защита персональных данных в соответствие с GDPR и ФЗ-152 from Aleksey Lukatskiy Заодно выложу и ссылки из нее: Кейсы по […

Ну вот и подходит к концу обзор проекта методики моделирования угроз от уважаемого регулятора, в котором смешались люди, кони… высокоуровневые и низкоуровневые угрозы. Но несмотря на это я продолжаю прохождение всех этапов моделирования и мы плавно подошли к последнему, 7-му разделу, который позволяет оценить нам уровни опасности выявленных на предыдущих этапах угроз.

К настоящему моменту, пройдя 5 разделов проекта методики моделирования угроз, мы знаем кто нас будет атаковать и какими возможностями он обладает. Мы понимаем, зачем он это будет делать и к чему приведу его действия. Теперь неплохо бы разобраться, что эти нарушители будут делать, то есть определиться с угрозами, которые могут быть против нас реализованы. Но […

Раздел 5 погружает нас в мир нарушителей, которые могут атаковать нас или реализовывать непреднамеренные угрозы (то есть теща). Источниками угроз у нас могут быть как антропогенные, так и техногенные. Как мы помним из введения в методику, она не предназначена для моделирования последних. Тем непонятнее требование из п.5.1 моделировать и их, а также п.5.2, который описывает […

А я продолжаю свое путешествие по проекту методики моделирования угроз и перехожу к 4-му разделу, который позволяет оценить мне потенциал нарушителя или, как написано в методике, условия реализации угроз безопасности информации. Почему я оцениваю потенциал нарушителя ДО определения самих нарушителей, для меня остается тайной.

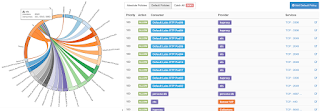

Завершив прошлую заметку математическими выкладками, я решил проверить, а насколько сама MITRE ATT&CK пропагандирует такой подход с перебором всех возможных комбинаций. В документе «Getting Started With ATT&CK» приводится 4 основных сценария применения этой матрицы: Threat Intelligence Обнаружение и аналитика Эмуляция нарушителей и red team’

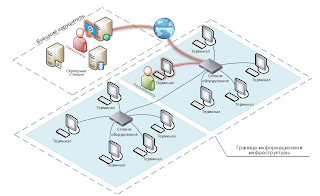

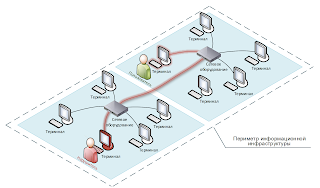

Многие коллеги уже высказались по поводу проекта новой методики ФСТЭК по моделированию угроз (тут, тут, тут, тут и тут) и мне бы не хотелось повторять за ними. Я поступил проще — я взял в качестве примера систему удаленного доступа, которую многие реализуют сейчас для своих работников, и попробовал реализовать пошаговую процедуру, предусмотренную проектом методики.