В последние годы работы в Cisco отвечал я, среди прочего, за Европу и могу сказать, что в отличие от России страны Евросоюза не были так окутаны нормативкой по ИБ, как мы. Да, там был GDPR с его свободным выбором защитных мер. Но это, пожалуй, и все. Разумеется, специфические требования для ВПК или госухи были и там, но многие компании жили достаточно безмятежно. Я не помню, чтобы было много проектов, где одним из условий было соблюдение каких-либо законодательных требований по ИБ. Потом случилась директива NIS2, а теперь и новый регламент (Euratom) 2023/2841, о котором мы и поговорим.

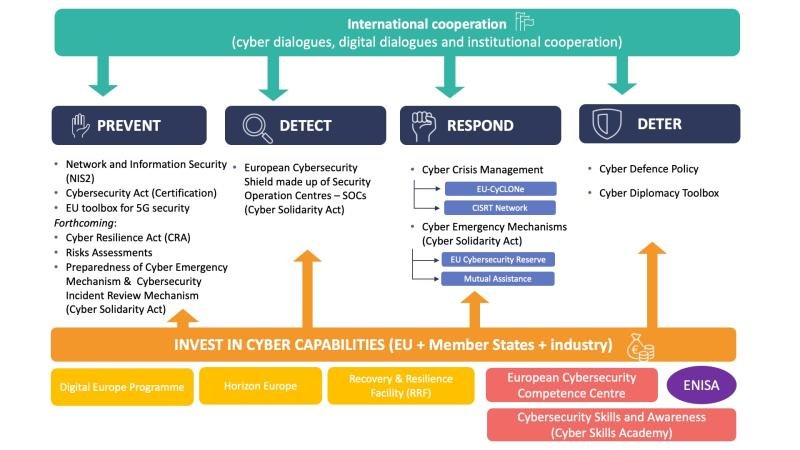

Но сначала краткий экскурс в NIS2, которая вступила в силу в 2023-м году и которая развила идеи, заложенные в директиве NIS 2018-го года. Я бы назвал NIS2 этаким европейским ФЗ-187, которые устанавливает ряд обязательных требований по безопасности для 11 высоко критических и 7 просто критических отраслей. NIS2 перечисляет 10 требований, которые должны быть реализованы организациями, действующими в Европе, за невыполнение которых предусмотрен штраф до 2% от годового оборота, но не более 10 миллионов евро для компаний, за которыми постоянно присматривает государство и в которых реализация инцидента ИБ может привести к катастрофическим последствиям. Для менее критичных компаний наказание «послабее» — до 7 миллионов евро штрафа или до 1,4% годового оборота. Вступает в силу NIS2 17 октября 2024 года, а с января 2025-го все попавшие под NIS2 компании обязаны уведомлять государство об инцидентах и иной информации, предусмотренной директивой.

Не буду перечислять все защитные меры, предусмотренные NIS2, но некоторые упомяну, тем более что их нет в нашем ФЗ-187 в явном виде:

- обеспечение непрерывности бизнеса, включая управление кризисами

- управление атаками на подрядчиков

- установление требований по ИБ при покупке ИТ-продукции, включая и выстроенные процессы управления уязвимостями и их раскрытия

- оценка эффективности ИБ

- обязательная многофакторная аутентификация

- защита коммуникаций в чрезвычайных и кризисных ситуаций.

Уведомление об инцидентах похоже на наше — об инциденте надо сообщить в течение 24 часов. В течение 72 часов надо отправить более формальный отчет с деталями по инциденту, включая и индикаторы компрометации. В течение месяца расследование инцидента должно быть завершено и финальный отчет должен быть отправлен регуляторам.

Последнее требование у нас в явном виде отсутствует.

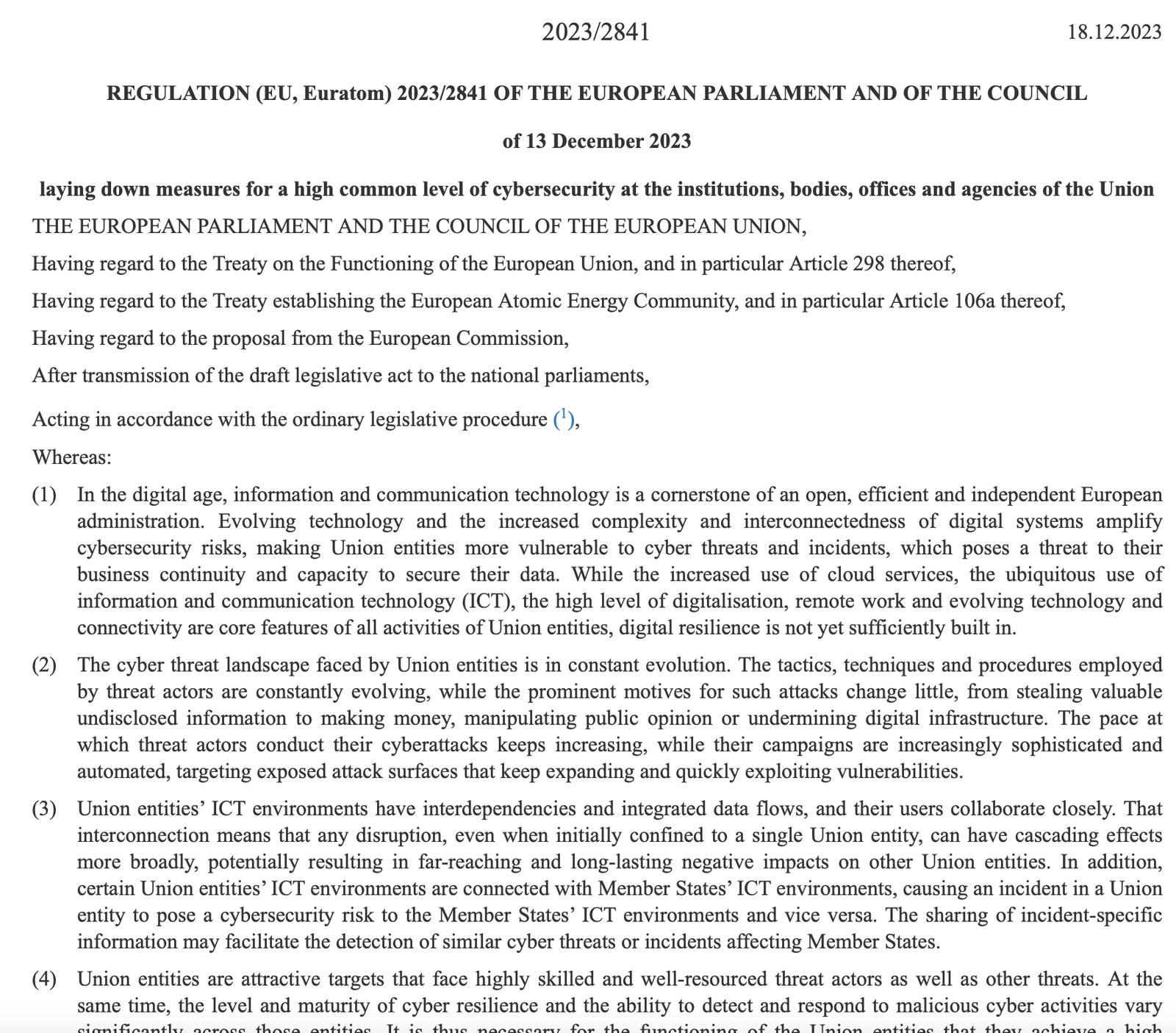

А теперь вернемся к новой директиве, которую можно смело назвать европейским 250-м Указом. Что же в ней написано? Попробую тезисно выделить то, за что ухватился мой взгляд и что мне показалось интересным:

- Усиление роли CERT-EU, в который будет стекаться много всякой информации о состоянии ИБ в Европе

НКЦКИ «немного» напоминает 🙂

- В организации, подпадающей под новое регулирование, должна быть создана структура, ответственная за управление рисками и вопросами ИБ на уровне бизнеса (кто сказал «недопустимые события»?).

- «Указ» распространяется на все организации, созданные в соответствие с договором о Евросоюзе, о функционировании Евросоюза и о европейском сообществе по атомной энергетике.

То есть это пока наднациональные структуры, невключающие в себя тех, кто попадает под NIS2 (новый НПА активно ссылается на NIS2, дополняя ее в отдельных случаях), и тех, на кого распространяются требования по гостайне.

- Должна быть создана межведомственная комиссия по ИБ (Interinstitutional Cybersecurity Board), которая и будет следить за реализацией нового регулирования.

То, что у нас так и не сделали, так как «надзирателя» за реализацией 250-го Указа у нас так и нет.

- До 8 апреля 2025 года (почему у них нет привязки к началу кварталов или годов или хотя бы месяцев?) каждая организация должна пройти аудит безопасности и создать у себя фреймворк по управлению ИБ, который покрывает широкий спектр систем — от мобильных устройств и облаков до АСУ ТП и аутсорсинговых партнеров.

Меня, правда, смутила необходимость пересмотра фреймворка каждые 4 (!) года.

- Отвечает за ИБ в организациях первое лицо, которое может при определенных условиях делегировать управление ИБ топ-менеджерам (но ответственность все равно несет первое лицо).

- До 8 июля 2025 года и затем один раз в два года каждая организация должна оценивать свой уровень зрелости по ИБ.

Вот нам, конечно, не хватает аналогичной нормы, чтобы каждая организация могла оценивать свой текущий уровень ИБ и выстраивать план по его улучшению. Ну и бенчмаркинг на уровне отраслей и государства можно делать.

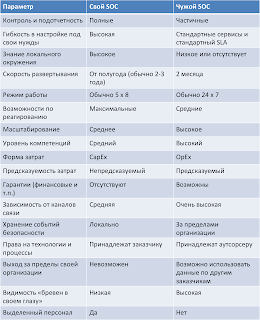

- Каждая организация должна реализовывать меры ИБ в нескольких доменах. Из того, чего нет у ФСТЭК в требованиях по защите, я бы назвал требования по ИБ при закупках ИТ-продукции, по защите исходных кодов, по ИБ подрядчиков, по киберучениям. Интересно, что новый регламент требует особо учитывать состояние ИБ у подрядчиков как на уровне их уязвимостей, так и на уровне безопасности процесса разработки.

Защитные меры во многом похожи на то, что прописано в NIS2.

- Устанавливается обязательный минимум защитных мер:

- защита удаленного доступа

- внедрение zero trust

- использование многофакторной аутентификации

- использование шифрования и электронной подписи

- защита видео- голосовых и текстовых коммуникаций

- обнаружение вредоносного ПО и устранение от его последствий

- проверка наличия безопасной разработки при закупке или использовании чужого ПО

- обучение по вопросам ИБ для рядового персонала и топ-менеджмента

- анализ рисков при взаимодействии между различными организациями

- устранение договорных барьеров, мешающих передавать в CERT-EU данные об инцидентах и уязвимостях

- договорные обязательства сообщать об инцидентах, а также реагировать на них и выстраивать функцию мониторинга ИБ

- Все описанное выше должно найти свое отражение в плане кибербезопасности, который должен быть утвержден в организации до 8 января 2026 года.

- Следующие разделы посвящены задачам и обязанностям межведомственной комиссии по ИБ и CERT-EU (не буду про них тут подробно писать).

У европейцев есть классная практика — они пояснение, зачем нужно новое регулирование, включают сразу в текст самого нормативного акта после слова «В то время как:». И затем на несколько страниц (так было в NIS2) поясняют, зачем это все нужно, почему без этого нельзя, что было сделано раньше и т.п. У нас для этого используют отдельные пояснительные записки, но когда нормативный акт принят, про них уже забывают и никто не помнит, а зачем же Госдума или иные органы законодательной или исполнительной власти что-то там напринимали. А тут все на виду! Кстати, в самом же НПА и про необходимость выделения бюджета написано, а не вот это вот наше: «Принятие положений, предусмотренных законопроектом, не повлечет социально-экономических, финансовых и иных последствий, в том числе для субъектов предпринимательской и иной экономической деятельности.» или «Принятие … не повлечет увеличения расходов бюджетов бюджетной системы Российской Федерации.«

В пояснениях к новому регулированию помимо всего прочего приводится ориентировочный бюджет на ИБ, который каждая организация должна закладывать ежегодно на реализацию описанных мероприятий. Предлагается ориентироваться на значение в 10% от ИТ-бюджета.

Да, это всего лишь рекомендация. Но мы же все помним, как у нас относятся даже к рекомендациям регуляторов. Европейцы в этом плане мало отличаются от россиян. Хотя с другой стороны, финансисты могут наплевать на эту рекомендацию, если посчитают, что сумма слишком высока и таких денег у них нет.

В целом Европа в последнее время стала достаточно активно заниматься законодательством по ИБ, которого у нее раньше практически не было. И связано это не столько с ростом числа атак со стороны основных, по версии западных демократий, киберврагов (России, Северной Кореи, Ирана и Китая), сколько с желанием выстроить свой цифровой суверенитет и стать более независимой от США. Но об этом как-нибудь в другой раз.