Спор этот бесконечный и я не буду в него вступать. Но хотелось бы сослаться на последних два американских отчета, которые демонстрируют, как можно, не раскрывая государственных тайн, показать проблему и наметить шаги для ее устранения. Первый отчет «Resilient Military Systems and the Advanced Cyber Threat» посвящен не самой высокой защищенности американских военных информационных систем. Я про этот отчет уже писал недавно и не буду повторяться. Второй отчет также свежий (февраль 2013-го года) — «CYBERSECURITY. National Strategy, Roles, and Responsibilities Need to Be Better Defined and More Effectively Implemented». Выпущен он американской Счетной палатой (она у них там активно проводит также и аудит безопасности госорганов) и посвящен анализу уровня защищенности американских госорганов и критически важных объектов.

Без погружения в детали, этот отчет указывает на критические места в системе кибербезопасности госорганов и КВО США:

- Число инцидентов ИБ в госорганах США растет (с 2006 года рост составил 782%).

- Оставляет желать лучшего система оценки рисков и мониторинга ИБ. Только треть крупнейших госорганов США внедрили у себя практику управления рисками в соответствие с FISMA (в 2011-м году этот показатель был выше на 50%).

- Острота проблемы обмена информацией об инцидентах с ИБ хоть и снизилась, но все равно остается.

- Отсутствуют четкие и измеримые планы обучения и повышения осведомленности чиновников и работников КВО в части информационной безопасности.

- Законодательная обязанность госорганов заниматься исследованиями в области ИБ (у нас о таком только мечтать) реализуется из рук вон плохо.

- Плохо реализовано международное сотрудничество в области совместной борьбы с угрозами в информационном пространстве.

- И т.д.

Ничего сверхсекретного в этой информации нет, но она показывает налогоплательщикам (а в США все-таки их мнение иногда учитывают), как государство защищает свой суверенитет от преступных посягательств и как защищаются данные американских граждан. Посмотрев данный отчет становится понятным, DDoS-атаки для американских госорганов и КВО неактуальны (0% в 2012-м году), в отличие от неавторизованного доступа (17%), вредоносного кода (18%) и неправильного использования информационных активов (20%).

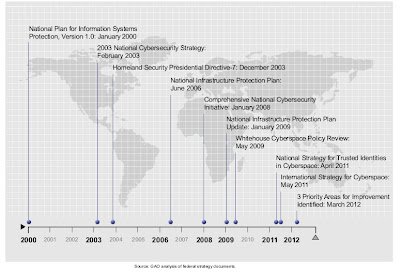

Этот отчет показывает нам усилия американского правительства в области эволюции подходов по защите США от кибернападений.

Из этого отчета мы узнаем, насколько активно госорганы внедряют защитные меры, предусмотренные FISMA (аналог нашего 149-ФЗ применительно к госорганам), FIPS-200 и SP800-53 (аналог нашего 17-го приказа ФСТЭК или СТР-К). И картина меняется от госоргана к госоргану. Где-то уровень реализация приближается к 100%, а где-то и выше 0 не поднялся. Это, кстати, хороший пример того, что стоило бы реализовать ФСТЭК или ФСБ или Совету Безопасности по части мониторинга уровня ИБ в стране.

И дальше по тексту еще много чего написано, в деталях и с примерами. В этом госоргане так-то обстоит дело, а в этом — так-то. Если бы я был американским гражданином и налогоплательщиком, мне бы было понятно, с какими проблемами сталкиваются американские чиновники в области кибербезопасности. А им в свою очередь понятно, что есть такой независимый орган, как Счетная палата, которая выявит все плохое и расскажет об этом (не раскрывая госсекретов) гражданам. А это, в свою очередь, должно стимулировать американские госорганы делать что-то правильное для повышения своего уровня защищенности.

Правда, боюсь, что у нас эта идея все-таки не пройдет. А если и пройдет, то на такие отчеты сразу навесят какой-нибудь гриф, например, «не для прочтения вслух», и будем мы в неведении относительно реального уровня защищенности, а всю информацию будем получать из вот таких вот мастер-классов.

Хакеры и так найдут все дырки, а вот гласность помогла бы их быстрее залатывать.

У нас регламентировано проведение подобных аудитов и предоставление отчетности? Раз вопрос встал при обсуждении, значит нет. А цель таких отчетов какова? Непосредственно повышение защищенности — вряд ли. Если они для публикации, то для отчетности перед налогоплательщиками. Если смотреть правде в глаза, то мало кому извне, кроме тех же ИБ-блогеров для обсуждений, нужны подобные отчеты. Даже отчетность о количестве выявленных инцидентов мало нужна обычным гражданам. Да и где интересующее соотношение выявленных нарушений к невыявленным, не говоря о том, что одна успешная атака может повлечь серьезнейшие последствия, но зато у нас, как обычно, будут гордо рапортовать о пресечении миллионов атак (сканирований портов).

Оценка защищенности и отчеты по ней, только в более развернутом виде нужны для внутреннего использования и для составления плана действий, который в общем виде, опять же, уже может использоваться для опубликования.

А тот факт, что DDoS для муниципальных ИС случается редко, мало интересен для обычных граждан. И, кстати, не говорит о том, что эта атака неактуальна, максимум — что еще не реализовывалась или что предпосылок пока не было (хактивисты пока не интересовались этими ресурсами, например).

Куда полезнее (но более острый вопрос) — отчетность о случившихся инцидентах ИБ (далеко не только в гос органах, а скорее для всех КВО), что как раз пока не отражено в документе по понятным причинам.

В целом такая отчетность в довольно широком представлении нужна обязательно, но нужно сначала определиться с её целью и уже от нее отталкиваться, определяя кто, что и как. Но это проблема всего разрабатываемого документа, кстати говоря — нет сформулированных целей и задач и поэтому много мешанины.

В документе есть примеры инцидентов в госорганах

Нужно смотреть, кто конечный заказчик и потребитель ИБ. Кому это надо?

Если исполнители на местах — у них и так данные есть, отчет не поможет.

Если руководство — то лучше запросить закрытый отчет.

А открытый отчет предоставляет информацию налогоплательщикам. Чтобы они проверяли, как обеспечивается ИБ в структурах, работающих на их деньги. Фактически, аналогия с акционерами коммерческой организации.

Такой подход принят на Западе, и отчеты по ИБ вполне нормальны в этом свете.

Такой подход у нас пока не развит. Для нас будет дико, если гражданин затребует отчет даже по основным функциям гос. органа. Что уж говорить о таком важном, но все же поддерживающем направлении как ИБ.

В итоге отчет будет никому не нужен, превратится в бумажку, которую положат на полку (вывесят на сайт и пр.). Заполнять будут "на отвяжись" — и все это превратится еще в одну головную боль для безопасников.