Придерживаться какого-то порядка и системы не буду — просто зарисовки. Первая — стеганография, известная нам с 440-го года до нашей эры и описанная в геродотовской «Истории» (сам термин ввел в 1499-м году аббат-бенедектинец Иоганн Тритемий в одноименной книге). Суть метода заключается в сокрытии не самого сообщения, которое хочется оставить в тайне (как это делает криптография), а самого факта отправки такого сообщения или наличия сокрываемой информации. Преимущество стеганографии очевидно — она не вызывает подозрений, так как скрывает сам факт наличия чего-то тайного.

Мне видится два сценария применения стеганографии, о которых стоит задуматься. Первый касается обхода различных блокировок VPN-сервисов и запретов криптографии. Не секрет, что многие государства (специально не называю их тоталитарными, так как эта идея фикс присуща многим, даже демократическим государствам) в интересах борьбы с терроризмом и экстермизмом стараются ограничить применение шифрования или ослабить его. И стеганография вполне способна помочь в решении этой проблемы, так как она никак не регулируется государством (и я с трудом представляю как это можно сделать) и ее сложно детектировать (она и предназначена для сокрытия самого факта тайной передачи какой-то информации). Поэтому мне забавно наблюдать, когда представители спецслужб якобы заявляют о том, что необходимо блокировать или взять под контроль различные мессенджеры или VPN-сервисы, которыми активно пользуются террористы. Возможно они это делают под влиянием политической ситуации, так как сами-то они прекрасно понимают, что любой преступник может обойти все ограничения воспользовавшись либо непопулярным мессенджером, либо найдя программу для стеганографии (в 2012-м году Аль-Кайеда уже использовала такой трюк, сокрыв ряд своих инструкций и документов в порнофильме). И второй вариант даже хуже, так как существенно усложняет жизнь спецслужбам. Одно дело пытаться «вскрыть» зашифрованный текст или найти лазейку в реализации/алгорите криптографии и совсем другое — перелопатить зетабайты информации в поисках следов якобы переданной секретной информации. И те законопроекты и инициативы, которые сейчас продвигаются нашими законодателями, подталкивают всех (и рядовых пользователей, и преступные элементы) к более активному использованию стеганографии. Это, кстати, в корпоративной среде тоже является угрозой.

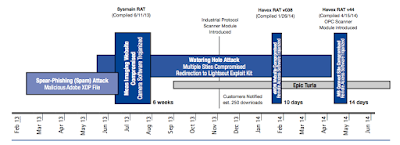

Второй сценарий заключается в применении стеганографии разработчиками вредоносного кода. Первый пример такого использования был зафиксирован в случае с Duqu в 2011-м году. Этот вредонос шифровал данные и скрывал их внутри графических файлов JPEG, позже отправляемых на сервер управления. В 2014-м году аналогичная техника использовалась в банковском трояне Zeus. Потом были Zbot, Stegoloader, Shady RAT, DNSChanger, Sundown, Cerber, TeslaCrypt и другие. Детектировать такие вещи непросто и проникновение вирусов и утечки данных через них могут долго оставаться незамеченными специалистами служб ИБ.

Проекты Foresight обычно не подразумевают мгновенного поиска решений — они просто описывают различные варианты грядущего будущего, что позволяет задуматься и попробовать к ним подготовиться. В случае со стеганографией существуют различные методы ее обнаружения, которые описаны в той же Википедии. А вот про коммерческий инструментарий, который бы позволял бороться со стеганографией (исключая отдельные методы, используемые антивирусными вендорами), я что-то не слышал (возможно он и существует, но я его особо не искал).

ЗЫ. А может быть столь ругаемый закон Яровой принят в такой формулировке именно потому, что спецслужбы понимают, что переход на стеганографию не за горами, и поэтому, имея в руках архивы всей переданной по коммуникационным каналам информации, они могут (с течением времени) все-таки найти интересующие их следы? Кто знает…

ЗЗЫ. Кстати, сами спецслужбы активно используют стеганографию для сокрытия своих коммуникаций. Например, в 2010-м году ФБР обвинило Службу внешней разведки (СВР) в использовании стеганографии в разведывательной деятельности.