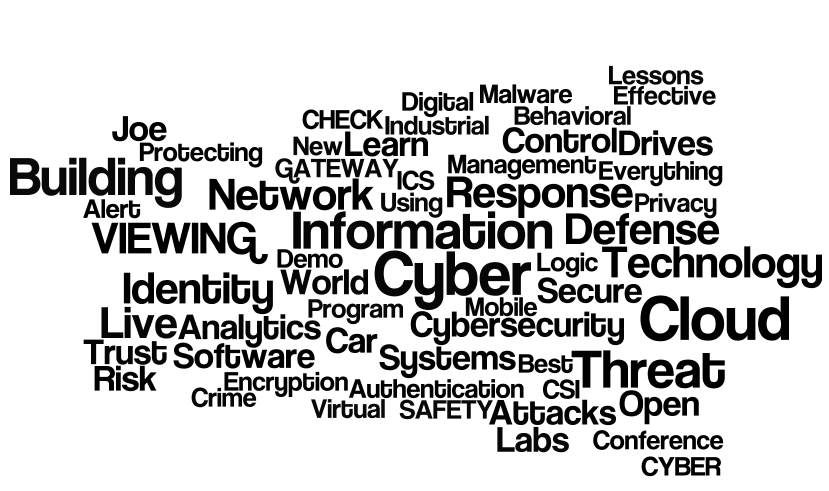

Смотря на картинку, можно сделать вывод, что на первое место вышла тема песочниц, которая и в прошлом году превалировала среди докладов. Но это не так. Просто организаторы RSAC решили обыграть ИБ-термины P2P и «песочница» в форматах организации мероприятий. Поэтому смело удаляем их из текста.

Слово «security» на конференции по безопасности, очевидно, является самым распространенным и поэтому его тоже надо убирать.

Но и в данном варианте слишком много слов-паразитов или слов, которые сбивают с толку, например, crowdsourced, которое не имеет отношения к ИБ, а скорее к очередному формату проведения мероприятия. Удаляем.

Опять вылезают слова-паразиты — cyber, building, information, world, technology… Они излишни для поставленной задачи. Удаляем и их. Итог у нас следующий:

Если исходить из предположения, что чаще всего используемые в программе мероприятия слова и определяют тренды в ИБ, то у нас они следующие:

- Облака

- Аналитика в области ИБ

- Управление идентификацией

- Сетевая безопасность

- Интернет вещей и, в частности, безопасность автомобилей

- Угрозы

- Реагирование на инциденты

- Индустриальная ИБ (ИБ АСУ ТП).

Спасибо, воспользуюсь!

Эти две забойные, весьма:

http://www.rsaconference.com/writable/presentations/file_upload/csv-w03-_defending-the-cloud-from-the-full-stack-hack.pdf

http://www.rsaconference.com/writable/presentations/file_upload/csv-w02-whose-cloud-is-it-anyway-exploring-data-security-ownership-and-control.pdf

А от Сун Цзу ждал больше стратагем(

A etot videl analyz: http://zhen.org/blog/analyzing-security-trends-using-rsa-exhibitor-descriptions/

Да, у тебя в Твиттере видел эту ссылку. Но я ненастолько глубоко анализировал 🙂