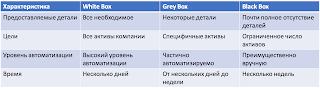

Напомню, что пентесты бывают трех основных типов, отличающихся по своему объему работу, выбранным целям, уровню автоматизации и длительности. Это условное деление, но оно в целом отражает действительность. В отличие от сканирования уязвимостей (хотя его иногда выдают за пентесты), тестирование на проникновение заключается в реализации многовекторных и многошаговых сценариев с последующей попыткой проникновения в сеть компании, используя найденные уязвимости.

Red Teaming — это более продвинутая версия пентестов, отличающаяся большей длительностью, более сложными атаками, попытками скрыть свое присутствие в системе, привязкой к актуальным TTP злоумышленников и, в итоге, более высокой ценой.

У классического пентеста есть, однако, свои слабые места. Обычно, это небольшая группа исследователей (один-два человека), которые не всегда могут найти все слабые места, которые есть в выбранными вами для пентеста целях. Понятно, что это не всегда и нужно, но все-таки, если в вашу модель угроз включены продвинутые злоумышленники, то уровень квалификации пентестеров должен быть им под стать. Во-вторых, в традиционной модели оказания услуг на проникновение, это осуществляет периодически, например, один раз в квартал или даже один раз в год. В условиях внедрения современных подходов к DevOps у вас инфраструктура может быть месяцами уязвима, а вы не будете об этом знать. В-третьих, классическому пентестеру присущ одноименный синдром, когда в итоговый отчет попадает немало уязвимостей (даже с высокой степенью риска), которые непонятно как эксплуатировать злоумышленнику (а в отчет они попали только потому, что пентестер нашел один непропатченный сервер в ДМЗ). И таких уязвимостей может быть очень много — без контекста разбираться в них становится сложновато и ценность пентеста падает. Наконец, пентестер получает деньги независимо от того, нашел он что-то или нет в рамках своей работы (обычно, конечно, находят).

Чтобы уйти от этих проблем сегодня активно рассматривается в качестве альтернативы платформы для краудсорсингового пентеста, в рамках которых, десятки и сотни исследователей начинают «ломать» вас, ища уязвимости в вашей инфраструктуре и в ваших приложениях (преимущественно именно в них). В отличие от обычного пентестера, краудсоринговый исследователь получает деньги только за обнаруженную уязвимость (за это такой анализ еще называют bug bounty program), а сам процесс поиска может быть непрерывным, что позволяет встраивать такой краудсорсинговый пентест в практику DevOps. Примерами таких платформ можно назвать Synack или HackerOne Challenge.

В российских условиях, правда, краудсорсинговый пентест не имеет больших перспектив. По крайней мере для тех компаний, которые плотно подсели на нормативку ФСТЭК или ЦБ, требующую, чтобы анализ защищенности проводил только соответствующий лицензиат, в зависимость от которого и попадает компания, желающая провести пентест своей инфраструктуры. У тех же, кто не связан ограничениями нормативных требований, появляется большая гибкость в проведении анализа собственной защищенности — в краудсорсинговых платформах и экспертиза исследователей пошире, и проведение тестов начинается гораздо раньше, и оплата осуществляется только за результат (хотя определенные деньги провайдеру платформы платить все-таки надо).

Однако не стоит думать, что краудсорсинговые пентесты поглотят классику. Все-таки у крадсорсинговой модели анализа защищенности есть и свои ограничения. В частности, с ее помощью гораздо сложнее проводить тестирование внутренней сети или устройств Интернета вещей. В этом сценарии классический пентест пока подходит лучше. Однако и тут есть свои тренды. Например, активное внедрение автоматизации в процесс проведения тестов на проникновение. И речь идет не только о решениях класса Breach and Attack Simulation (BAS), яркими представителями которых являются компании AttackIQ, Cymulate, SafeBreach, Threatcare, Verodin и другие. Сейчас стал нарождаться новый сегмент рынка ИБ, в котором уже есть такие компании как CyCognito, Pcysys. Randori, SCYTHE, которые предлагают инструментарий для автоматизации пентестов.

Эти решения практически не представлены на российском рынке и врядли когда-либо будут у нас сертифицированы. Однако, и это положительно, явных требований по применению при проведении тестов на проникновение сертифицированных средств защиты вроде как нигде и не предусмотрено (если не рассматривать фразу про сертифицированные средства контроля защищенности при получении лицензии ФСТЭК на соответствующий вид деятельности). Это означает, что российские игроки рынка пентестов могут автоматизировать свою деятельность, предложив заказчикам более качественную услугу, чем это было раньше. Правда, только при условии наличия желания это сделать.

ЗЫ. У вас еще есть шанс успеть зарегистрироваться на сочинский «Код ИБ. Профи» и послушать доклад Евгения Волошина, посвященный пентестам.