Когда речь заходит о выборе защитных мер, то существует два основных подхода. Первый — выбирается базовый минимальный набор, который должен быть реализован в любом случае, невзирая на наличие или отсутствие угрозы (считается, что базовый набор рассчитан на наиболее распространенные угрозы). Второй — меры выбираются на основе соответствующего моделирования. Какой бы вариант моделирования вы не выбрали, вы будете оперировать двумя понятиями — вероятность ущерба и масштаб ущерба. Именно от них зависит актуальность угрозы, для нейтрализации которой и будет выбираться защитная мера.

Где нам взять данные два показателя для АСУ ТП, о которых в последнее время говорят очень много? Наблюдать и считать самим? Можно, но долго. Посчитать экспертным путем? А у экспертов есть соответствующая квалификация? Использовать другие

методы? Можно, но есть и еще один вариант — воспользоваться готовой статистикой. Правда, в области индустриальных решений ее публичной почти нет. Эрик Байрс свою самую известную базу инцидентов закрыл, но зато вместе нее появилась база

RISI. База тоже закрытая, но за деньги можно получить к ней доступ. Именно на основе этой базы составлены нижеприведенные диаграммы. Точных значений по каждому показателю я не привожу специально — моя задача была показать общие тенденции, на основе которых можно сделать соответствующие выводы.

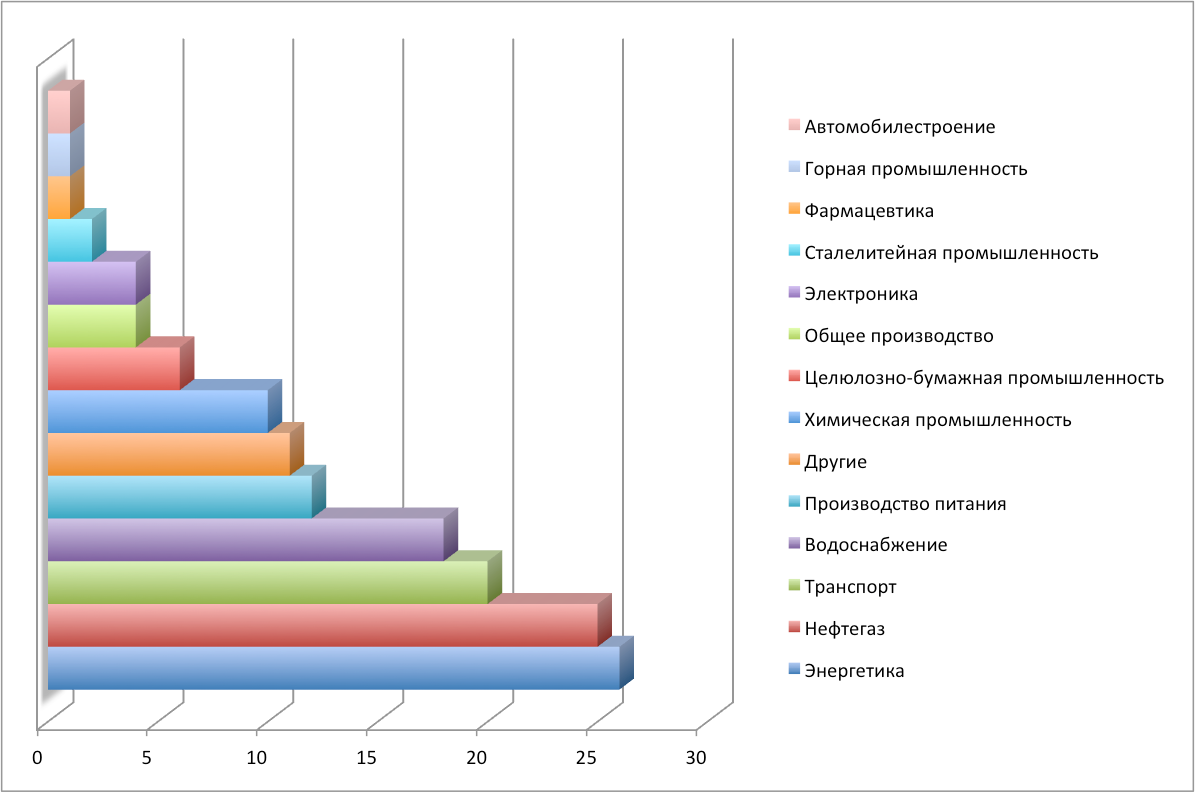

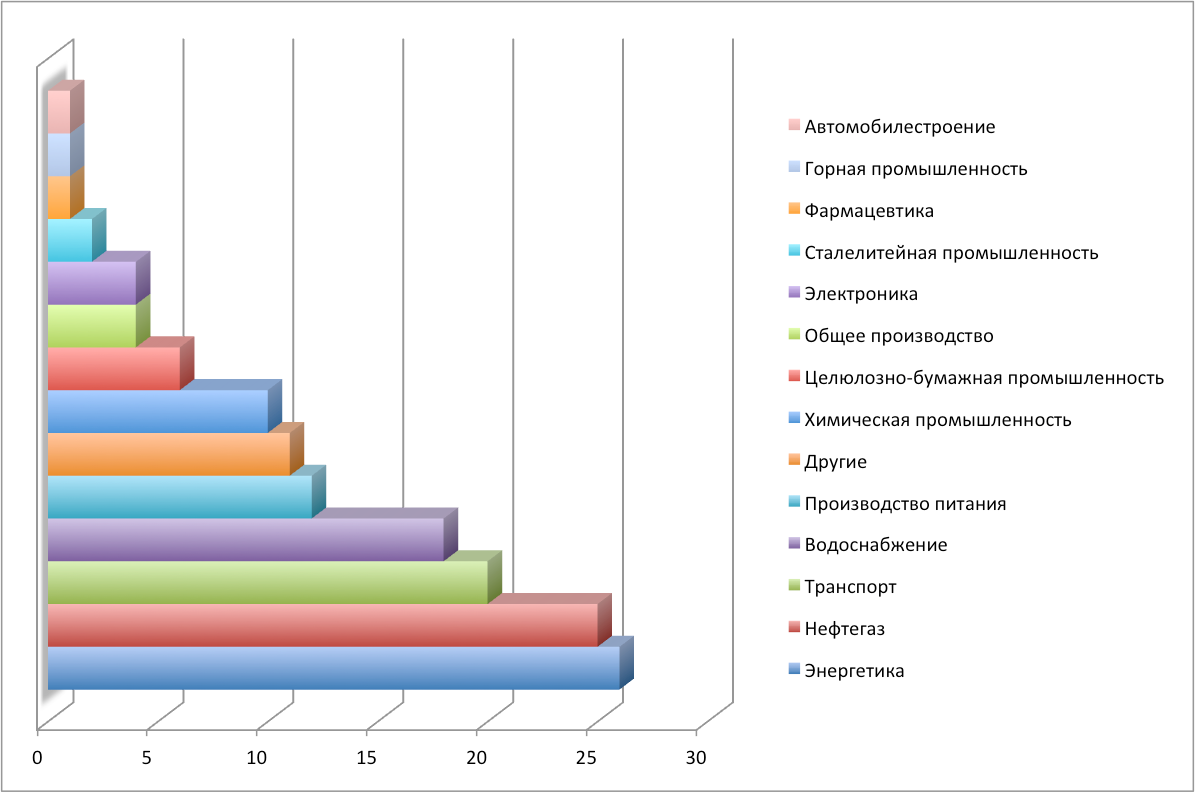

В четверку наиболее опасных и подверженных угрозам отраслей входят энергетика, нефтегаз, транспорт и водоснабжение. А вот пятое место занимает производство питания. Про нее говорили и на прошедшем недавно форуме «Безопасность КВО ТЭК», который расширяет свои границы и уже не ограничивается только топливно-энергетическим сектором.

|

| Статистика инцидентов по отраслям |

Время простоя от инцидентов в большинстве случаев равно нулю. На втором по популярности месте — 1-4 часа. За это время, в зависимости от отрасли, в котором работает критически важный объект, может произойти очень многое — от кражи состава с рудой до экологической катастрофы с человеческими жертвами.

|

| Время простоя от инцидента ИБ |

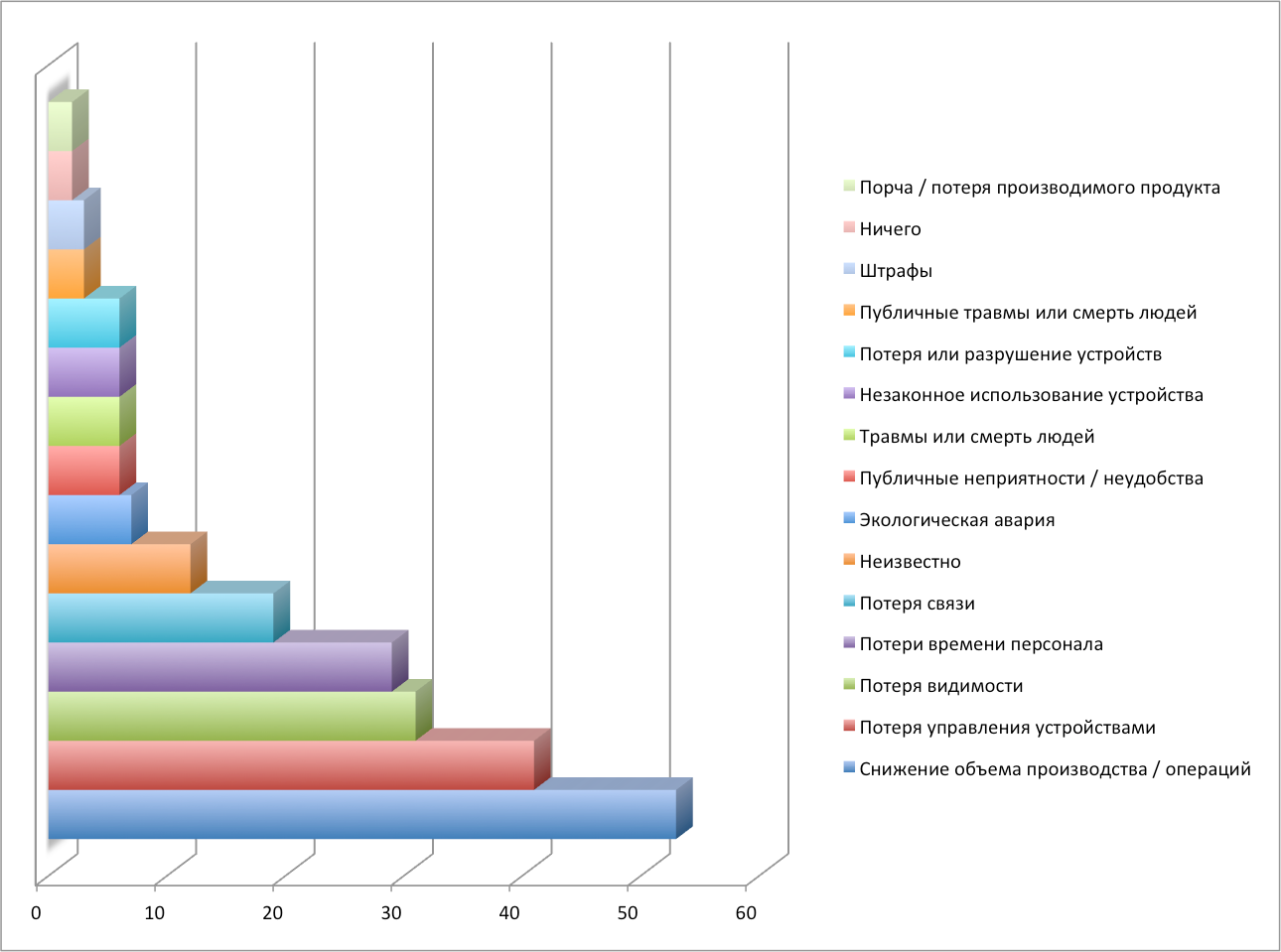

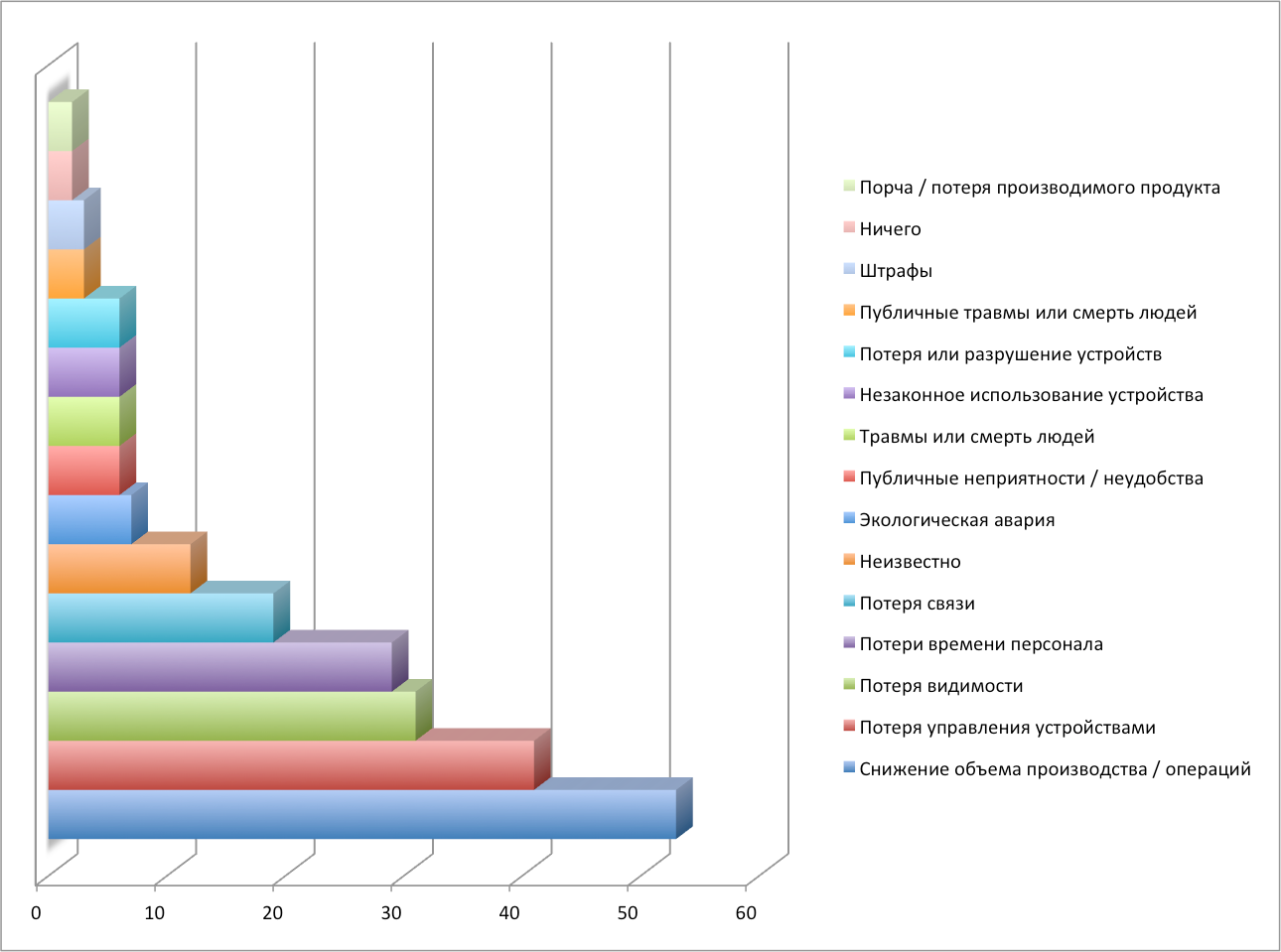

Наиболее популярные последствия от инцидентов предсказуемы — снижение объема производства / операций (как в случае со Stuxnet), потеря управления устройствами, снижение продуктивности персонала.

|

| Последствия от инцидента ИБ |

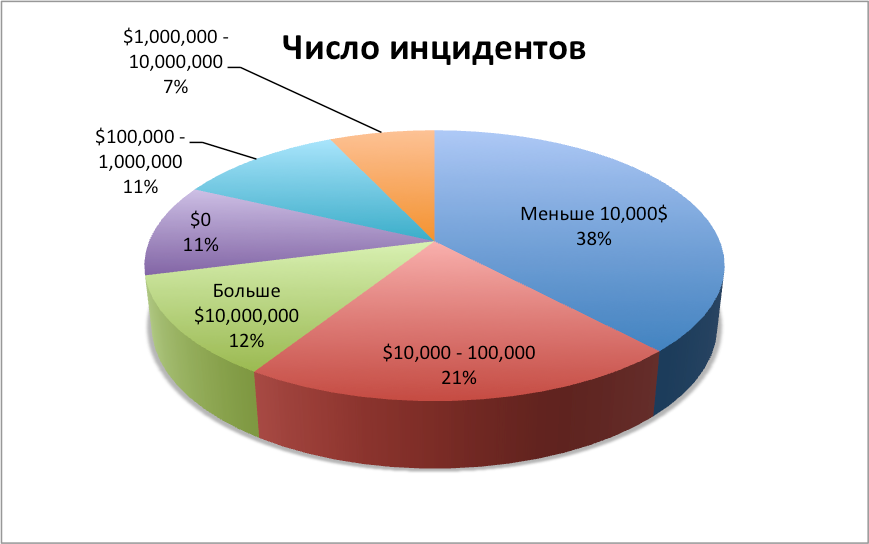

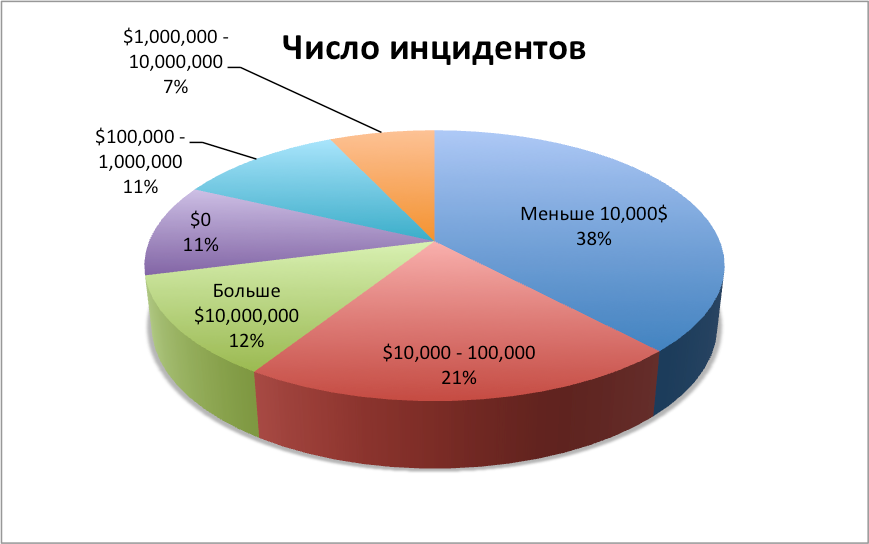

С финансовой точки зрения статистика RISI объем потерь в более половине случаев не превышает 100 тысяч долларов США.

|

| Масштаб финансового ущерба |

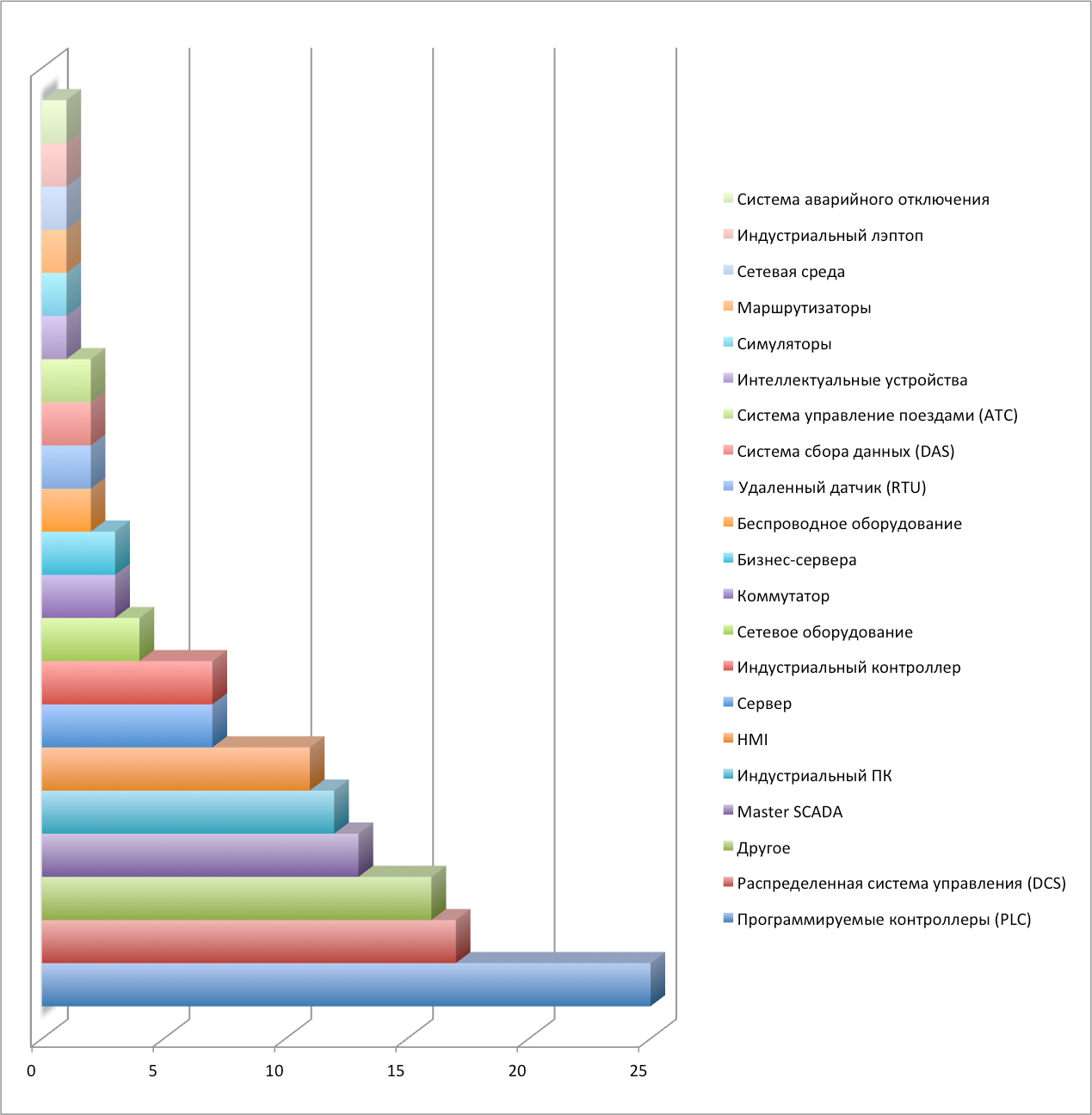

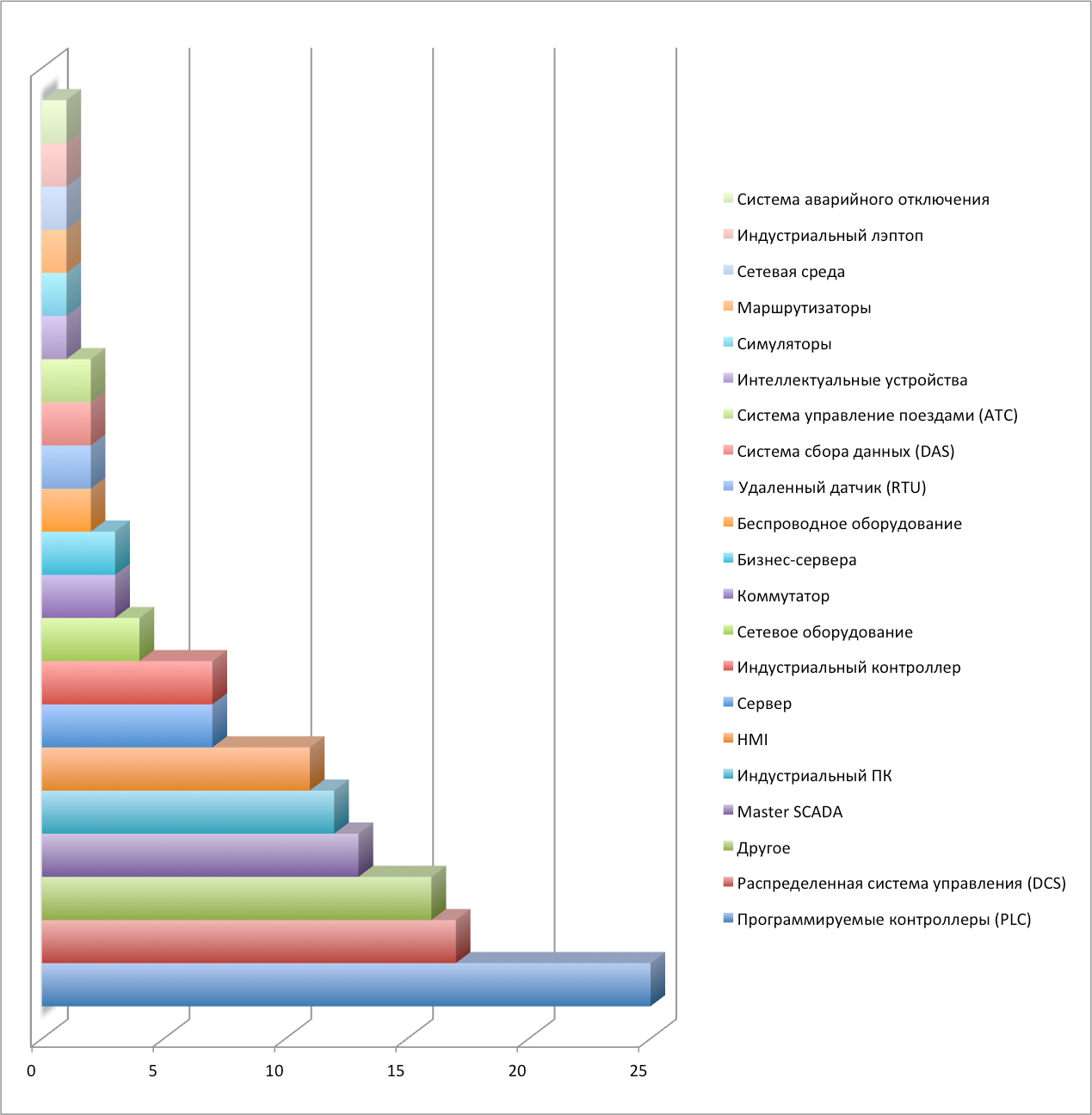

Чаще всего в инцидентах бывает замешаны контроллеры (PLC), распределенная система управления (DCS), Master SCADA, индустриальный ПК и HMI.

|

| Замешанное в инциденте оборудование |

Предсказуемо, но обнаруживаются инциденты обычно операционным персоналом во время самого инцидента. На втором месте — обнаружение после инцидента. Обнаружение инцидента с помощью каких-либо средств защиты происходит очень редко. Отсюда следует простой вывод — работа с персоналом гораздо важнее технических решений (последними, правда, тоже не стоит пренебрегать).

|

| Метод обнаружения инцидента |

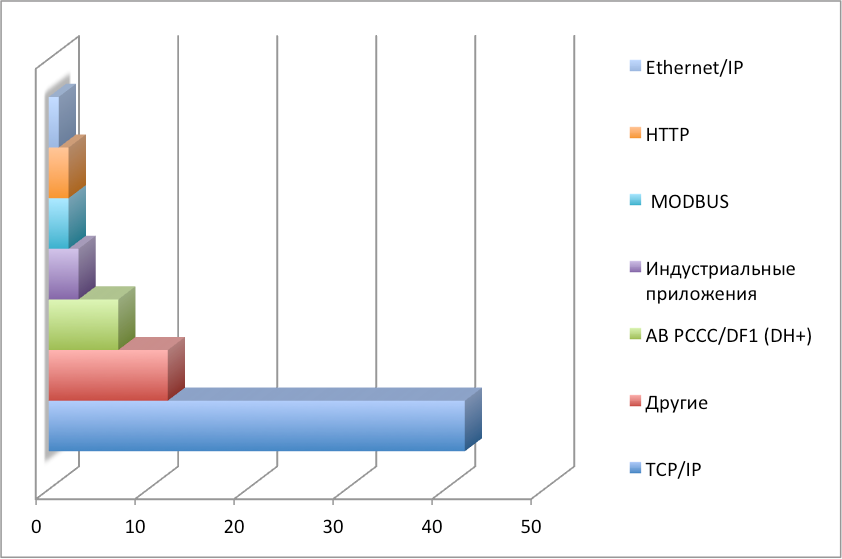

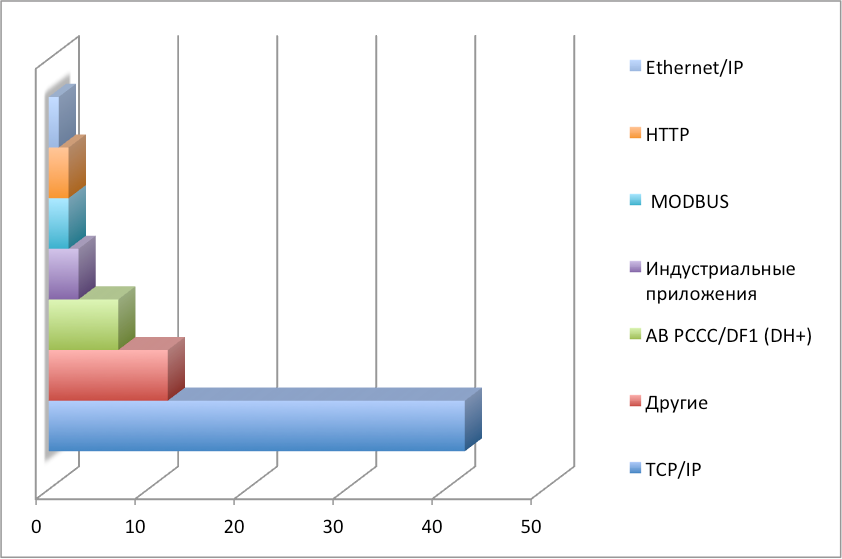

Проприетарные протоколы хоть и участвуют в инцидентах, самым распространенным все-таки является TCP/IP. Это лишний раз доказывает, что традиционные средства сетевой безопасности могут быть эффективно использованы для защиты АСУ ТП. Правда, второе, третье и четвертое место занимают индустриальные протоколы, которые должны распознаваться и фильтроваться выбираемыми средствами защиты.

|

| Протоколы, в рамках которых произошел инцидент |

Следующий слайд показывает, что вредоносное ПО, попавшее внутрь извне, является основной проблемой даже в индустриальных сегментах. Вопросы надежности железа и софта находятся на втором и четвертом местах соответственно. Это говорит о необходимости внедрения SDLC, соответствующего тестирования и приемочных испытаний АСУ ТП, наличия адекватной процедуры выбора оборудования и ПО, соответствующей процедура управления обновлениями и т.п.

|

| Тип инцидента |

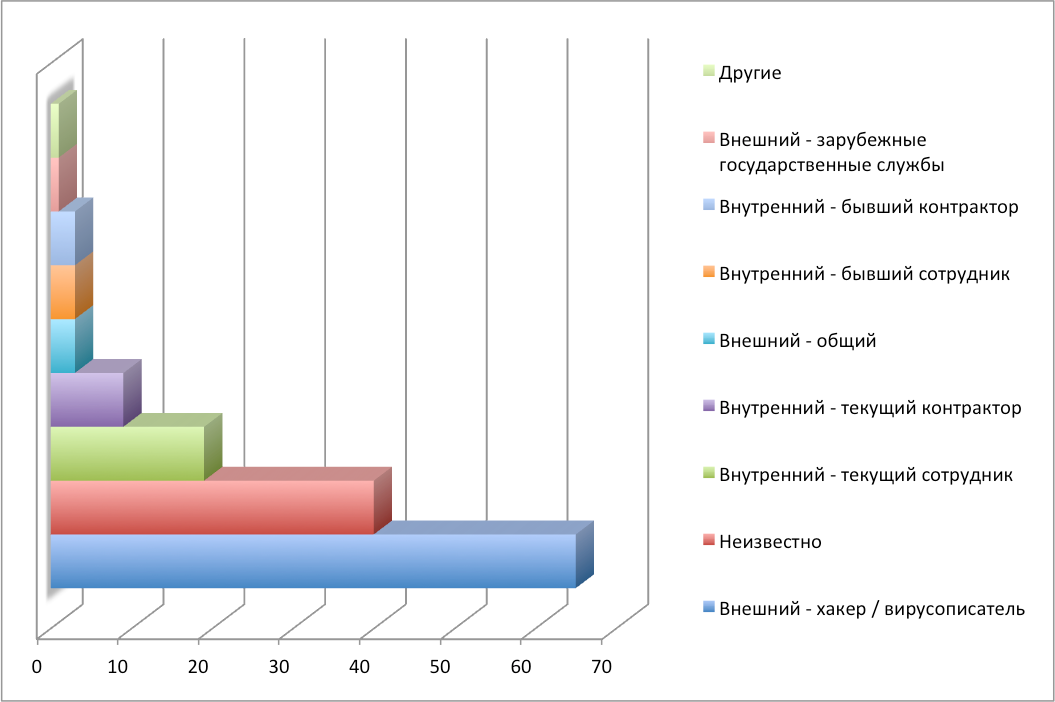

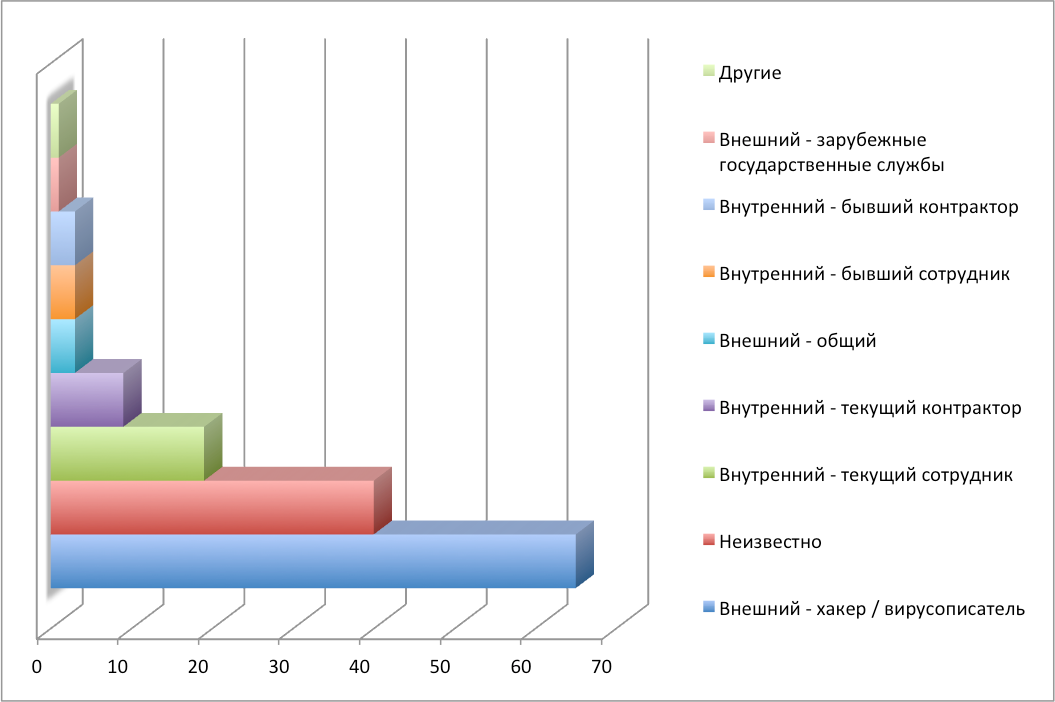

Учитывая, что вредоносное ПО — самый распространенный тип инцидентов, а третий тип — это проникновение в систему, мы приходит к тому, что основным типом нарушителя для индустриальных сетей является внешний нарушитель / вирусописатель. А вот второе место менее приятно — нарушитель не был обнаружен или его тип не был идентифицирован.

|

| Тип нарушителя |

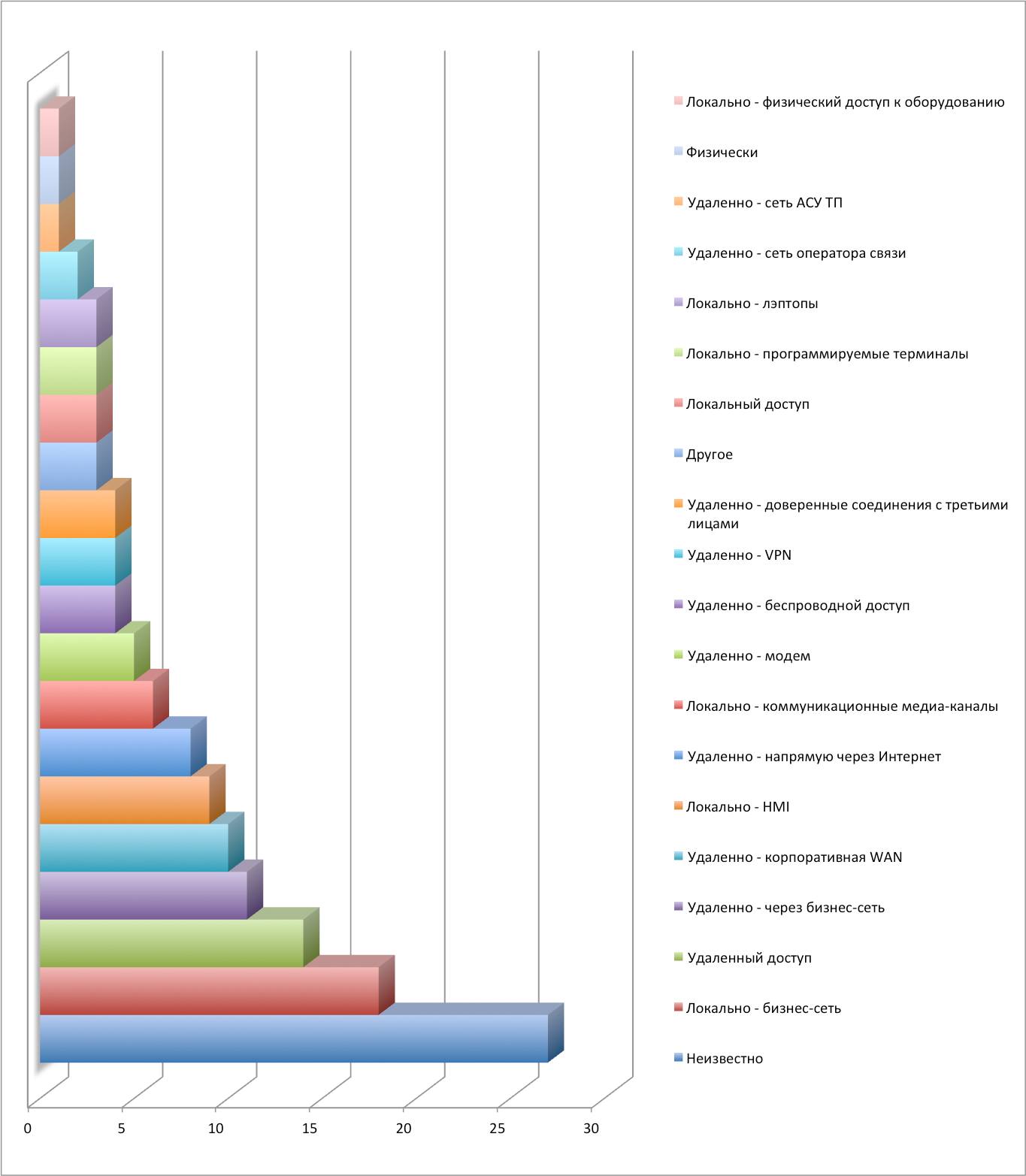

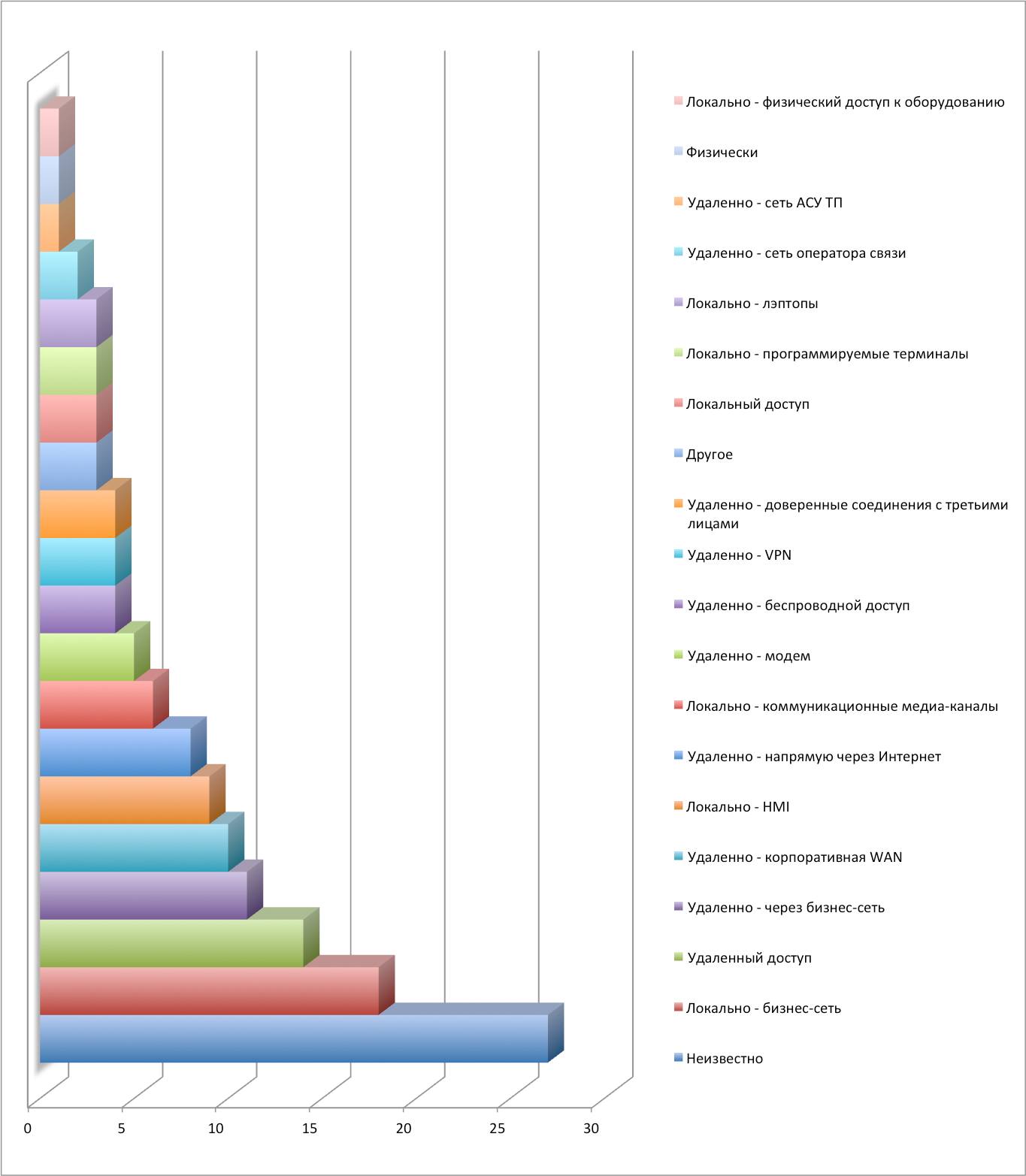

Наиболее интересна статистика по точке входа в индустриальный сегмент. В большинстве случаев точка входа вообще неопределена. На втором месте — точка соприкосновения с корпоративной сетью, а тройку замыкает удаленный доступ. Данная статистика опровергает миф о том, что индустриальные сегменты не подключены никуда и изолированы от Интернет, от корпоративной сети, от сетей третьих лиц и т.п.

|

| Точка входа в АСУ ТП |

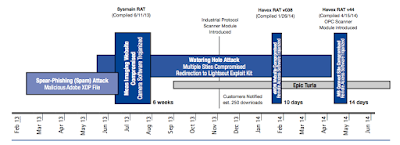

Есть еще две диаграммы, которые интересны с точки зрения статистики. Это данные американской компании Red Tiger, занимающейся аудитом и тестами на проникновение в индустриальных сетях. За время своей работы они проанализировали немало сетей и собрали статистику об уязвимостях в различных сегментах АСУ ТП и типах встречаемых в них эксплойтах.

Добрый день, Алексей. Не могли бы Вы поделиться ссылкой на источник последней картинки (которая,увы, безымянная)?

Это результаты исследований Red Tiger