управление инцидентами

На Уральском форуме, в последний день я не только читал обзорную презентацию про «15 минут» и не только проводил «Свою ИБ-игру». Еще я проводил мастер-класс (если так можно выразиться) про самостоятельный анализ вредоносных или подозрительных файлов. Надо сразу признаться, что я не практикующий аналитик и никогда не планировал им стать. Да и за час (а […

SecOps

История с мильдонием достаточно хорошо ложится на тему информационной безопасности и показывает, как надо и как не надо общаться с прессой и заказчиками, когда вас взломали. Хотя обе ситуации отличаются друг от друга, последствия у них схожие — нанесение репутационного ущерба «пострадавшему» лицу или организации.

Прошло почти две недели с момента последней заметки и отрасль ИБ успела порадовать целым сонмом интересных новостей, каждая из которых достойна отдельного описания, но я ограничусь только их перечислением: ФСБ запретила школьникам-иностранцам участие в олимпиаде по криптографии. Хотя если быть точнее, запретил посещение здания Академии ФСБ, в котором эта олимпиада проходила.

Пока в Москве вспоминают SOC-Forum, а Банк России подготовил проекты двух новых стандартов для больших и маленьких некредитных финансовых организаций — СТО БР ИБНФО Б-1.0 и СТО БР ИБНФО М-1.0, я бы хотел вспомнить немного другой другой документ, выпущенный тем же регулятором. Речь идет об Указании 2831-У, который установил обязательную

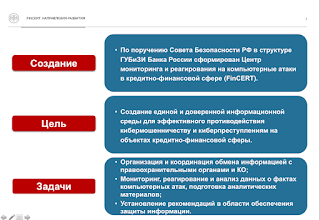

Вчера я описал доклады по ГосСОПКА, прозвучавшие на SOC Forum. Сегодня пора обратиться к другому «государственному» центру мониторинга и реагирования на компьютерные инциденты. Речь, конечно же, пойдет о FinCERT. Я уже писал о том, что бы я хотел видеть от этой структуры. Теперь давайте посмотрим, что про это думает сам ЦБ, который представил на SOC […

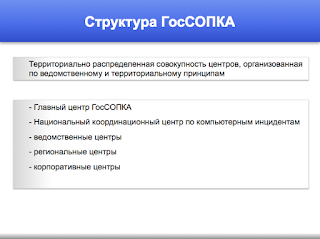

Прошедший SOC Forum запомнился еще двумя моментами — на нем впервые заговорили о работе FinCERT (предыдущие редкие упоминания не в счет) и в центре внимания была ГосСОПКА. Про FinCERT я напишу отдельно, а вот про ГосСОПКУ напишу сейчас. Хотя правильнее было бы сказать, что ГосСОПКА могла бы быть в центре, если бы о ней кто-нибудь сказал […]

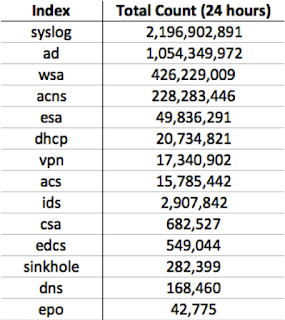

Продолжу тему SOCов/SIEMов/CSIRTов. Сегодня, в предверие SOC-Forum, до которого осталось меньше суток я бы хотел уделить несколько слов тому, как строится такая деятельность в Cisco. Я не буду рассказывать о нашем коммерческом SOC, который у нас называется Cisco ATA (Active Threat Analytics) — это коммерческий сервис, который не будет предметом моей заметки. Я бы хотел […

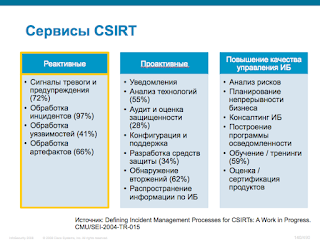

А я продолжаю заочную терминологическую дискуссию, навеянную Дмитрием Мананниковым, в тему предстоящего SOC Forum. На этот раз обсуждение коснется разницы между терминами CERT и CSIRT. Почему-то иногда считается, что между этими двумя аббревиатурами можно поставить знак равенства. Вроде как и одна команда (Computer Emergency Response Team) и другая

Прошлая неделя у меня прошла под знаком CSIRT/CERT. Сначала я ездил в одну из стран СНГ и делал презентацию для национального CERTа. Потом мне попалась парочка презентаций о том, как устроены группы реагирования на инциденты в Cisco (CSIRT) и в НАТО (CIRC). Попутно почтовый ящик пополнился несколькими уведомлениями от FS-ISAC и IT-ISAC (обычно раз-два в […

Продолжаю рассказ про секцию «Россия защищенная» на ИТ-Диалоге. Теперь расскажу о докладах представителей трех регионов — Санкт-Петербурга, Республики Коми и Хабаровского края. Хотя, скорее, это были не доклады, а обмен опытом. Каждое из выступление мне запомнилось особо. Например, выступление Андрея Лихолетова из комитета по информатизации