С CIS Controls и Community Attack Model вроде мы разобрались. Что еще есть у CIS? CIS Benchmarks — набор рекомендаций по настройке широкого спектра ПО (серверное, операционные системы, облачное ПО, десктопное ПО), мобильных устройств, сетевого оборудования и многофункциональных устройств. Почти 50 вендоров, около 100 версий ПО, включая самое современное и востребованное (Docker, Kubernetes, MongoDB, MS Sharepoint и т.п.). Это отличный инструмент (есть бесплатный набор руководств и расширенный, по подписке), который сразу подсказывает, как правильно настроить то или иное ПО, чтобы уменьшить площадь возможной атаки и защитить информационные активы. ФСТЭК в своем БДУ уже фокусируется на уязвимостях в ПО и «железе», которое чаще всего используется в российских госорганах. Вот если бы они еще делали рекомендации по его безопасной настройке…

Есть у CIS еще одна фишка, которая связана с рекомендациями по защищенной настройке, — защищенные образы ПО, которые уже настроены в соответствие с рекомендациями CIS, и которые можно скачать с их сайта. Но боюсь, что именно эта возможность для ФСТЭК недоступна — ждать, что регулятор будет распространять защищенный «Мой офис», 1С, Астру и т.п. не приходится (не его это функция).

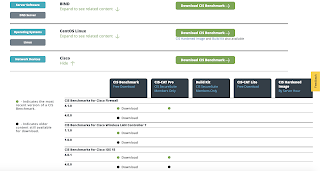

Если вы не можете скачать с сайта CIS уже настроенное защищенным образом ПО, вы можете проверить правильность настройки установленного у вас софта. Для этого у CIS есть соответствующий сервис CIS CAT (и CIS CAT Pro), который представляет собой сканер конфигураций. С его помощью (а его клиентская часть ставится на Windows и Ubuntu) вы можете просканировать все свои узлы и получить отчет с оценкой соответствия от 0 до 100 (и контролем динамики изменения уровня соответствия).

CIS CAT доступен в двух версиях, позволяющих сканировать локальные и удаленные узлы (а также имеющих только CLI или GUI), и в двух редакциях — бесплатной (скачать) и коммерческой (отличия в количестве проверяемых руководств CIS Benchmarks). У ФСТЭК есть бесплатный сканер уязвимостей для Windows — ScanOVAL, но если бы у регулятора был продукт, схожий с CIS CAT, то было бы вообще прекрасно. В условиях нехватки кадров, о который так часто говорят представители ФСТЭК, автоматизация поиска уязвимых конфигураций и поддержка сканера в актуальном состоянии, такой сервис был бы очень полезен.

Еще одним инструментом, и бесплатным, который выпустил CIS, является RAM (Risk Assessment Method), который позволяет провести анализ рисков и связать актуальные риски с защитными мерами CIS Controls. Скачав CIS RAM вы получаете инструкции, примеры, шаблоны для того, чтобы провести оценку рисков на своем предприятии (хотя она ближе к моделированию угроз, на мой взгляд). Самое полезное, что есть в RAM (а методик анализа риска известно с несколько десятков), это ее взаимосвязь с ранее упомянутой моделью угроз Community Attack Model и набором защитных мер CIS Controls.

Если CIS CAT позволяет оценивать, насколько вы правильно сконфигурировали свои узлы в соответствие с CIS Benchmarks, то бесплатное web-приложение CSAT позволяет вам оценить и приоритизировать защитные меры CIS Controls.

Кто знаком с CIS Controls, тот знает, что существует Excel’вская табличка-опросник AuditScripts Critical Security Control Manual Assessment Tool (с российских IP-адресов могут не пускать), которая позволяет провести анализ своего соответствия требованиям CIS и проверить, какие из защитных мер вы реализовали, а какие вам еще только предстоит внедрить. Это примерно то, что могла бы сделать ФСТЭК, как я писал вчера. CIS CSAT базируется как раз на вопросах из этого опросника и визуализирует работу с ним, добавляя к нему различные фишки, позволяющие документировать, отслеживать, автоматизировать и внедрять защитные меры из каталога CIS Controls, в том числе и маппировать их в PCI DSS или NIST SP800-53.

Три с лишним года назад я писал про соревновательный дух при выполнении требований регуляторов. CIS CSAT позволяет визуализировать этот «дух» и сравнивать выполнение защитных мер по различным подразделениям. Данный бесплатный инструмент можно использовать прямо сейчас, но учитывая, что это облачный сервис, который размещается не в России, не уверен, что отечественные госорганы его захотят использовать. А вот такой инструмент на базе ФСТЭК был бы очень полезен и помог бы многим поднадзорным ФСТЭК организациям регулярно проводить свою оценку соответствия, не тратя бюджетных средств на привлечение внешних организаций.

Описанные выше сервисы являются бесплатными (хотя часть из них и имеет платные варианты) и доступны любой организации, в том числе и в России. Но есть у CIS и ряд сервисов, доступных только для государственных структур США (часть только за деньги). К их числу относится:

- сервис мониторинга сетевых угроз «Альберт»

- CIS CyberMarket — сервис коллективной закупки средств ИБ, позволяющей существенно экономить бюджетные средства

- MS-ISAC — круглосуточный SOC, включающий мониторинг ИБ и реагирование на инциденты.

Вот такая интересная организация CIS, которая подсказывает несколько интересных вариантов для развития и наших регуляторов (и не только ФСТЭК). При этом первые три рекомендации, данные во вторник-четверг, могут быть реализованы минимумом усилий. Приоритизация и «экселизация» так уж точно. Расширение БДУ и увязывание его с защитными мерами потребует больше аналитической работы. А вот сегодняшние рекомендации — это уже высший пилотаж и потребуют определенных финансовых вложений на реализацию схожего функционала.

Тут бы можно было бы даже дальше пойти и регулятору и вендорам.

Не просто брать бенчмарки, аналогичные CIS, а и смотреть в сторону SCAPOVAL.

Вполне не сложно было бы сделать xml/xccdf, описывающие тесты и настройку.

Дальше — полное пространство для твочества: от имплементации прямо в инсталятор некоего комплаенса, до проверки и автоматизации настройки по требованиям ИБ рабочих мест и серверов как локально, так и удаленно, прямо с рабочей станции специалиста по ИБ. А регулятор мог бы (например, с привлечением органов, ИЛ и заявителей) хранить бы и вести реестр хоть бесплатных, хоть за деньги файлов OVAL.