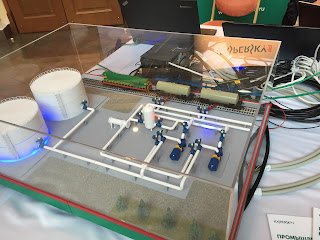

Попав в фойе конференции, я сразу наткнулся на группу погруженных в себя и в цифровую электростанцию гиков, которые пытались вызвать короткое замыкание, тем самым продемонстрировав свои навыки по проникновению на критически важные объекты. Пытливый глаз, взглянув на фотографию ниже, должен был уже заметить, что это макет цифровой подстанции, который уже выставлялся на последнем PHD. Тогда его так и не смогли за два дня сломать, выполнив только часть заданий. Поскольку в этот раз стенд был улучшен (опираясь на опыт его работы на конференции Positive Technologies) у организаторов было предположение, что его будут ломать тоже не менее двух дней. Надежды юношей питают, а присутствовавшие умельцы доказали, что и они не впустую провели время с PHD. В итоге система была взломана в течение 3-х часов. Причем пройдены были все задания и короткое замыкание было эффектно продемонстрировано (даже дважды).

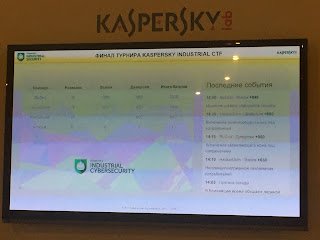

Потом организаторы рассказали, что это был финал Kaspersky Industrial CTF, на участие в котором заявки подали 85 (!) команд. Каждой было предложено по 15 заданий (+ 3 бонусных). 48 часов на все. В финал вышли 4 команды, которые и пытались обойти друг друга.

Достаточно реалистично все было сделано (с поправкой на масштаб) — контроллеры Siemens, сетевое оборудование Cisco, цистерны, насосы, HMI, нагрев топлива…

|

| Промышленный коммутатор Cisco IE2000 |

Взлом системы приводил к разливу черного пятна 🙂

Контент самой конференции был построен вокруг анонсируемого продукта (а точнее нескольких) ЛК в области промышленной ИБ. Самого продукта я не увидел, так как во второй день я уехал пораньше, а в первой доклады были либо об архитектуре решения, либо на смежные темы. Из разговоров я понял, что само решение будет анонсировано на февральской RSA Conference и сейчас был некоторый пре-анонс. Пусть меня простят коллеги из ЛК, но как я понял, самого продукта, который можно было бы пощупать руками, пока нет. Есть прототип и видение того, как это все должно строиться (о чем дальше). Учитывая этот факт и просьбу организаторов не фотографировать во время показа некоторых презентаций, предположу, что продукт на финишной прямой, но презентовать по полной его будут сначала для американской аудитории и в начале следующего года. Поэтому конференция выглядела местами странно — отдельный фрагменты были просто отлично выстроены и чувствовалось, что коллегам есть, что рассказать и показать. Но отдельные куски программы как будто просто были вставлены для заполнения времени.

Начал конференцию приветственным словом Евгений Касперский… но не сам — в записи (сам он был вне Москвы и не смог присутствовать). Я давно предлагал уже некоторым организаторам такой ход. Там, где я не могу присутствовать, — пускать меня либо в записи, либо по Skype. Но почему-то все отказываются, желая видеть меня лично. Хотя я не вижу особой проблемы в таком формате. Особенно, если спикер «гонит» рекламу и на вопросы отвечать не способен. В таком случае прокручиваемый видеоролик (с последующим выкладыванием на сайт) — очень даже неплохая альтернатива (можно сэкономить время и не ездить никуда 🙂

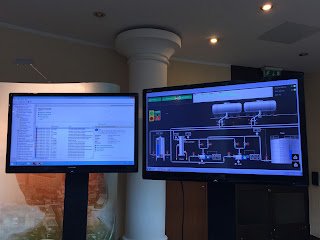

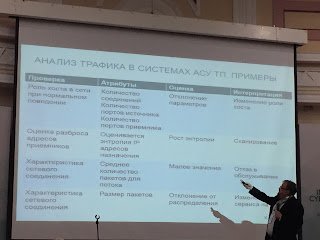

Ожидаемый доклад от ФСТЭК также не прозвучал — важные дела не позволили Лютикову В.С. приехать и рассказать о текущем статусе нормотворчества в области защиты АСУ ТП (а этот доклад, ох, как ждали многие). Поэтому на замену был выпущен известный питерский эксперт по ИБ — Семен Корт, работающий в питерском Центре компетенции ЛК по вопросам промышленной ИБ. Семен активно преподавал раньше в ВУЗе и это чувствовалось. Синтез кибератак, энтропия источников в АСУ ТП и аналогичная математика, звучащая в самом начале конференции (особенно после вечерней культурной программы), малость выбивалась из общего ритма 🙂 Семен рассказывал про особенности обнаружения вторжений в промышленных сетях (без упоминания конкретных продуктов).

Заявленный доклад от Россетей тоже не состоялся 🙁 Следующий доклад был просто фееричен — почти на каждом слайде мне хотелось крикнуть «лопата». Выступал англичанин, директор по исследованиям европейского ИБ-подразделения IDC. Нес полную банальщину, которая была еще и мало привязана к теме критических инфраструктур.

Про оформление его презентации я вообще молчу. Надерганные из Интернет картинки, банальные высказывания, отсутствие хоть какого-либо стиля в оформлении… В общем, выглядело это достаточно забавно, учитывая статус выступающего и представляемую им организацию.

Ну а комментировать финальные рекомендации этого «эксперта» я даже не буду. Не знаю, зачем его позвали. По сути мало кто из иностранных аналитиков способен рассказать что-то дельное и то, что нельзя рассказать отечественным специалистам. Исключения бывают, но до России они не добираются. В конце концов, сейчас не конец 90-х, когда слушатели, как пчелы на мед, сбегались на имя IDC или Gartner. Сегодня специалисты, особенно в Москве, разборчивы и понимают, когда им подсовывают туфту.

Последующие доклады были получше. Неплохая попытка Екатерины Рудиной рассказать про то, как ЛК пришла к той архитектуре, которая была заложена в их промышленно-продуктовый ряд. Рассказ о самом продукте, а точнее об архитектуре защищенной ОС и основных компонентах. Я что-то не вспомню обещанную в программе демонстрацию самого решения. Возможно ее не было или я просто пропустил. День завершался деловой игрой Kaspersky Industrial Protection Simulation, о которой я писал в пятницу и которая была выше всяких похвал.

Отдельно стоило бы выделить панельную дискуссию, но любой диалог, да еще и с залом, он интересен по определению. Так было и в этот раз. Повторять сказанное участниками не буду. Только отмечу особо взявшего с места слово представителя ФСБ, который сделал несколько важных замечаний (тезисно):

- Законопроект по безопасности критической информационной инфраструктуры не положили под сукно (как заявлял я), а просто долго согласовывают. Поживем увидим. 2 с лишним года уже согласовывают. По имеющейся у меня информации, 8-й Центр решил сконцентрироваться на работах по СОПКЕ, а не на этом законопроекте.

- Национальный координационный центр по компьютерным инцидентам (НКЦ КИ), упомянутый в законопроекте, уже создан. Им, предсказуемо, является уже известный GOV-CERT, про который я уже писал 3 года назад. То есть все государственные CERTы будут концентрировать в рамках GOV-CERT.

- ФСБ и ФСТЭК поделили поляну защиты критических инфраструктур между собой — ФСТЭК будет отвечать за АСУ ТП, а ФСБ — за остальные информационные системы на объектах критической информационной инфраструктуры. Тут у меня тоже есть сомнения, так как в последней версии законопроекта, который я видел, речь шла о едином федеральном органе исполнительной власти, уполномоченном в области безопасности критических инфраструктур. Перетягивание между ФСТЭК и ФСБ было в первой редакции законопроекта, от которой позже отказались. И это правильно — делить одну тему между двумя регуляторами (расторопным и заторможенным) не совсем логично. Хотя может опять вернулось на круги своя. Это было бы печально.

- За невыполнение 31-го приказа ФСТЭК наступает уголовная ответственность… если есть жертвы и если доказано, что ущерб нанесен вследствие невыполнения приказа №31. Вот тут у меня очередная порция сомнений. Ответственность есть, но только она вытекает из ФЗ-257 (шел в связке с ФЗ-256) или из УК РФ, но никак не из-за невыполнения рекомендательного (пока) 31-го приказа. Такие поправки (уголовка за невыполнение требований по защите, повлекшие за собой человеческие жертвы) только предполагались — вместе с законопроектом по безопасности критической информационной инфраструктуры, но их пока нет.

|

| ЛК, IDC, E-ON, Институт им.Жуковоского, Cisco (слева направо) |

Второй день мне запомнился докладами Emerson, ABB и Rockwell Automation. По сути, все три вендора были приглашены для того, чтобы подтвердить, что использовать антивирус Касперского в АСУ ТП можно и вендоры проверили совместимость своих решений с продукцией ЛК (пока, видимо, только с самим антивирусом). Это было ценным практическим замечанием на стоящий у многих потребителей вопрос.

Немалый ажиотаж вызвал человек, сидящий на втором плане нижеследующей фотографии 🙂 Да, это он, это он, Анатолий Вассерман 🙂 Я, к сожалению, покинул мероприятие до его выступления и не смог узнать его взгляд на безопасность АСУ ТП. Но коллеги говорили, что он был вполне себе в теме.

|

| «Маркс и Энгельс», как назвали эту фотографию в Facebook |

Больше про конференцию мне сказать нечего. Доклады заказчиков (ТАНЕКО и Вега-ГАЗ), а также интеграторов (УЦСБ, Джет и ICL КПО ВС) я пропустил по причине раннего отъезда.

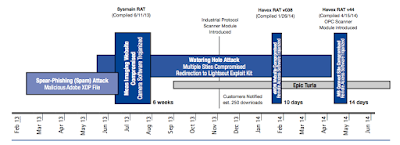

В целом, мне мероприятие понравилось. Я и с друзьями пообщался, которых давно не видел, и увидел/услышал что-то интересное, и контакты новые завел (помимо выступления). То есть все стоящие задачи выполнил. В следующем году, после выхода продукта ЛК «в свет», я думаю, мероприятие станет еще интереснее. Особенно, если и с нормативкой ситуация сдвинется с мертвой точки, и новые специфические угрозы (тот же HAVEX II, который будет использовать собранные первой версией разведданые) появятся. А ведь именно эти два драйвера толкают отрасль промышленной ИБ вперед.

Как можно получить все методы или хотя бы ход взлома таких систем?

Это касается и этого мероприятия и других.

Никак. Провести самостоятельно

Алексей, добрый день!

К сожалению не получилось побывать на данном мероприятии. Спасибо за обзорчик. Подскажите, есть ли какие-то материалы презентаций с этого события?

Презентации только для участников, насколько я знаю