Вчера с коллегами в офисе зашел разговор о фитнес-браслетах, которые «сдают» всю информацию в облако и могут ее расшарить через Facebook. Потом плавно перешли на наполные весы, которые через Wi-Fi выходят в Интернет и складируют в облако данные о значении веса и позволяют анализировать динамику (попутно расшаривая это через Facebook).

Анализируя покупки своих друзей, понимаешь, что очень многие либо планируют, либо уже имеют SmartTV или иные мультимедиа-центры, подключенные к Интернет (тот же AppleTV). И задался я простым вопросом. А вы уверены, что его еще не взломали!?

Да и фиг с ним, скажете вы. Что такого важного могут узнать хакеры, взломав обычный телевизор, пусть и с Интернет-выходом? Не так уж и мало. Например, они могут узнать, что вы смотрите. Может быть на людях вы мужлан или супермен, а вечерами рыдаете в подушку смотря лирические мелодрамы? Удар по имиджу и репутации. А может вы вообще нетрадиционной для нынешней России ориентации? Например, атеист 😉

А еще они могут узнать когда вы смотрите свой телевизор. Т.е. будут знать, когда вас не бывает дома со всеми вытекающими последствиями. Они также могут использовать ваш умный телевизор или медиа-плейер как площадку для атак на весь мир и вы станете частью бот-сети. А если вы нарушаете «антипиратский» закон, то низкая защищенность вашего SmartTV может послужить (в теории) еще и источником доказательств для следственных органов (про незаконность доказательств писать не буду — в последнее время наши следователи не особо себя утруждают законностью). И конечно они могут использовать ваш телевизор для развития атаки на вашу внутреннюю домашнюю сеть. Но для этого у нас должны быть реализованы советы из моей прошлой заметки 😉

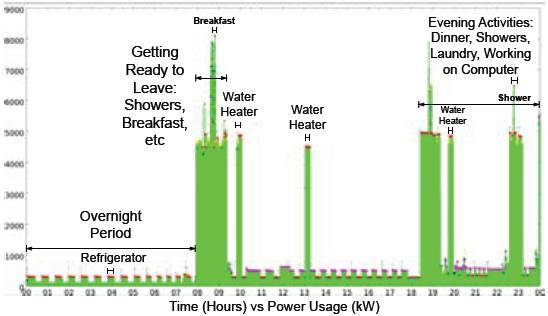

Если же перейти от шуток (хотя юмора в описанном сценарии не так уж и много) к реальному делу, то мне интересно, что думают наши регуляторы о M2M-безопасности и безопасности Интернета вещей (Internet of Things)? Ведь это уже не будущее, а настоящее. Про свое участие в CTCrypt я уже писал. Я тогда поднял вопрос о том, что необходимо как-то решать вопрос с шифрованием в M2M. Речь шла о легковесной криптографии — в M2M и не нужно ничего сверхстойкого. Могу даже предположить, что и там и обычного DES вполне за глаза хватит. И хотя на первом месте в M2M будет целостность и доступность, а не конфиденциальность, о последнейзабывать не стоит. Вот допустим данные о электропотреблении, которые современные счетчики могут передавать по IP. Если кому взбредет в голову трактовать эту телеметрию как персональные данные (а информация-то относится к конкретному физлицу), то встанет вопрос о ее шифровании… сертифицированными СКЗИ…

Ну да ладно, фиг с ними, с ПДн в IP-электросчетчиках. Вернемся к M2M и CTCrypt. Озвучивая тему отсутствия российской криптографии для M2M, я имел ввиду не только отсутствие алгоритмов, но и вообще отсутствие позиции регулятора по данному вопросу (тему с тахографами пока оставим в стороне). Алексей Сергеевич Кузьмин сделал пометку про M2M, озвучив, что это действительно ново и надо подумать, что в этом направлении можно сделать. Но… ведь я эту тему озвучивал почти 2 года назад, в августе 2011-го года. Какая же она новая?.. Она вполне себе конкретная и реальная. Просто за 2 года к ней так никто и не подступался, решая, безусловно, гораздо более важные государственные задачи в виде разработки ПП-1119.

Мне можно возразить, что обычным физлицам ничего не грозит. На них требования ФСБ вроде как и не распространяются (таможенные требования оставляем в стороне). Ну допустим. Но вопросы-то ввоза никто не отменял. Чтобы российский гражданин купил M2M-оборудование, оно должно быть легально ввезено в Россию. А если в нем есть встроенное шифрование, то процедура ввоза может быть уже и не такой простой. Да, скорее всего на такое оборудование можно будет получить нотификацию (все-таки такое оборудование попадет под исключения), а если нет?..

А снимает ли это вопрос с применением M2M-решений в бизнесе или органах государственного управления? Там требования по применению сертифицированной криптографии никто не отменял. А где ее взять-то в зарубежных M2M? Невозможно физически.

Можно и про ФСТЭК вспомнить. Если у меня понадобиться аттестовать систему на базе M2M-решений? Кто имеет такой опыт? А с сертификацией средств защиты для M2M как быть? Нет ни требований, ни опыта, ни квалификации. И возможности развернуть стенд в рамках сертификационных испытаний тоже нет. У американцев в штате Айдахо построен город-лаборатория, где проходят тестирования различных средств защиты для электроэнергетики. Этот город имеет собственную электростанцию, 9 базовых станций мобильной связи и т.п. А у нас? Вот выпустят новые требования по защите АСУ ТП (осенью, кстати, первые нормативные документы появятся). И будет там прописана сертификация, как способ оценки соответствия. И как? И кто? И где? Как сертифицировать средство обеспечения ИБ электростанции или гидротурбины? Тащить в Королев, в испытательную лабораторию?

К чему эта заметка? Ругать никого не хочется. Россия не сильно отличается в этом вопросе от других стран мира. Как я писал для статьи в OSP «Сегодня отсутствует единый и унифицированный M2M-протокол. Различные работы ведутся в рамках проекта Eclipse различными международными организациями, включая МСЭ. Помимо чисто сетевых протоколов, разрабатываются и прикладные протоколы, ориентированные на различные виды M2M-взаимодействия — M2MXML, BITXML, XMPP (Jabber) и т. д. Учитывая отсутствие общепризнанных стандартов и то, что к этим работам приступили только в конце 2011 года, к решению вопросов обеспечения безопасности в M2M разработчики только-только начали подходить. В частности, вопросы ИБ сейчас рассматриваются в разных организациях по стандартизации — в рабочей группе № 3 комитета TR-50 ассоциации TIA, в фокус-группе по M2M при МСЭ (концентрируется сейчас преимущественно на отрасли здравоохранения), рабочей группе IETF (протокол 6LoWPAN), ISA (протокол SP100)«. Т.е. стандартов и подходов еще не выработано, а внедрение M2M уже идет полным ходом. Вот сейчас и стоит задуматься о том, что может стать проблемой в ближайшем будущем. Пора формировать свое видение путей решений этой задачи, сформировывать перечень необходимых шагов, как в части различных НИОКРов, так и в части доработки/изменения/создания нормативной базы.

"Вот сейчас и стоит задуматься о том, что может стать проблемой в ближайшем будущем. Пора формировать свое видение путей решений этой задачи, сформировывать перечень необходимых шагов, как в части различных НИОКРов, так и в части доработки/изменения/создания нормативной базы."

Прям ощущение, что фраза с партийного съезда ЕР…

Андрей, простите, но не согласен. ЭТО УЖЕ ЕСТЬ СЕЙЧАС, пока что примем и разработаем, наступит завтра, посему если делать документа, то только тем, кто владеет системным анализом, т.е. система должна не только самообучаться, но и прогнозировать. Считаю это направление правильным.

В 4 утра писал 😉

Здравствуйте, Алексей. Меня заинтересовали Ваши статьи. Я в свою очередь представляю организаторов конференции по кибербезопасности "Кибербезопасность-2013", которая будет проходить в Ялте, в октябре этого года. Мы были бы рады видеть Вас у себя в качестве докладчика, услышать Ваше профессиональное мнение по этому вопросу. Если Вас это заинтересует, то подробности можете найти здесь:

http://www.conferen.info/ (официальный сайт)

здесь(группы соцц. сетях):

http://vk.com/cybersecurity_2013_conference

https://www.facebook.com/groups/142515629277611/

Спасибо