SecOps

А мы продолжаем нашу эпопею, посвященную SOCам. Вообще, сегодня, в день проведения SOC-Forum, я не хотел ничего писать про них, отдав место под другую публикацию. Но совершенно случайно, хотя очевидно, что Google подсовывает в выдаче явно не случайную выборку ссылок, я наткнулся на опубликованную неделю назад книжку «

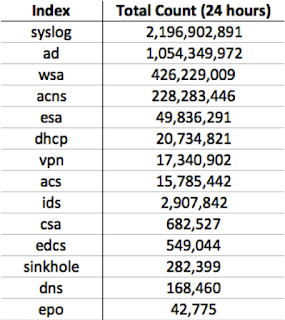

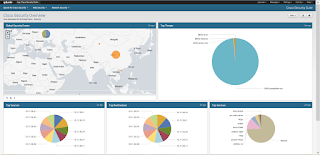

Продолжу тему SOCов/SIEMов/CSIRTов. Сегодня, в предверие SOC-Forum, до которого осталось меньше суток я бы хотел уделить несколько слов тому, как строится такая деятельность в Cisco. Я не буду рассказывать о нашем коммерческом SOC, который у нас называется Cisco ATA (Active Threat Analytics) — это коммерческий сервис, который не будет предметом моей заметки. Я бы хотел […

Еще одна заметку в тему предстоящего через пару дней SOC-Forum. На этот раз на тему того, что же такое SOC и является ли обернутый в процессы SIEM-продукт таким SOCом? Вообще, если посмотреть на программу форума, то можно увидеть интересную тенденцию, все выступления (если не брать те, которые непосредственно касаются SOCов) концентрируются вокруг либо SIEM, либо […

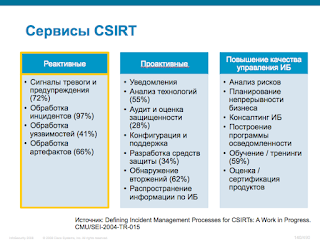

А я продолжаю заочную терминологическую дискуссию, навеянную Дмитрием Мананниковым, в тему предстоящего SOC Forum. На этот раз обсуждение коснется разницы между терминами CERT и CSIRT. Почему-то иногда считается, что между этими двумя аббревиатурами можно поставить знак равенства. Вроде как и одна команда (Computer Emergency Response Team) и другая

Много лет назад, когда деревья были большими, а седины у меня не было вовсе, на прежней работе я решил запустить корпоративный центр идей, в котором сотрудники могли предлагать свои идеи, их можно было бы оценивать (в т.ч. и руководству), а самые интересные и полезные идеи — награждать. Слово за слово, запустили на внутреннем портале такой […]

Так удачно сложилось, что сегодня у меня на курсе по промышленной ИБ как раз идет тема по реагированию на инциденты, где инструктор рассказывает в чем отличие между этим процессом в обычной ИБ и в промышленной. Ну и по ходу приводит различные кейсы и примеры из жизни. Если коротко, то его идея заключается в следующем — […]

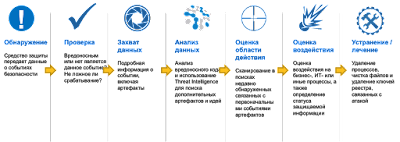

Прошлая неделя у меня прошла под знаком CSIRT/CERT. Сначала я ездил в одну из стран СНГ и делал презентацию для национального CERTа. Потом мне попалась парочка презентаций о том, как устроены группы реагирования на инциденты в Cisco (CSIRT) и в НАТО (CIRC). Попутно почтовый ящик пополнился несколькими уведомлениями от FS-ISAC и IT-ISAC (обычно раз-два в […

В США, во многих отраслях есть центры анализа и распространения информации, связанной с информационной безопасностью. Это так называемые Information Sharing and Analysis Center (ISAC). Есть такой центр и в финансовой отрасли — FS-ISAC. У него нет задачи реагировать на инциденты — только анализ и распространение информации, которую члены

SecOps

Закончить трилогию, посвященную вопросу создания собственной системы Threat Intelligence, мне хотелось бы перечислением потенциальных проблем, которые могут подстерегать создателей: Отсутствие нормальной автоматизации. Обычно, при проявлении угрозы или возникновении инцидента, обмен сведениями идет по обычному телефону или e-mail, что плохо масштабируется и совсем неоперативно.

SecOps

Ну продолжим 🙂 Сразу скажу, что создание собственной системы ИБ-аналитики (хотя бы с точки зрения каркаса для последующего его наполнения данными) — задача нетривиальная. В качестве примера сошлюсь на наш собственный опыт, которым мы поделились в нашем корпоративном блоге: Часть 5. Антифишинг из облака Часть 4.