SecOps

Сегодня, в канун дня проведения SOC Forum в Астане, я бы хотел поделиться впечатлениями от 66-тистраничного документа под названием “Методические рекомендации по созданию ведомственных и корпоративных центров государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации”

На днях Денис Батранков написал заметку о том, что он увидел в презентациях с SOC Forum 2.0 хотя на самом форуме его не было 🙂 Я решил не отставать и написать о том, чего я в презентациях не увидел, хотя на самом форуме был. Лично для меня не хватило практики; и не важно с чьей […]

SecOps

На Коде ИБ в Нижнем Новгороде помимо пленарной части я также проводил мастер-класс на тему обнаружения необнаруживаемого, то есть threat hunting. Разумеется, за один час это сделать было непросто, и поэтому своей основной задачей я ставил дать обзор того, что можно и нужно делать помимо банального использования различных продуктов по ИБ. Какие данные нам помогают […

Чем мне нравится SOC Forum, так это его фокусировкой на конкретной теме, которую можно обсасывать с разных сторон и на достаточно глубоком уровне. Вы можете себе представить очень конкретную и очень специфическую тему «Отчетность в SOC» на каком-нибудь Инфофоруме или InfoSecurity? Я — нет, потому что оба эти мероприятия «

SecOps

Год назад я поднимал вопрос о том, можно ли бороться с угрозами без собственного исследовательского центра, который бы мог самостоятельно писать сигнатуры/решающие правила/фиды/шаблоны аномалий для средств защиты, а также для SOC? Это тема схожа с той, к которой я обращался еще в 2003-м году, высказав предположение, что в России невозможно создать собственную

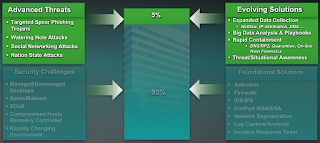

Мы достаточно часто слышим аббревиатуру MSSP (Managed Security Service Provider), особенно в последнее время, в предверии начинающегося в среду SOC Forum 2.0. Оно и понятно — немалое количество докладов на форуме будет от поставщиков услуг SOC, которые называют себя именно MSSP, оказывающим аутсорсинговые услуги по мониторингу и обнаружению преимущественно известных угроз.

Часто бывает, что наши ожидания расходятся с реальностью, и хорошим примером такой нестыковки является работа аналитика Security Operations Center (SOC). На самом деле, практически любой профессии присуща эта проблема, но поскольку последние пару недель я посвятил теме SOC, то и эту заметку я тоже буду иллюстрировать на примере одной из должностей центров мониторинга. Итак, как […

На последнем PHDays, где я вел секцию по SIEM, все участники сошлись во мнении, что правила корреляции из коробки не работают и про них надо забыть сразу после покупки решения по управлению событиями безопасности. С SOC ситуация ровно таже самая и перед нами встает вопрос не только о том, как создать правила корреляции событий, но […]

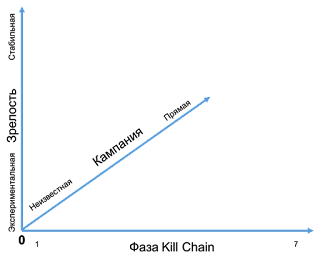

Threat Hunting — это процесс проактивного поиска и обнаружения угроз, которые не обнаруживаются традиционными защитными мерами, такими как МСЭ, IDS, SIEM. В противовес традиционным автоматизированным решениям Threat Hunting — это преимущественно ручной процесс с элементами автоматизации, в рамках которого аналитик, опираясь на свои знания

В 1955-м году два американских психолога Джозеф Лифт и Харингтон Инхам разработали технику, которая позволяет людям лучше понять взаимосвязь между своими личными качествами и тем, как их воспринимают окружающие. В соответствии с методикой, названной «Окном Джохари», у каждого человека имеются четыре зоны: Открытая, Слепая, Спрятанная и Неизвестная