Законодательство

Вчера РБК опубликовала статью о том, что Минкомсвязь выступила с инициативой обязать оснастить все объекты КИИ отечественным ПО и железом. И я не смог пройти мимо двух проектов (Указа Президента и Постановления Правительства), которые были подготовлены в рамках этой инициативы. Отвлекусь и скажу, что когда за информационную безопасность в Минцифре отвечал г-н Соколов, это было […

Ну вот и подходит к концу обзор проекта методики моделирования угроз от уважаемого регулятора, в котором смешались люди, кони… высокоуровневые и низкоуровневые угрозы. Но несмотря на это я продолжаю прохождение всех этапов моделирования и мы плавно подошли к последнему, 7-му разделу, который позволяет оценить нам уровни опасности выявленных на предыдущих этапах угроз.

К настоящему моменту, пройдя 5 разделов проекта методики моделирования угроз, мы знаем кто нас будет атаковать и какими возможностями он обладает. Мы понимаем, зачем он это будет делать и к чему приведу его действия. Теперь неплохо бы разобраться, что эти нарушители будут делать, то есть определиться с угрозами, которые могут быть против нас реализованы. Но […

Раздел 5 погружает нас в мир нарушителей, которые могут атаковать нас или реализовывать непреднамеренные угрозы (то есть теща). Источниками угроз у нас могут быть как антропогенные, так и техногенные. Как мы помним из введения в методику, она не предназначена для моделирования последних. Тем непонятнее требование из п.5.1 моделировать и их, а также п.5.2, который описывает […

А я продолжаю свое путешествие по проекту методики моделирования угроз и перехожу к 4-му разделу, который позволяет оценить мне потенциал нарушителя или, как написано в методике, условия реализации угроз безопасности информации. Почему я оцениваю потенциал нарушителя ДО определения самих нарушителей, для меня остается тайной.

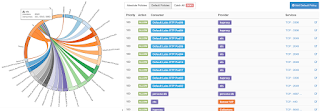

Завершив прошлую заметку математическими выкладками, я решил проверить, а насколько сама MITRE ATT&CK пропагандирует такой подход с перебором всех возможных комбинаций. В документе «Getting Started With ATT&CK» приводится 4 основных сценария применения этой матрицы: Threat Intelligence Обнаружение и аналитика Эмуляция нарушителей и red team’

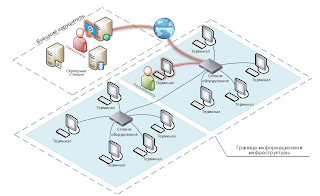

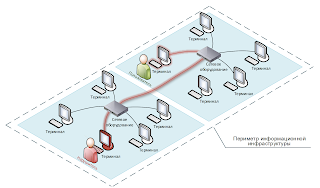

Многие коллеги уже высказались по поводу проекта новой методики ФСТЭК по моделированию угроз (тут, тут, тут, тут и тут) и мне бы не хотелось повторять за ними. Я поступил проще — я взял в качестве примера систему удаленного доступа, которую многие реализуют сейчас для своих работников, и попробовал реализовать пошаговую процедуру, предусмотренную проектом методики.

С момента появления рекомендации о переходе на режим самоизоляции (очень странная конструкция с точки зрения законодательства), подразумевающий удаленную работу, прошло уже больше трех недель, за которые наши регуляторы, надо признать, достаточно оперативно (по меркам регуляторов), выпустили свои рекомендации о том, что надо делать в новых условиях

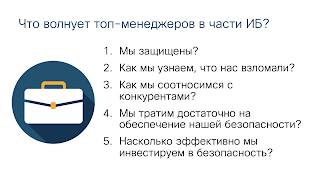

Одним из часто звучащих вопросов от руководства, которое мало что смыслит в ИБ, но хочет держать руку на пульсе, среди прочих, является: «Как мы соотносимся с конкурентами?» За этим, казалось бы простым и сложным одновременно, вопросом скрывается вполне понятные управленческие решения. Мы хуже других —

Наблюдая за тем, что делает ФСТЭК (ФСБ тоже), а точнее как, замечаешь одну вещь. Регулятор воспринимает только два цвета — белое или черное. Вспоминается дискуссия во время принятия последней редакции Постановления Правительства о лицензировании отдельных видов деятельности и перечня требования к лицензиатам на мониторинг ИБ.