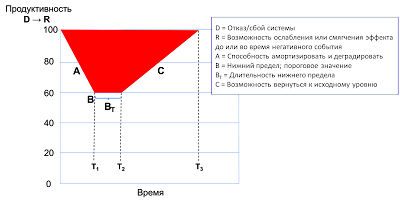

К чему приводит такое пренебрежение? Попробуем визуализировать. В момент реализации атаки или наступления инцидента (спорить о терминах сейчас не будет) у нас наступает определенная деградация системы и чем серьезнее атака и чем слабее система защиты, тем дольше эта деградация по времени и по масштабу у нас длится. Если посмотреть на график, то это отрезок А, отражающий способность системы деградировать под атакой и, возможно, смягчать/ослаблять эффект от атаки при наличии защитных мер. В какой-то момент времени мы останавливаем негативный эффект от атаки (точка В) и он начинает либо выправляться (значение Вт равно нулю), либо длится какое-то время до момента принятия нами мер реагирования, задача которых вернуть систему в предатакованное состояние (отрезок С).

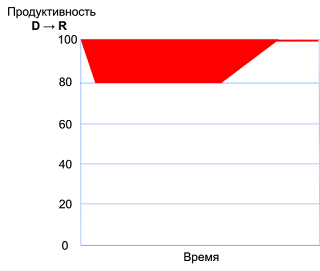

Если у меня хорошая система предотвращения угроз (что обычно и бывает), но слабое обнаружение и реагирование, то график потерь будет выглядеть следующим образом. При понимании конкретных показателей продуктивности атакованного ресурса или системы мы можем даже посчитать все в количественном выражении.

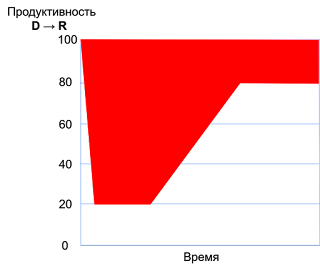

Если с обнаружением и реагированием у меня все в порядке, но слаба системе предотвращения, то у нас будет затяжное пике с последующим быстром возвратом из него.

Худший сценарий — это когда у меня слабы все три составляющие — предотвращение, обнаружение и реагирование. Тогда после очень затяжного пике наступает длительный период нанесения ущерба и не менее длительное восстановление, которое (в зависимости от реализованных мер) может затянуться очень надолго.

Очевидно, что правильным было сбалансировать все механизмы между собой, быстро предотвращая, обнаруживая и реагируя на атаки/инциденты. Зеленым показан возврат от новых функций/преимуществ, которые получает предприятие, правильно инвестировавшее ресурсы в систему защиты. В зависимости от отношения к ИБ (центр затрат или бизнес-функция) зеленой области может и не быть (точнее ее сложно будет подсчитать), но как минимум, будет достигнут эффект у снижение красной зоны по сравнению с предыдущими тремя графиками.