Возьмем, к примеру, проведение дистанционной телеконференции с помощью Zoom. Вполне распространенная практика, от которой, правда, многие отказываются из-за проблем с безопасностью на этой платформе. Согласно первым разделам методики, Zoom — это облачный поставщик услуг, от которого мы должны потребовать его модель угроз. Но вот в п.5.2 говорится, что низкое качество ПО, в том числе и уязвимости в Zoom, отсутствие безопасников в Zoom, недоступность Zoom из-за DDoS-атаки или бана со стороны Роскомнадзора и т.п., — это все приводит к угрозам техногенных источников. И как их моделировать? Они же вполне реальные. Почти все, что касается внешних поставщиков, согласно п.5.2 будет отнесено к техногенным источникам, работать с которыми непонятно как, так как проект методики рассчитан только на антропогенные угрозы. Но ФСТЭК путает окончательно в п.5.3 и примере 4, рассматривая в качестве источника угрозы программную или аппаратную закладку и предлагая учитывать ее при моделировании, хотя сама же в 1-м разделе утвердила распространение методики только на антропогенные источники.

Но самое неприятное, что ФСТЭК вводит новую классификацию источников угроз при наличии уже существующих и утвержденных. Например, для операторов связи есть утвержденный ТК362 (то есть ФСТЭК) ГОСТ Р 52448-2005. Там источников угроз три — субъект (то, что ФСТЭК назвала антропогенным источником), материальный объект и физическое явление (последние два ФСТЭК объединила под техногенным источником). В ГОСТ Р 51901.1-2002 по управлению рисками технологических систем источников уже 4 — природные, технические, социальные и связанные с укладом жизни. А есть еще ГОСТ Р 51275-2006 или ГОСТ Р ИСО/МЭК ТО 13335-3-2007, который определяет три источника угроз — естественный, преднамеренный и случайный.

Но идем дальше. Источником антропогенных угроз является лицо (группа лиц), которое реализовало угрозу путем несанкционированного доступа или воздействия на информационные системы. Я попробовал представить себе ситуацию, когда я, находясь на удаленном доступе, выложил на разрешенный Box или Dropbox конфиденциальные файлы (это допустимо), но дальше по причине корявости рук нашего админа или админа Box/Dropbox файлы оказались доступны неограниченному кругу лиц. Кто тут является нарушителем? Я ничего несанкционированного не делал. Админы тоже никак несанкционированно не воздействовали на систему. Скорее их бездействие привело к тому, что угроза утечки информации реализовалась. Методика этот момент не учитывает. Дима Кузнецов, комментируя моя заметки в Фейсбуке, написал, что бездействие админа — это не угроза, а уязвимость! Возможно, ему, как участнику последнего состава рабочей группы по разработке проекта методики, это понятно. Но вот мне, участнику предпоследнего состава :-), это совсем неочевидно. Вообще текст методики с последних чисел декабря изменился кардинально — как новый документ читаешь.

Не успев остыть от деления типов доступа при реализации угрозы на локальный, внешний и физический (так и повеяло CVSS, который применяется при анализе защищенности и который так любят разработчики сканеров безопасности), п.5.4 вводит градацию внешний/внутренний нарушитель. Кстати, сам термин «нарушитель» скачет по тексту как ныряющая золоторудная россыпь из романа Олега Куваева «Территория»; то тут всплывет, то там, но так и непонятно, кто это. Антропогенный источник — это нарушитель? Или антропогенные источники бывают и другие? Допустим обезьяна, которая живет дома у админа КИИ, который имеет удаленный доступ к СуКИИ, случайно запустила цепную реакцию на АЭС. Это антропогенный фактор или…?

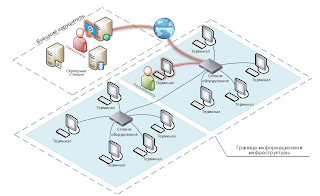

Понятие внешнего нарушителя почему-то тесно завязано на наличие Интернет (прямо или косвенно). А если его нет? Вот представим себе такую ситуацию. Я работаю в изолированной среде, например, на атомной станции. И мне подкидывают флешку с вредоносным кодом (кто сказал Stuxnet?). А вредоносный код был залит на флешку на полигоне АНБ в штате Айдахо (кто сказал, что там есть только полигон МинЭнерго США и лаборатории INL?). И в Интернет этот вредоносный код никогда не попадал, как и в смежные с атакующей системой тоже. Каким нарушителем мне считать АНБ в этом случае? Под определение внешнего оно не подходит. Ну а внутренним тем более. Или более приземленный пример с системой удаленного доступа. Живет у нас в доме, на одном со мной этаже, сотрудник Хуавей. И допустим, написал он на своем домашнем ПК вредоносную программу, которую он, поигравшись с моим домашним Wi-Fi, засадил на мой домашний ПК. Это какой нарушитель — внутренний или внешний? Кстати, можно ли к беспроводным сетям применять термин «линия связи, расположенная за пределами контролируемой зоны»? Хотя, вон, Роскомнадзор и депутаты вполне себе применяют к Интернет термин «государственная граница»…

С внутренними нарушителями все, более или менее, понятно. Вот сотрудник Zoom, сидящий в Китае, для меня является нарушителем внутренним. И сотрудник Apple, который обеспечивает поддержку моего Macbook, тоже. А вот фирма DHL, которая перевозит мой сломанный ноутбук из моего дома в Apple, — это уже нарушитель внешний. По крайней мере, так написано в проекте методики.

П.5.5 является очень важным, так как говорит, что мы должны определить для себя актуальных нарушителей, для чего надо предположить, зачем им нас атаковать. Допустим, я предположу (имею право), что меня может атаковать компания Хуавей и попробовать через меня попасть во внутреннюю сеть Сиско и украсть наши ноу-хау. Это будет п/п.20 из таблицы 2, а значит уровень возможностей нарушителя будет базовый повышенный. Может ли меня атаковать АНБ? Да фиг там. Исключаю. А ФСБ? Да вот тоже. Исключаю. Могу ли я предположить, что компания Apple, операционной системой которой я пользуюсь, решила внедрить в macOS скрытые функции на этапе разработки? Могу. А могу ли я предположить, что АНБ на этапе поставки ко мне моего ноутбука для удаленного доступа внедрила в него скрытые функции? Тоже могу. Но я считаю для себя это неактуальным. Вычеркиваю.

Местами все-таки таблица 2 вызывает вопросы. Например, для киберпреступных группировок, крадущих деньги, уровень возможностей определен как базовый повышенный. Хотя мы все видим, что их возможности иногда мало чем уступают спецслужбам иностранных государств, а иногда и превосходя их (и это если не брать в расчет наличие в свободном доступе инструментария АНБ и ЦРУ, утекшего в результате известных инцидентов Vault7 и Shadow Brokers). Но если та же группировка работает в интересах спецслужб (а мы знаем, что есть группировки, которые работают сразу по нескольким фронтам), то ее уровень возможностей автоматически взлетает до максимального — высокого. А куда относить хакеров, нанятых спецслужбами?

Последний абзац п.5.5 я не понял. Если я нарушителя считают для себя неактуальным (а мне для этого достаточно это предположить — экспертные группы рулят), то зачем мне их исключать из рассмотрения, если я принимаю какие-то защитные меры против них. Этот абзац противоречит предыдущему. Если же именно он главный, то получается, что я могу не включать в свою модель нарушителя спецслужбы иностранных государств, если я уже реализовал защитные мероприятия против спецслужб. А зачем я их реализовывал, если я не считал их актуальными для себя? А если реализовывал, потому что считал, то зачем мне их исключать? Странный абзац.

Разобравшись с актуальными для себя типами нарушителей и тем, какие цели они преследуют, я по таблице 2 определяю потенциал нарушителя, а по таблице 3 его возможности. В итоге мы получаем 4 модели нарушителя — Н1-Н4. Как их соотнести с моделями нарушителя Н1-Н6 ФСБ даже и не спрашивайте. Пожалуй, единственное, что точно можно сказать, что Н4 по ФСТЭК — это тоже самое, что и Н6 по ФСБ.

Мы подошли к концу пятого раздела, по итогам которого у меня должны сформироваться списки:

- Источников угроз. Хотя я могу сразу сказать, что у меня будут оба источника — антропогенный и техногенный. Это можно было так и записать в методике и не мучаться с описанием на две страницы.

- Возможных целей нарушителей. Тут чистое творчество — методика никак мне не подсказывает, как это сделать. Я бы попробовал совместить список целей из таблицы 2 с предложенным в прошлой заметке списком видов ущерба.

- Категориями и видами нарушителей. Я могу заранее утверждать, что у меня возможны обе категории нарушителей (внешние и внутренние); даже в условиях корявости их определения. Вот с видами чуть сложнее — понадобится экспертная оценка. Но спецслужбы, террористов и экстремистов я бы исключал в 99% случаев; как и единожды встречающихся разработчиков и производителей ПО и железа (а вот почему-то объединенных с ними поставщиков ПО и железа вообще бы исключил или перенос бы к ремонтникам).

- Возможностей нарушителей, который автоматически вытекают из таблицы 2 и 3, и знание источников угроз и категорий нарушителей никак тут не нужно.

Packers and Movers Bangalore as a Services providing company can make all the difference to your ###Home Relocation experience. Bangalore based Company which offers versatile solutions, Right team that easily reduce the stress associated with a ???Household Shifting, ***Vehicle Transportation. we help things run smoothly and reduce breakages and offer you seamless, Affordable, Reliable Shifting Services, Compare Shifting Charges @ Packers And Movers Bangalore