SOC

Часто бывает, что наши ожидания расходятся с реальностью, и хорошим примером такой нестыковки является работа аналитика Security Operations Center (SOC). На самом деле, практически любой профессии присуща эта проблема, но поскольку последние пару недель я посвятил теме SOC, то и эту заметку я тоже буду иллюстрировать на примере одной из должностей центров мониторинга. Итак, как […

На последнем PHDays, где я вел секцию по SIEM, все участники сошлись во мнении, что правила корреляции из коробки не работают и про них надо забыть сразу после покупки решения по управлению событиями безопасности. С SOC ситуация ровно таже самая и перед нами встает вопрос не только о том, как создать правила корреляции событий, но […]

Threat Hunting — это процесс проактивного поиска и обнаружения угроз, которые не обнаруживаются традиционными защитными мерами, такими как МСЭ, IDS, SIEM. В противовес традиционным автоматизированным решениям Threat Hunting — это преимущественно ручной процесс с элементами автоматизации, в рамках которого аналитик, опираясь на свои знания

Во вчерашней заметке особо пытливые читатели могли заметить, что в неизвестной зоне окна Джохари для ИБ я упомянул термин «Черный лебедь«. Так называются события из теории, предложенной Нассимом Николасом Талебом в книге «Черный лебедь. Под знаком непредсказуемости». Это редкие и труднопрогнозируемые, но имеющие значительные последствия, события.

В 1955-м году два американских психолога Джозеф Лифт и Харингтон Инхам разработали технику, которая позволяет людям лучше понять взаимосвязь между своими личными качествами и тем, как их воспринимают окружающие. В соответствии с методикой, названной «Окном Джохари», у каждого человека имеются четыре зоны: Открытая, Слепая, Спрятанная и Неизвестная

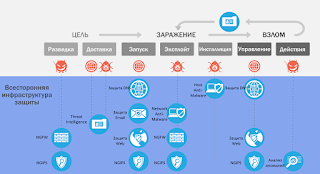

В пятницу я упомянул, что концепция Kill Chain интересна не только сама по себе, но и возможностью ее обвязки разной полезной информацией, включая и привязку к каждому этапу убийственной цепочки соответствующих индикаторов компрометации. Вообще таких индикаторов, используемых для обнаружения вредоносной активности, известно немало, самых распространенных

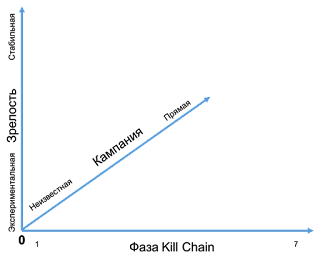

Концепция Kill Chain интересна не только и не столько сама по себе, сколько возникающей вокруг нее обвязкой. Это и возможность использовать семь этапов реализации атаки для оценки эффективности SOC, и возможность связать каждый этап цепочки с мерами защиты. Это ровно то, что в свое время постоянно спрашивали применительно к методике моделирования

Участвуя в различных мероприятиях и рассказывая о том, почему абсолютное большинство организаций ломают и какова тактика современных киберпреступников, постоянно приходится видеть, что многие специалисты по ИБ рассматривают многие атаки или заражения своих компьютеров, как нечто точечное, возникшее как будто бы из ниоткуда.

Тема SOCов становится все моднее и моднее. Вот уже и в бизнес-прессе про них стали писать. В этой новости, помимо чисто фактографической стороны дела, есть и ряд моментов, находящихся на втором и третьем уровне восприятия. По сути Сбербанк говорит о создании еще одного FinCERT, но на более высоком технологическом уровне, чем текущий FinCERT, созданный под […

А вот теперь можно поставить и точку в длинной дискуссии о SOC и поговорить о том, что происходит, когда SOC выбран или построен, запущен и даже приносит первые плоды. Пора оценить эффективность SOC. Я не буду сейчас вдаваться в вопрос, что такое эффективность и можно ли измерять ее деньгами или только немонетарными метриками. Это вопрос […]