Угрозы

Угрозы

Вот и запись моего выступления с UISGCON по моделированию угроз. Aleksey Lukatskiy — How to create a correct network threat model from UISGCON8_2_1 on Vimeo.

Криптография

В нашумевшей «Анатомии протеста — 2», прошедшей по НТВ, на 43-й минуте был в очередной раз продемонстрирован фрагмент записи разговоров Удальцова и Таргамадзе (политическую оценку ни участникам переговоров, если они были, ни каналу НТВ давать не буду). Самое интересное, что голос за кадром утверждал, что это был разговор по Skype. Если не рассматривать это как […

Угрозы

В прошлую пятницу выступал по приглашению на киевской UISGCON. Впечатлениями поделюсь позже, а пока выкладываю свою презентацию, посвященную моделированию угроз сетевой инфраструктуры. Моделирование угроз сетевой инфраструктуры from Alexey Lukatsky

Решил сделать краткий пост на тему, вынесенную в заголовок, ну и немного порекламировать свой доклад про безопасность АСУ ТП на сочинском ИнфоБЕРЕГе. В последнее время, особенно после выхода документа СовБеза, тема защиты АСУ ТП и вообще КВО стала достаточно актуальной и многие интеграторы стали развивать это направление как отдельное и самостоятельное. Не споря с его […

Рефлексия

Все слышали про взлом хакером Hell почты Навального. Если не рассматривать это событие с точки зрения «симпатизирую или нет Навальному» и если верить тому, что пишет сам Hell про это, то взлом проявил ряд интересных вопросов именно с точки зрения информационной безопасности. И речь не о том, что электронная почта, да еще и на бесплатном […]

Угрозы

На IT & Security Forum также проводил небольшой мастер-класс по моделированию угроз. Это скорее была попытка 8-мичасовой курс по этой теме уложить в 1 час, который я смог вырвать у организаторов. Поэтому многие конкретные темы остались за воротами, а я сконцентрировался на ключевых моментах, которые не стоит забывать, если моделирование угроз осуществляется не для галочки, […

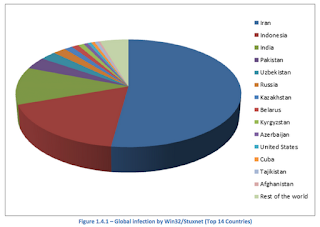

Ваял презентацию по киберпреступности для сегодняшнего выступления на Russian Internet Governance Forum и наткнулся на интересную диаграмму, показывающую Топ14 стран, чьи системы АСУ ТП заражены червем Stuxnet. Россия, хоть и не на первом месте, но 6-е место держит уверенно. А если сложить вместе доли Узбекистана, России, Казахстана, Беларуси, Кыргызстана

Угрозы

По плану сегодня я хотел опубликовать другую заметку. Но так получилось, что планы мои поменялись. В пятницу вечером я активно гуглил в поисках нужной мне информации. Сначала я искал просто ссылки, потом сконцентрировался на поиске конкретных презентаций, ну а потом затянуло 😉 Я стал играться с Google, вспомнив, как прошлой осенью в Интернете разгорелся скандал […

Посмотрите на ваш рабочий компьютер… Что вы видите? Монитор, клавиатура, системный блок, считыватель CD, USB-порты… А внутри? Процессор, материнская плата, жесткий диск, контроллер, память… Деталей много. А знаете ли вы, как они работают? Уверены? А если подумать? В 2008-м году я написал статью «

Угрозы

Ондрей Криль (Ondreо Krehel) из американской Loews Corp. опубликовал на днях интересную заметку, в которой перечисляет 15 самых распространенных «худших практик», приводящим к самым серьезным утечкам персональных данных. Он отнес к ним: Отсутствие шифрования важной информации, особенно персональных данных.